Imagina que tu dispositivo móvil o tableta con sistema operativo Android empieza a hablarte inesperadamente. Una estupenda funcionalidad nueva, ¿verdad? Claro, hasta que te das cuenta de que esa voz femenina que te acaba de “felicitar” está reproduciendo el mensaje de un ransomware que bloqueó tu pantalla. Y, si hablas chino, te darás cuenta de que el precio para desbloquear tu equipo es 40 yuanes (aproximadamente 6 dólares).

Un miembro de la conocida familia de ransomware Jisut, más específicamente Android/LockScreen.Jisut, demostró recientemente estas “habilidades lingüísticas”. ESET detecta a este malware mayormente como Android/Lockerpin, en relación a su otra funcionalidad distintiva: la habilidad de cambiar el código PIN de bloqueo de pantalla de un usuario.

Este ransomware para Android capaz de hablar se propaga a través de un dropper malicioso usado para descifrar y ejecutar el payload. El proceso de infección se activa luego de que el usuario abre manualmente una aplicación maliciosa y hace clic en un botón que dice “Click for free activation”.

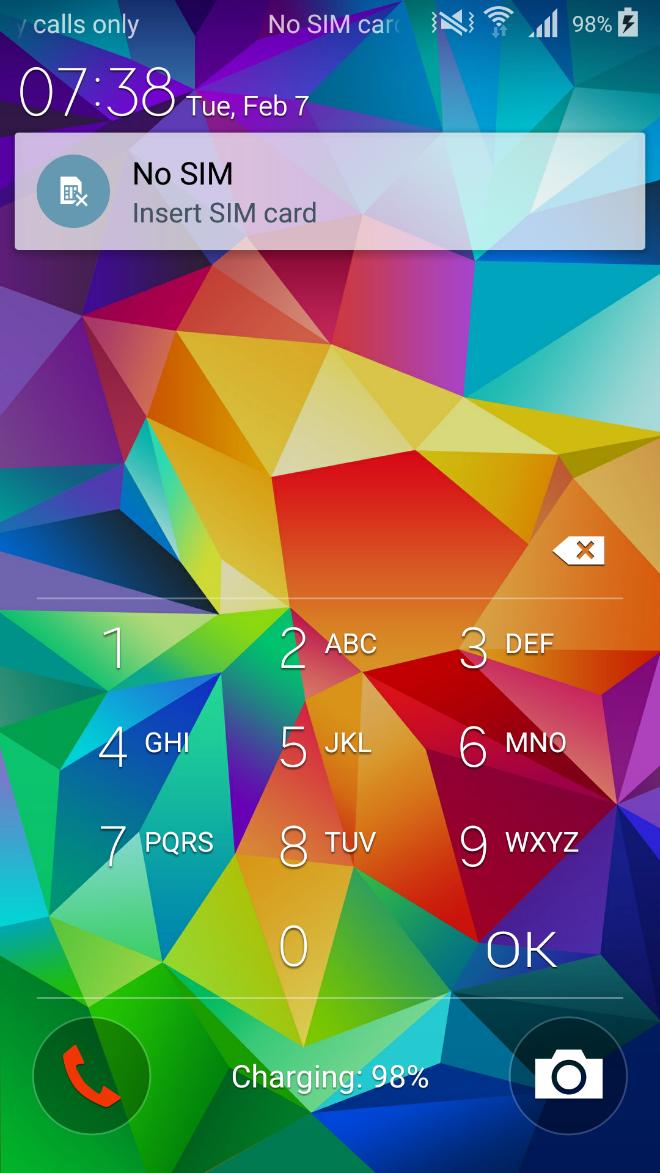

Imagen 1: Jisut, el ransomware parlante, imita a Lockerpin cambiando el PIN del dispositivo infectado

Luego, se le pide a la víctima que conceda derechos de administrador al malware, dificultando la eliminación o desintalación de la app. Además, se bloquea el equipo y se reproduce el mensaje de voz que exige el rescate.

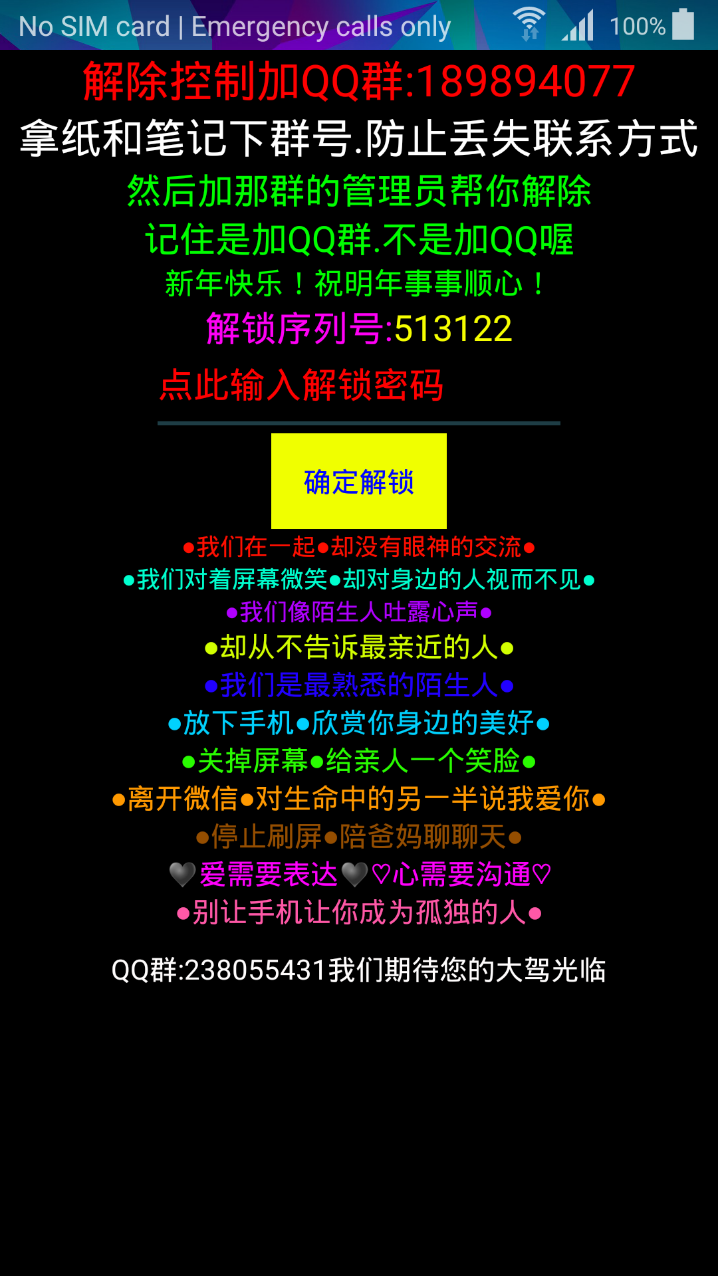

Sin embargo, la extorsión no es la única intención de la variante parlante de Jisut; otro ejemplo es el intento de obtener credenciales de usuarios de la red social china QQ. El malware intenta engañarlos mostrando una falsa pantalla de login, similar a la original del servicio. Cualquier nombre de usuario y contraseña que se ingrese allí se enviará directamente al atacante.

A esta actividad le sigue la demanda del pago de rescate y aparece información para hacerlo en la pantalla de la víctima. En este punto no hay salida: si el usuario logra cerrar esta actividad de alguna forma, solo empeora las cosas. La funcionalidad de seguridad propia del dispositivo, el PIN, se restablece a un nuevo código desconocido para la víctima.

Imagen 2: Falsa pantalla de login de QQ, tratando de robar credenciales de usuarios

Imagen 3: Pantalla bloqueada con demanda de rescate

Esta variante parlante y que bloquea la pantalla es apenas una de las pertenecientes a la familia de malware Jisut vistas en el último año; según observamos desde ESET, su número total de detecciones se duplicó en comparación con 2015. Sin embargo, no todas ellas extorsionaban a las víctimas. De hecho, algunas solo trataban de vender la app o su código fuente, o simplemente bloqueaban el dispositivo sin exigir ningún rescate.

Las variantes que piden dinero a menudo hacen el proceso de pago más simple y directo añadiendo un código QR que le permite al usuario enviar un mensaje al atacante o bien hacer el pago directamente.

En la mayoría de los casos Jisut solo tenía un efecto visual (cambiar el fondo de pantalla) o sonoro (reproducir un sonido de fondo). Esto refuerza nuestra idea anteriormente publicada de que no fue creado con grandes aspiraciones a ganar dinero, sino también como una broma.

La familia Jisut se propaga mayormente en China y lo más probable es que sea el trabajo de una banda que no se preocupa mucho por el anonimato. Algunas de las pantallas de versiones anteriores incluían información de contacto de la red social QQ y urgían a las víctimas a contactar a los autores para recuperar sus archivos. Si la información de sus perfiles es válida, estos operadores de malware son jóvenes de entre 17 y 22 años.

Las primeras variantes de Android/LockScreen.Jisut empezaron a aparecer en la primera mitad de 2014. Desde entonces, hemos detectado cientos de variantes mostrando diferentes mensajes de pedido de rescate, aunque todas se basan en la misma plantilla de código. Algunas incluso se propagan a través de un mensaje SMS con un enlace que dirige al malware, el cual se envía a todos los contactos del usuario.

Para saber más sobre ransomware en Android, sus tendencias y los ejemplos más notorios desde 2014, lee el nuevo white paper de ESET. También serás bienvenido en el stand B05 de ESET, en el hall 5 del Mobile World Congress, que tendrá lugar en Barcelona desde el 27 de febrero hasta el 2 de marzo.

Cómo deshacerte de Android/Lockscreen.Jisut

Hay tres formas de librarte de este malware:

- Puedes acceder a través del administrador de tu dispositivo y eliminar sus derechos manualmente, para que sea posible desinstalar la aplicación infectada. Pero para hacerlo, deberías tener instalada esta función o una aplicación que permita hacer esto antes de infectarte con el malware.

- Si el equipo Android fue rooteado, puedes usar la opción Android Debug Bridge, para que sea posible comunicarse con el smartphone o tablet a través de líneas de comando. Sin embargo, esta opción está limitada a usuarios experimentados o desarrolladores.

- El último recurso: una restauración a los valores de fábrica, que borrará el contenido (como fotos, videos o contactos) pero dejará el equipo plenamente funcional.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad