En el último tiempo, diferentes variantes de ransomware se han propagado en campañas dirigidas a Latinoamérica, como lo destaca el investigador de ESET Lukas Stefanko en su cuenta de Twitter, aquíy aquí.

Se trata de un ransomware de bloqueo de pantalla que se deriva de una variante que hace tiempo venimos analizando en los laboratorios de ESET Latinoamérica, detectada por nuestros productos como Android/Locker.B. De hecho, esta no es la primera vez que vemos muestras de esta familia buscando comprometer a usuarios hispanoparlantes: poco tiempo atrás analizábamos en este artículootra muestra con la misma estructura, haciéndose pasar por una conocida solución de seguridad.

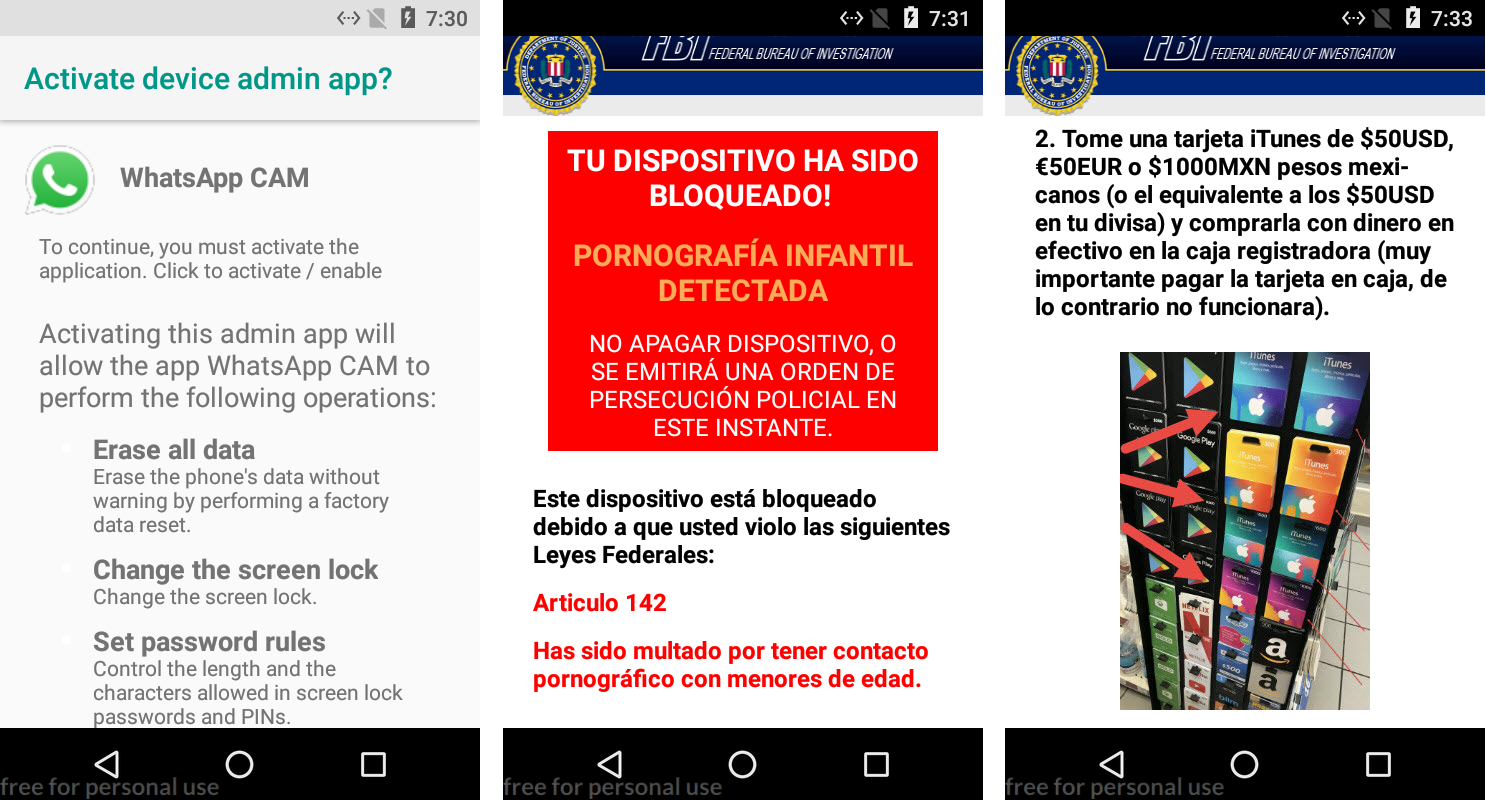

En cuanto al monto del rescate, este dependerá de la muestra que haya comprometido al terminal. En ocasiones, el cibercriminal solicita USD 50, €50 o MXN 1000 para desbloquear el equipo. En otras, el pago es de unos USD 25, €25 o MXN 300. Este debe realizarse mediante la compra de tarjetas iTunes y se incluye un completo tutorial detallando en qué tiendas pueden conseguirse (7-Eleven, Office Depot, MiMarket, Tambo+, Provincia NET, Fullcarga, Redpagos, entre otras).

En caso que tales tiendas no existan en el país de la víctima, los cibercriminales han incluido un apartado detallando cómo utilizar algunas tiendas en línea para adquirir dichas tarjetas. Dado que esta plataforma solo funciona en Latinoamérica, no quedan dudas de que esta es una campaña pensada para la región.

El malware no posee capacidad de cifrar los archivos que se encuentran en el terminal, pero sí puede cambiar el PIN de bloqueo del celular, ya que solicita previamente permisos de administrador del dispositivo. Además, envía información del equipo a servidores en un sitio de free hosting, los cuales ya hemos reportado y en muchos casos han sido dados de baja.

La infección ocurre mediante la descarga e instalación manual del ransomware, que usualmente se hace pasar por aplicaciones benignas como Flash Player, Dropbox, aplicaciones de cámara para WhatsApp o soluciones de seguridad, entre otras.

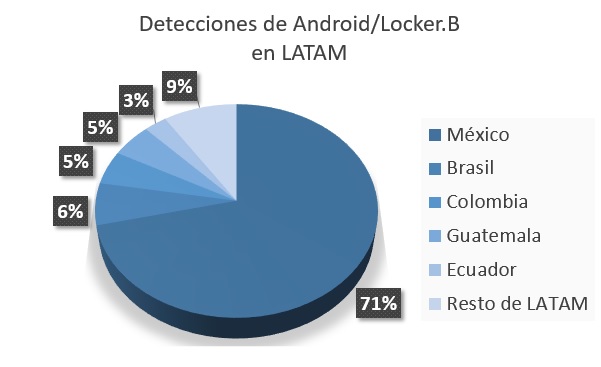

Desde su creación en 2014, esta variante de ransomware ha tenido especial actividad en México, donde se concentra el 71% de las detecciones de Latinoamérica. Esto es consecuente con el hecho de que muchas de las imágenes contenidas dentro de la muestra están específicamente apuntadas a ese país.

Durante los últimos meses, esta variante de código maliciosos ha estado propagándose por diferentes sitios que aparentan ser foros, pero han sido creados específicamente por los cibercriminales para difundir la amenaza vía drive-by-download. También se han encontrado muestras de esta amenaza en sitios de file hosting. Por ello, es importante que los usuarios tengan cuidado cuando son redirigidos a enlaces desconocidos mientras navegan con sus teléfonos, y que bajo ningún concepto instalen apps que se hayan descargado de manera automática al equipo.

¿Cómo podemos desinstalar la muestra?

La amenaza utiliza el clásico permiso SYSTEM_ALERT_WINDOW de Android para poder posicionarse sobre otras aplicaciones y de este modo bloquear el teléfono. Afortunadamente, Google ha realizado en el último tiempo ciertas mejoras de seguridad con el objeto de detener la proliferación de ransomware, algunas de las cuales pueden apreciarse en la nueva versión, Android Oreo. Entre las mejoras se incluye la capacidad del usuario de controlar qué aplicaciones pueden tomar control de la pantalla.

Desde Android 8.0, si ejecutamos una aplicación que solape otras actividades, podemos simplemente deslizar el menú superior, hacer clic en la notificación del sistema correspondiente y deshabilitar la opción de solapamiento de actividades,

En caso de que esto no sea posible debido a versiones anteriores del sistema, el usuario puede utilizar alguna solución de seguridad o herramienta MDM para desinstalar el malware y restaurar el PIN de bloqueo. También puede desinstalarse la aplicación mediante adb vía USB con el modo de depuración habilitado en el celular.

Fuente:https://www.welivesecurity.com/la-es/2017/12/22/campanas-ransomware-movil-propagan-latinoamerica/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad