Cuando hablamos de virus, malware, gusanos o amenazas, seguro que para muchosConficker es uno de los más conocidos, aunque también ha sido denominado con otros nombres como Downup, Downadup o Kido. Y es que se trata de un malware que lleva dando guerra desde que fue descubierto por primera vez en el año 2008. Desde entonces ya ha llovido, pero Conficker sigue siendo una de las amenazas activas a día de hoy.

Posteriormente, ya en el año 2015, la compañía iPower descubrió que un gran número de cámaras vendidas a la Policía estaban infectadas por una variante de Conficker e inclusoMicrosoft ofreció una recompensa de hasta 250.000 dólares a aquella persona que ofreciese información importante que facilitase llegar hasta el creador de este importante malware, algo que no se consiguió.

8 años después Conficker sigue dando guerra

Pues bien, a día de hoy y según los investigadores de Check Point, Conficker sigue siendo el malware más activo de acuerdo con el ranking Top 10 malwares más buscados que ha sido elaborado por la propia compañía. Además de Conficker, que ocupa el puesto más alto de la tabla y al que se le atribuyen el 14% de los ataques realizados por este tipo de software hoy en día, podemos encontrar otros como Tinba y Sality, troyanos orientado a los bancos, el gusano JBossjmx o el rootkit para Android Mummingbad, que completan el Top 5.

Completan la lista el gusano Zeroaccess, otro troyano bancario, Zeus, el exploit kit Angler EK y los de tipo Botnet, Virut y Cutwail. De toda esta lista, sorprende ver como no se ha añadido ninguno de tipo ransomware, ya que son los tipos de malware que más actividad están mostrando últimamente.

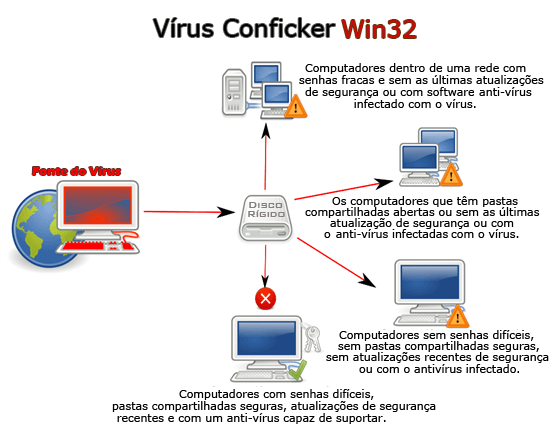

Recordemos que Conflicker es un gusano que se aprovecha de una vulnerabilidad en el servicio de servidor de Windows para propagarse por sí mismo y dirigirse a un equipo ya infectado mediante el uso de una solicitud RPC. Está especialmente diseñado para provocar un desbordamiento de memoria y conseguir ejecutar código Shell en el equipo de destinoaunque existen otras variantes que trabajan de diferentes formas.

Fuente:https://www.softzone.es/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad