Cuando analizamos la seguridad de aplicaciones de punto de venta (Point of Sale o PoS), debemos tener en cuenta la presencia necesaria de bandas magnéticas y de datos de titulares de tarjetas, que son información extremadamente sensible – tanto para el poseedor como para la entidad financiera que la otorga.

En cualquier espacio en que haya información que necesite ser protegida y resguardada, se esconde la necesidad imperiosa de usar soluciones criptográficas, originarias de campos bélicos y hoy capaces de proteger la confidencialidad e integridad de estos datos. No alcanza con el usufructo de ciertos protocolos seguros, sino que también impera su correcta aplicación y puesta a punto personalizándolos tanto a nivel software como hardware.

Como es de suponer, la criptografía es una parte esencial en los PoS, así como en cualquier otro medio de pago digital que se utilice en la actualidad. Complementando a los pilares deconfidencialidad e integridad, entran en juego la autenticación y el no repudio, es decir, que una operación no permita ser desconocida por el usuario.

En las terminales convergen principalmente tres grupos de algoritmos criptográficos que son utilizados en tecnologías heterogéneas, en donde se entremezclan entre sí y con diversas arquitecturas en el interior de los dispositivos PoS. Cada uno de estos grupos presenta ventajas y desventajas respecto uno del otro.

Los principales puntos en donde podremos distinguir grandes diferencias están vinculados al consumo de recursos, a la velocidad e inclusive a la facilidad de implementación en las diferentes secciones que poseen los dispositivos PoS. Dependiendo la forma de guardar una clave, la manera de cifrar la comunicación entre dos puntos o inclusive el grado de seguridad que se necesite será el modo en el cual se implemente alguno de los algoritmos mencionados a continuación:

- Algoritmos simétricos

Se comparte la misma clave para el cifrado y el descifrado de la información. Este algoritmo es muy rápido, pero al mismo tiempo menos “seguro” y necesita sí o sí que ambas partes ya hayan intercambiado su llave o password para comenzar la comunicación. Por señalar algunos ejemplos de criptografía simétrica podemos nombrar a los algoritmos de 3DES (Triple Data Encryption) y AES (Advanced Encryption Standard conocido también como Rijndael).

- Algoritmos asimétricos

Contienen dos claves, es decir una llave pública y otra privada. De esta manera, la misma no puede ser utilizada para el cifrado y descifrado de la información. Ambas llaves se generan al mismo tiempo quedando como resguardada la privada, que es la que servirá para escribir, y se distribuye la pública, que es la que se dedicará a leer la comunicación.

Dos ejemplos extensamente utilizados de la criptografía asimétrica o PKI (Public Key Infrastructure) son los correos enviados mediante PGP/GPG (Pretty Good Privacy) o el tráfico de red cifrado con SSL/TLS (Security Socket Layer y Transport Layer Security),ampliamente aprovechado en sitios transaccionales o que requieran ingreso de credenciales.

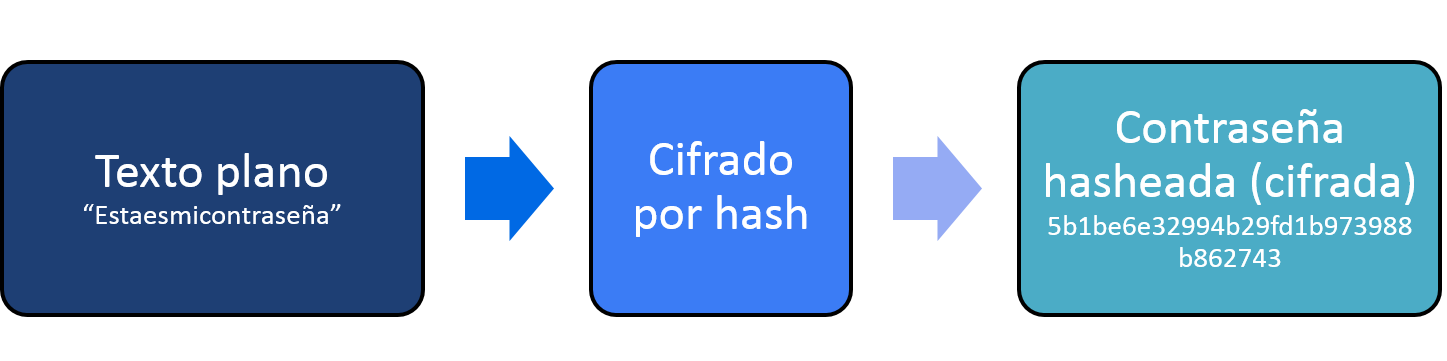

- Algoritmo de un solo sentido (hash)

Estas funciones capturan la información de una longitud variable y generan una salida llamada comúnmente hash de longitud fija en base a esta entrada. Estas funciones utilizadas en criptografía tienen la propiedad de ser fácilmente calculables, por lo tanto son muy utilizadas para guardar contraseñas, ya que es difícil en muchos casos volver a generar la entrada original si sólo se conoce el valor del hash.

Si hablamos de algoritmos de cifrado, el tamaño sí importa

Un regla general para todos los algoritmos de cifrado es “cuanto más grande mejor”. Esto se debe a que el modo más sencillo de atacar el cifrado es un ataque de fuerza bruta, testeando todas las combinaciones posibles de los bits, hasta que finalmente la cadena buscada es encontrada. Con las capacidades de procesamiento de combinaciones de datos de las computadoras modernas, es posible realizar fuerza bruta con claves relativamente largas de varios bits.

Por ejemplo, DES con una clave de 56 bits (256 posibles combinaciones) puede ser roto en menos de un día. Sin embargo, la adición de más bits a la cadena aumentará exponencialmente el tiempo requerido para el craqueo. Los algoritmos de hashes más utilizados son MD5 (128 bits) y SHA1 (160 bits) que curiosamente resultan ser poco robustos en cuestiones de seguridad en comparación con Triple DES o AES, que son recomendados por la NSA.

Conclusión

La diversidad en los distintos ejemplares de terminales PoS, tanto en equipos modulares como compactos, seguirá en aumento y las tecnologías en telecomunicaciones también acompañan esta constante evolución, generando mayores índices de velocidad y disponibilidad. Sin embargo, los algoritmos criptográficos en muchos casos no acompañan el desarrollo de los dispositivos PoS desde la etapa inicial del diseño, dejando de este modo una ventana por la cual los ciberdelincuentes son capaces de corromper los sistemas y sustraer distintos tipos de información.

En futuras entradas indagaremos en cómo los códigos maliciosos son capaces de sortear estos procesos de criptografía en terminales de pago o PoS aplicados en algunas capas específicas, con el fin de capturar información sensible.

Fuente:https://www.welivesecurity.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad