iOS es el sistema operativo de Apple para dispositivos móviles como el iPhone, iPod y iPad. Este sistema operativo ha sido desde sus inicios mucho más cerrado que Android, por lo que se le ha considerado más robusto frente a ataques informáticos y vulnerabilidades. Sin embargo, eso no quiere decir que sea totalmente invulnerable, y es que cuanto mayor es su cuota de mercado más técnicas y aplicaciones maliciosas aparecen que, incluso, pueden llegar a comprometer la seguridad de los dispositivos sin Jailbreak.

Aunque son menos habituales debido a lo complicado que es crearlos y distribuirlos, los virus de iOS también pueden causar verdaderos quebraderos de cabeza a los usuarios. A diferencia de Android, la tienda de iOS tiene unos controles mucho más estrictos, por lo que es muy complicado infectarse de malware simplemente descargando aplicaciones desde dicha tienda. Por otro lado, hay algunas técnicas para instalar software de terceros, no firmados por Apple, que es lo que en realidad puede comprometer la seguridad e infectarnos.

La primera de las técnicas es la que se conoce como Jailbreak, una técnica a partir de la cual se puede instalar software de terceros desde diferentes tiendas no oficiales. La segunda, que ha ganado un gran protagonismo últimamente, es el semi-jailbreak, o instalación de software no firmado por Apple a partir de certificados falsos previamente instalados en el dispositivo.

Si hacemos uso de una de estas técnicas es posible terminar infectados por malware, por lo que, de ser así, debemos seguir los siguientes pasos para poder desinfectarnos y librarnos de las cadenas de los piratas informáticos.

Opción 1: Conectar a iTunes y restaurar el dispositivo a sus valores de fábrica

Al igual que recomendábamos hacer en el caso de infectarnos en Android, con iOS la mejor solución y, sobre todo, la más rápida es restaurar el dispositivo a los valores de fábrica. Con este proceso se eliminará todo el software instalado en el dispositivo junto a todas las configuraciones que haya podido realizar el malware, dejando solo el sistema operativo base.

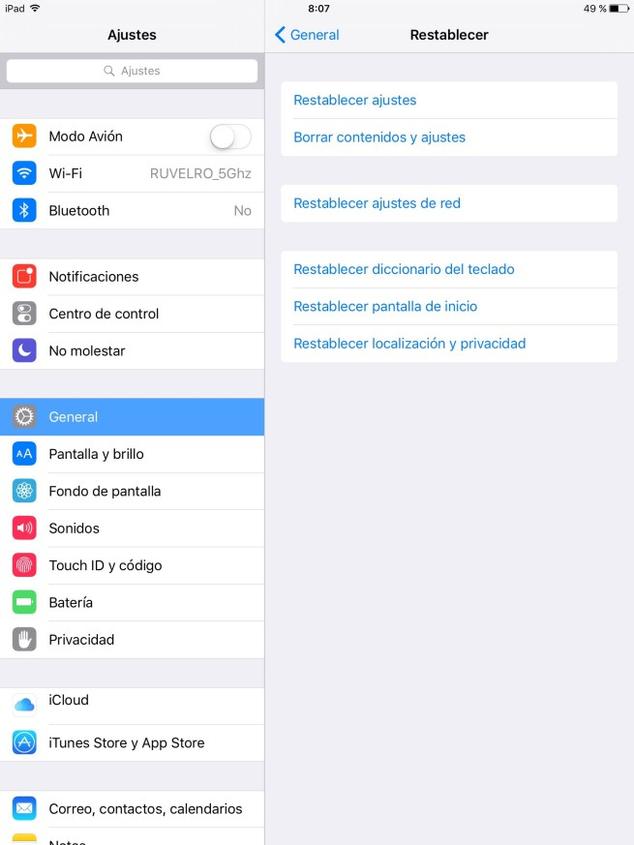

Esto podemos hacerlo de dos formas diferentes. La primera de ellas es desde el menú Ajustes > General > Restablecer de nuestro iOS y seleccionar allí “Borrar contenidos y ajustes“.

También podemos hacerlo conectado el dispositivo a iTunes y restableciendo la configuración desde allí, útil especialmente cuando no tenemos control sobre el dispositivo.

Es posible que el malware se haya copiado a la copia de seguridad de iTunes o de iCloud, por lo que, si es posible, debemos evitar restaurar la copia completa una vez restauremos el dispositivo. Aprovechando el proceso, también debemos instalar los últimos parches de seguridad disponibles para el sistema operativo ya que en muchas ocasiones solucionan diferentes vulnerabilidades utilizadas por los piratas informáticos para instalar malware en iOS.

Opción 2: Repasar los certificados y las aplicaciones instaladas en iOS

En el caso de que no queramos restaurar y actualizar el dispositivo completo, es posible que queramos repasar los certificados que tenemos instalados y todas las aplicaciones de nuestro dispositivo para poder identificar y eliminar aquellas que no sean del todo legales, originales y que puedan suponer un riesgo para nuestra privacidad.

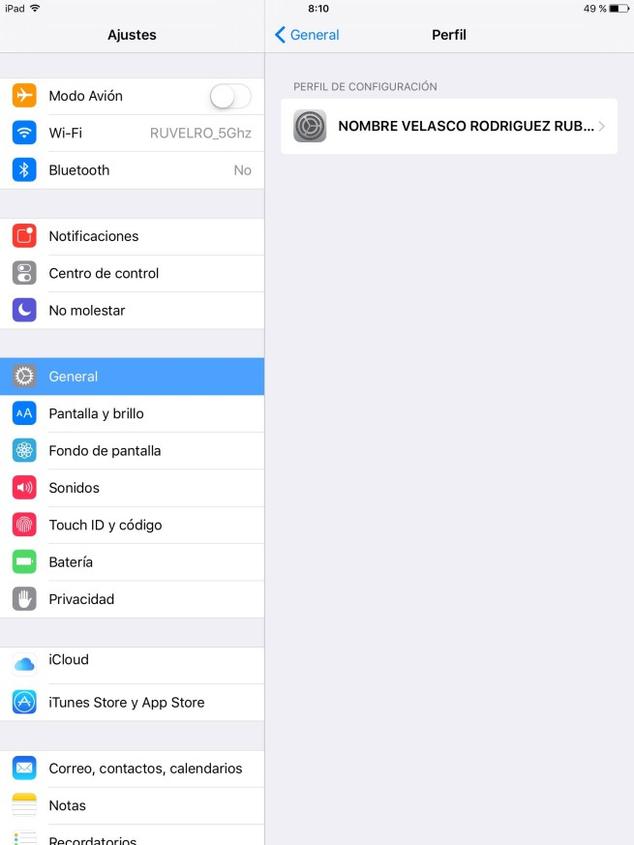

Para ello, lo primero que debemos hacer es acceder al apartado Ajustes > General > Perfil y comprobar allí todos los perfiles que tenemos instalados, eliminando todos aquellos que no sepamos al 100% su procedencia.

Si una aplicación estaba vinculada a un certificado o perfil, esta quedará eliminada del dispositivo automáticamente cuando eliminemos dicho perfil. Sin embargo, tampoco está de más revisar todas las aplicaciones que aún permanecen instaladas en el dispositivo, desinstalando todas aquellas que no utilicemos o, simplemente, que no conozcamos.

Siguiendo estos pasos nuestro dispositivo iOS ya debería estar desinstalado y libre de malware para poder seguir utilizándolos de la forma más segura posible, siempre y cuando no hagamos Jailbreak ni descarguemos aplicaciones firmadas por terceros.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad