Aunque la tendencia en los últimos meses es el desarrollo de ransomware, muchos piratas informáticos siguen buscando llevar a cabo infecciones clásicas con troyanos desde los cuales poder desde robar datos personales y bancarios hasta lograr el control total del sistema de su víctima. Los troyanos del tipo RAT (Remote Access Trojan) llevan siendo utilizados muchos años por los piratas informáticos para conseguir conectarse de forma remota a los ordenadores de sus víctimas.

Estos troyanos, igual que la mayoría del malware se distribuyen a través de correos electrónicos no deseados o descargas maliciosas tanto desde una web como desde las redes de pares de manera que, finalmente, el usuario logra hacerse con un fichero (el troyano) y debe ejecutarlo manualmente para infectarse, facilitando así su detección por parte de los motores antivirus.

Recientemente, los expertos de seguridad de SentinelOne han detectado una nueva técnica de carga para los troyanos que permite su ejecución directamente en la memoria RAM sin pasar en ningún momento por el disco duro y de forma totalmente cifrada. De esta manera, el malware es capaz de evadir la mayoría de los sistemas de seguridad actuales, ya que estos se basan principalmente en analizar ficheros guardados en el disco duro y, en este caso, no se puede analizar algo que, sencillamente, no existe. Los análisis por comportamiento de procesos que incluyen algunas suites de seguridad sí son capaces de detectar su ejecución, aunque de una forma no demasiado eficaz.

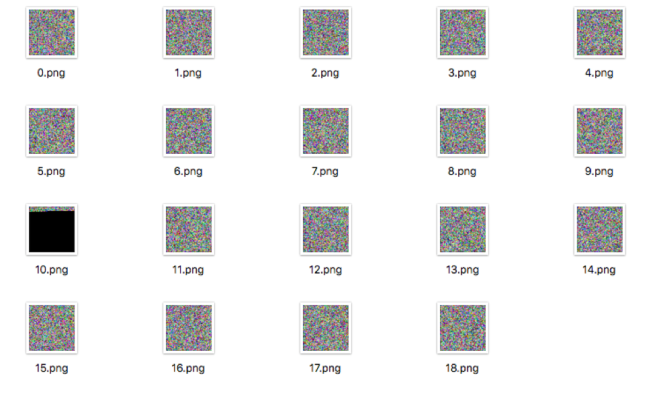

La técnica, bastante complicada de explicar, se basa principalmente en el uso de una aplicación totalmente inofensiva para descargar otros archivos totalmente inofensivos, en este caso, una serie de imágenes .png formadas por pixels de colores. Mientras que estos pixels no tienen ningún significado para el ojo humano, los ordenadores sí saben interpretarlos y, al descifrarlos, consiguen un script que, inyectado al proceso inofensivo de la primera aplicación, la convierten en el troyano de acceso remoto, sin que en ningún momento este haya estado alojado en el ordenador.

Además, este malware incluye una serie de técnicas adicionales como la capacidad de detectar si se ejecuta sobre una máquina virtual y detectar herramientas de análisis de procesos para poder saber si se le está intentando analizar en un entorno de pruebas y, de ser así, eliminarse a sí mismo.

Por el momento solo se han detectado troyanos con esta técnica en varios países de Asia, aunque es muy probable que, de tener éxito, termine por llegar al resto del mundo. Sea como sea, los piratas informáticos cada vez descubren nuevas formas más complejas para ocultar y ejecutar sus piezas de software malicioso.

Es muy complicado protegerse de algo que, en teoría, no existe, aunque, igual que siempre, debemos evitar descargar y ejecutar archivos desde fuentes de dudosa confianza (correos electrónicos, descargas desde páginas web sospechosas, etc) de manera que evitemos descargar ningún ejecutable aparentemente inofensivo pero que, en realidad, pueda suponer un riesgo considerable para nuestro equipo.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad