El ransomware es la peor amenaza informática a la que todos los usuarios, y todas las empresas, nos hemos enfrentado. Este tipo de malware ataca directamente a lo más valioso, los datos, los cuales, una vez se toma una víctima, cifra y pide un rescate a cambio de la supuesta clave con la que descifrar los datos, clave que, en muchas ocasiones, ni siquiera llega a quien ha pagado el rescate. Dentro de este tipo de malware, además, existen una gran variedad de variantes, cada una con unas características, un comportamiento y, por supuesto, unos algoritmos de cifrado que buscan impedir que los usuarios recuperen sus datos si no pagan, como hace el ransomware Paradise.

Paradise no es un ransomware precisamente nuevo, sino más bien es desconocido debido a la falta de muestras para poder estudiarlo. Por suerte, hace algunas horas, los expertos de seguridad de Bleeping Computer se han podido hacer con una muestra de manera que han podido estudiar esta amenaza y entender un poco mejor cómo funciona este ransomware cada vez más activo en la red.

El ransomware Paradise funciona como un RaaS (Ransomware as a Service), es decir, en lugar de vender el malware como tal, ellos tienen el código, los binarios y solo alquilan el servidor de control al mejor postor para que pueda llevar a cabo sus ataques informáticos.

Por el momento no se sabe cómo logra entrar este ransomware en los sistemas, aunque lo más probable es que sea a través de correos electrónicos basura, aunque también se sospecha que sea a través de sesiones de escritorio remoto, tanto a través de RDP como de TeamViewer. Lo que sí se sabe es que, una vez infecta un equipo, se ejecuta a sí mismo con permisos de administrador y genera una clave única RSA-1024, utilizada para cifrar todos los datos del disco duro.

Paradise cifra los datos de los usuarios y, aunque respeta su nombre, cambia la extensión por un conjunto de caracteres al azar, entre los cuales copia el correo a través del cual intentar recuperar los datos secuestrados. Por ejemplo, un fichero de prueba “test.jpg” se cifraría como “test.jpgid-3VwVCmhU.[info@decrypt.ws].paradise”.

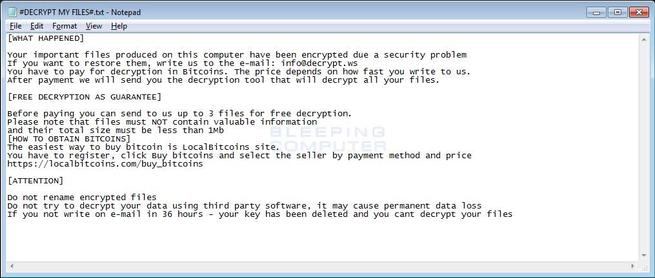

El malware también crea una nota de rescate en la que explica qué ha pasado y cómo debemos actuar si queremos tener alguna posibilidad de recuperar nuestros datos.

Cómo protegernos del ransomware Paradise

Debido al cifrado RSA, este ransomware tiene el inconveniente de que actúa muy lento y, además, utiliza muchos recursos. Por ello, si nos damos cuenta de la infección a tiempo, es posible detectarla y detenerla a tiempo (por ejemplo, apagando el ordenador), evitando que todos nuestros datos queden secuestrados por el ransomware, y no dando tiempo al ransomware a cifrar el fichero DecriptionInfo.auth que guarda la información de cifrado.

Pese a ello, lo mejor es no caer víctimas de la amenaza y, para ello, las medidas de protección son las mismas que siempre, es decir, asegurarnos de tener nuestro Windows, y todas las aplicaciones instaladas en él, totalmente actualizadas. Además, también es recomendable utilizar un software antivirus actualizado y fiable, así como evitar descargar archivos potencialmente sospechosos desde Internet y desde el correo electrónico para evitar infectarnos a través de ellos.

Por el momento, no hay forma de recuperar los datos secuestrados por este ransomware de forma gratuita, aunque los expertos de seguridad, como siempre, están intentando encontrar alguna debilidad en el ransomware y en el algoritmo que les permita crear una herramienta de descifrado para que las víctimas puedan recuperar sus datos.

Fuente:https://www.redeszone.net/2017/09/16/funcionamiento-ransomware-paradise/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad