Son las amenazas de seguridad más graves, muchas aún en activo. Kaspersky Lab recopila los APT más dañinos de la ultima década, te contamos la historia que esconden los peores, justo en el aniversario de ILoveYou, el virus más célebre de la historia

Con cada vez más dispositivos conectados a Internet y gran parte de tu vida almacenada en ellos la seguridad debería preocuparte. Ya sé que tú no tienes nada que ocultar y que esto no va contigo, pero quizás cambies de opinión conociendo mejor algunos de los ataques informáticos más sofisticados de los últimos años, sus víctimas y quién podría estar tras ellos.

Desde hace tiempo Kaspersky Lab ofrece un gráfico interactivo con los ciberataques más temidos de la última década. Los APT (Advanced Persistant Threat, como se les conoce) son un tipo de ataque que utiliza todos los recursos a su alcance para penetrar un sistema: un ataque hacker contra todo lo que se mueva y tenga un agujero por el que colarse. Y aunque parezca que solo pueden ser cosa de gobiernos y grandes corporaciones su impacto real llega mucho más lejos.

También te puede interesar: 15 años del virus ILoveYou

Los años aparecen en el eje vertical y las diferentes naves espaciales que representan cada amenaza en el horizontal. Gracias a su estela y tamaño podemos hacernos la idea de cuándo entraron en activo, cuándo fueron detectados por primera vez y cuándo dejaron de causar estragos, si lo han hecho. El código de colores permite conocer la cantidad estimada de ordenadores que han sido infectados en cada caso. También hay un filtro de búsqueda algo rudimentario pero práctico para mostrar las amenazas según tipo, sistema de propagación, objetivo, países donde actúa o sistemas operativos afectados, y no se salva ninguno.

Kaspersky Logbook: los APT más temidos

Aunque no se trata de la única herramienta disponible actualmente para conocer este tipo de ataque, su cronología es perfecta para tener localizados de un vistazo los APT más dañinos y su desarrollo, indagando sus relaciones y descubriendo cuáles siguen en activo. La herramienta se llama Logbook y dentro de su sencillez oculta una recopilación de historias de ciberespionaje político e industrial, minería de oro en videojuegos online o startups de la vigilancia de las telecomunicaciones que bien merece un hueco en esta entretenida tarde de lunes.

Stuxnet

Lo suyo es comenzar con Stuxnet, el gusano para Windows conocido por ser el primero en espiar y reprogramar sistemas industriales, aunque inactivo desde 2012. Se encargó de retrasar el programa de enriquecimiento de uranio en Irán atacando las plantas centrifugadoras de la central de Natanz. El consenso es amplío señalando a Estados Unidos como responsable de su creación.

El objetivo de Stuxnet no era destruir las infraestructuras, sino provocar un mayor desgaste de la maquinaria y una mayor tasa de averías y reemplazos, más efectivo que llamar la atención haciendo saltar todo por los aires. Como los equipos iraníes no estaban conectados a Internet, elcómo llevaron Stuxnet hasta Natanz es todavía hoy fuente de controversia, aunque se extiende la idea de que fueran los proveedores los primeros infectados y los responsables de infectar el objetivo final, desmontando el mito del programador tonto que había introducido un error tras una actualización o el ingeniero pringado que tras conectar su portátil a las centrifugadoras se fue a casa a ver porno en Internet. El experto alemán en seguridad Ralph Langner y su equipo se encargaron de echar un vistazo a las entrañas del código de Stuxnet y dar buena cuenta de ello en una charla del TED.

La diana era el software de control Siemens de los sistemas industriales SCADA que regulaban el funcionamiento de las centrifugadoras. De hecho el gusano está específicamente programado para actuar contra estos equipos concretos, adoptando un comportamiento u otro en función de lo que encuentra en su huésped. Una segunda versión aprovechaba 4 vulnerabilidades de tipo 0-day en Windows no conocidas hasta entonces (Windows confirmó el parcheado definitivo del problema a principios de marzo de este año) para propagarse a través de llaves USB incluso con el Autorun y el Autoplay desactivado, añadía un par de firmas digitales legítimas de Realtek y JMicron para pasar inadvertida y daba buena cuenta de un bug en el sistema RPC para infectar otros equipos conectados al mismo router.

Como te imaginas, aquí no hay un changelog de cambios bien fechado al que recurrir, aunque el24 de mayo de 2012 parece ser el día de defunción de Stuxnet al menos con su objetivo conocido. Para añadir algo de misterio, el mismo código de Stuxnet incluye esa fecha y al más puro estilo ‘Cuarto Milenio’ recuerda al incidente de Yakarta. Aquel día, 30 años atrás, un vuelo de British Airways que cubría la ruta Londres-Yakarta atravesó una nube de ceniza de un volcán en erupción:

Señoras y señores, les habla el capitán. Tenemos un pequeño problema. Los cuatro motores se han parado. Estamos haciendo lo imposible por conseguir que vayan otra vez. Confío en no causarles demasiada angustia.

Tras cumplir con su propósito se ha expandido lentamente llegando hasta las oficinas de las principales empresas de seguridad informática y permitiéndonos conocer un episodio clave de la ciberguerra. Duqu, Gauss o Flame comparten con Stuxnet importantes porciones de códigoque hacen pensar que están desarrollados por los mismos equipos. De hecho en el código de Duqu se puede encontrar la misma referencia histórica al incidente de Yakarta. Por cierto, aquel avión pudo planear lo suficicente para salir de la nube de ceniza y pudo volver a encender sus cuatro motores sin más consecuencias.

Winnti

En 2011 la gente de Kaspersky comenzó a detectar la presencia de un nuevo troyano en ordenadores cuyo nexo común eran los videojuegos online, aunque no serían los primeros en estudiarlo, sino HBGary, una empresa de seguridad estadounidense que un año antes ya había investigado una muestra de uno de sus clientes, una empresa de juego online. Los usuarios pensaron que las compañías desarrolladoras de los MMORPG estaban espiándoles, pero pronto se supo que el ataque no iba contra ellos, sino contra las propias compañías, que habían servido el troyano accidentalmente a sus usuarios en una actualización.

Era el primero dirigido a plataformas Windows de 64 bits con certificado digital válido que se había detectado hasta aquel momento. Tras cotejar los archivos con su base de datos, Kaspersky adoptó tanto para el troyano como para sus creadores el nombre de Winnti, tal y como había hecho Symantec.

Winnti era una librería DLL compilada específicamente para atacar sistemas operativos de 64 bits que en Kaspersky definen como un RAT, una herramienta de administración remota con la que controlar el ordenador de las víctimas. No parece estar desarrollado para atacar al usuario final, pero hace estragos entre desarrolladores. La mayoría de los ataques se dirige contra empresas de juegos online del sudeste asiático y busca el robo del código fuente y de los certificados de vendedores legítimos de software para firmar sus propias piezas de malware.

Gracias a los certificados digitales utilizados, el idioma en el desarrollo del código o las direcciones IP de un perfil virtual preguntando por Winnti en los foros de Internet se ha podido determinar que el grupo Winnti es de China. Algunos de los certificados digitales robados han sido utilizados también contra activistas tibetanos y de la etnia Uigur, asentada mayoritariamente en el noroeste chino. En occidente diversas empresas estadounidenses y europeas también se vieron comprometidas. Winnti sigue hoy en día activo y bajo investigación. Podéis estar tranquilos, Blizzard sigue en pie, pero el hecho de que cualquier jugón pueda ser víctima potencial de un ataque de estas proporciones da que pensar.

Regin

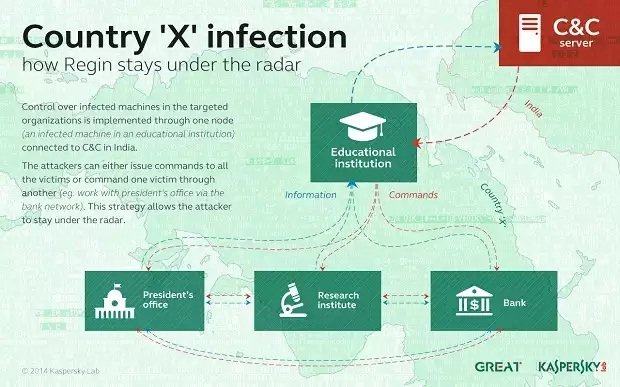

Regin es otra de esas amenazas para Windows que según la gente de seguridad y Snowden solo pueden crearse con el apoyo de un gran estado. Por su infraestructura, el presupuesto necesario se estima inalcanzable por empresa privadas, alimentando las sospechas sobre las agencias de inteligencia más poderosas del mundo. Existen datos que fechan su existencia ya en el 2003, aunque no ha cobrado protagonismo y el nombre actual hasta hace pocos meses. Más que un “Caballo de Troya”, es toda una operación de inteligencia online en desarrollo de la que se saben cosas a cuentagotas.

De Regin conocemos cómo actúa pero no cómo se propaga. Ataca todo tipo de instituciones gubernamentales, operadores de telefonía, partidos políticos, entidades financieras y académicas y hasta sujetos concretos, por ejemplo expertos matemáticos o criptógrafos. Hace apenas un año el criptógrafo belga Jean Jacques Quisquater fue víctima de un ataque atribuido primero a MiniDuke pero que posteriormente se confirmó de Regin. Meses antes la operadora de telefonía Belgacom que se encarga de las comunicaciones de la Comisión Europea, el Parlamento y el Consejo también fue atacada.

Los belgas aparentan investigar el incidente por la vía criminal y se ruborizan si se habla de NSA porque a nivel estatal andan sin recursos para invertir en infraestructura de defensa cibernética y la Casa Blanca les argumenta con terrorismo yihadista, y en Belgacom tras dejarse una pasta en eliminar el bicho hay poca confianza en conseguirlo. Pero Snowden señala directamente a la GHHQ británica (usando desarrollo de la NSA), en la que se puede calificar como la primera operación de inteligencia entre países del continente europeo para atacar objetivos estratégicos en telecomunicaciones y el primer ataque a individuos concretos. Quisquater prefiere no mojarse señalando culpables.

Le encanta robar direcciones de correo electrónico y documentos, pero su característica más relevante es permitir la puesta en marcha de ataques más sofisticados, por ejemplo interceptar y controlar el tráfico de estaciones de telefonía GSM. Los que os pongáis técnicos y queráis profundizar tenéis disponibles los informes de Kaspersky y Symantec, siempre a la gresca pero útiles para quien quiera contrastar dos análisis diferentes de las muestras existentes y dos conclusiones cercanas, pero con interesantes diferencias.

Los últimos documentos filtrados por Snowden y publicados por Der Spiegel son una prueba más de la relación existente entre Regin y la NSA. En esos documentos se habla de QWERTY, un plugin para el framework Warriopride exactamente igual a uno de los plugins de Regin detectados por Kaspersky. Es más, en la estructura modular de Regin ambos dependen de un tercer módulo común.

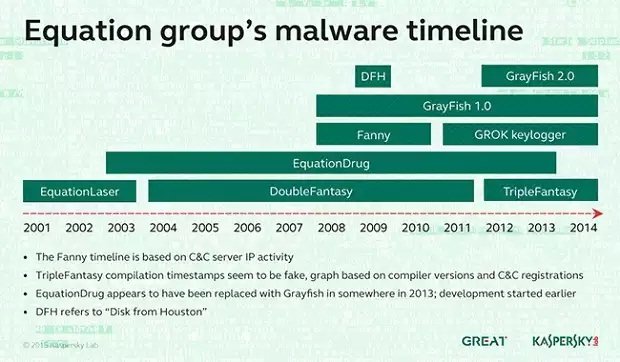

Equation

A principios de 2015, Kaspersky Lab descubrió el APT más sofisticado hasta el momento, mucho más dañino que Regin, y que llevaba atacando a sistemas operativos Windows desde finales de 2001, principios de 2002.

Bautizado como Equation, este malware tiene la particularidad de poder reprogramar el firmware de los discos duros infectados, lo que lo hace invulnerable al formateo de los mismos y la reinstalación del sistema operativo y también le da la capacidad de ocultarse de estos discos duros de manera que no pueda ser detectado.

Una de las cosas más peligrosas de este malware es que, una vez infectado, es imposible escanear su firmware. Estamos prácticamente a ciegas y no podemos detectar los discos infectados.

Otra de las particularidades de Equation era su capacidad de robar información privada de equipos sin conexión a la red. Supongamos que la víctima conecta un USB u otro dispositivo físico infectado a su ordenador sin Internet. En estos casos, Equation podía llevar a cabo todas sus funciones de ciberespionaje o vigilancia, recopilar y almacenar la información y enviarlo de vuelta a los servidores de los criminales (más de 100 en infinidad de países) una vez que el dispositivo era introducido en otro dispositivo que sí tenía a conexión a Internet.

Viendo los métodos usados en Equation, se sospecha que está estrechamente relacionado con otros APT como por ejemplo Stuxnet, y no se descarta que el mismo grupo de expertos pudieran estar detrás de ambos ataques. En el caso particular de Equation, éste ya habría infectado a decenas de miles de equipos de más de 30 países, con especial énfasis en el sector de la nanotecnología, las telecomunicaciones, instituciones militares, gubernamentales e incluso los medios de comunicación.

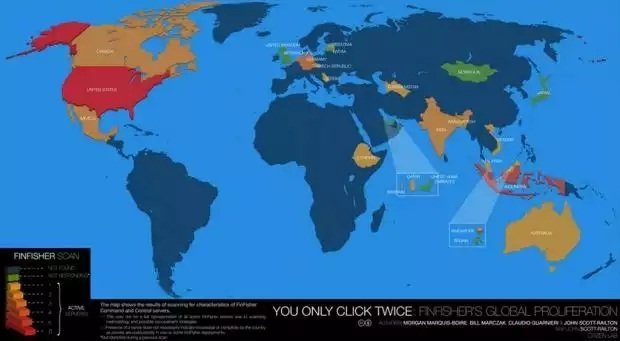

FinSpy

En el creciente catálogo de amenazas de seguridad persistentes no solo hay sector público; también el sector privado ha visto un lucrativo negocio en el desarrollo y venta de herramientas de espionaje a gobiernos, agencias de seguridad nacional, cuerpos de seguridad o instalaciones militares. FinSpy es uno de los APT existentes y está creado por la empresa alemana de seguridad FinFisher, que hasta el año 2013 perteneció a otra ilustre empresa privada del sector, la británica Gamma Group International, y que colabora estrechamente con otra ilustre del sector en Francia, Vupen. El beneficio para FinFisher por su comercialización se cifra en torno a los ¿50 millones de dólares?

Wikileaks fue la primera entidad en revelar la existencia de FinSpy en 2011 para espiar a periodistas, activistas y disidentes políticos. Desde entonces el goteo de información ha sido constante hasta que hace algunos meses se filtraron 40GB de información, hasta los ficheros de FinSpy se pueden descargar en tu ordenador. Se han puesto al alcance de cualquiera para poder seguir investigando su funcionamiento y lo más importante, para sacar a la luz qué agencias y gobiernos forman parte de la base de datos de usuarios, que también estádisponible.

FinSpy es aquí tratado como una completa suite encargada de recolectar información y esconderla hasta que llega a su destino pero hay versiones y clientes para todo tipo de sistemas operativos incluyendo iOS y Android. Puede hacer de todo, ya sea grabar llamadas telefónicas, de servicios VoIP como Skype, mensajes de texto y multimedia con fotos y vídeos, capturas de pantalla o vídeo directamente a través de la webcam, mover ficheros… En cada aparato es capaz de desarrollar características únicas según las funciones que éste tenga. El mapa sólo muestra donde se han detectado paneles de control. En ESET lo conocen como Baranak.

Poner nombre y cara a FinFisher en Munich es señalar a Martin J Muench. Conocido desarrollador de malware y portavoz de la compañía y de sus actividades, es un férreo defensor del uso responsable de FinSpy por parte de sus clientes en los usos legalmente previstos. La empresa sigue desarrollando su actividad normalmente en la ciudad alemana de la cerveza donde tiene su sede.

Hacking Team RCS

Hacking Team es otra empresa italiana (de Milán concretamente) que desarrolla software de vigilancia para venderlo a gobiernos y agencias y que tiene además una importante presencia en Estados Unidos y una curiosa relación con sus instituciones. El programa que han creado se llamaRCS (Remote Control System) y gracias a The Intercept conocimos el pasado mes de noviembre cómo funcionaba por dentro, permitiendo desarrollar ataques a través de redes Wi-Fi, llaves USB, adjuntos en correos electrónicos y demás métodos de infección para monitorizar cualquier aparato digital que tengas entre manos.

Una de sus sedes está en Maryland, una quinta parte de sus servidores en Estados Unidos, sus responsables acuden a dar charlas a la Policía de por allí, se pasean por las comisiones de investigación sobre seguridad informática en el congreso, el antiguo embajador en Italia es inversor a través de una compañía de capital de riesgo… Se vende en todo el mundo y de hecho hay constancia de que México o Araba Saudi hacen uso de ella, pero está claro que en vez de picacódigos parecen personajes de House of Cards.

Junto con FinFisher han logrado establecer un pequeño y selecto mercado de venta de herramientas de espionaje a gobiernos de países medianos y pequeños, ésta a un precio que puede oscilar entre los 200,000 dólares y el millón según David Vincenzzeti, CEO de la compañía. Son la solución perfecta frente al cifrado de datos, queda en duda si realmente sus herramientas se utilizan únicamente bajo supervisión legal o qué se entiende por sospechas de terrorismo o seguridad nacional cuando son disidentes políticos, periodistas o activistas el objetivo mayoritario de la vigilancia.

Cómo detectar FinSpy o Hacking Team RCS

Por suerte para ti saber si estás infectado por FinSpy y Hacking RCS es relativamente fácil dado que del primero se ha difundido el código fuente y del segundo mucha documentación relacionada. De hecho, tiempo atrás, la EFF, Amnistía Internacional, la Sociedad Digital y Privacidad Internacional lanzaron Detekt, un software que detecta cualquier rastro de estos dos APT, aunque haya que ser bastante cauteloso sobre su eficacia si tenemos en cuenta las capacidades de estos programas para mutar al gusto de quién los controla. En su día fue el encargado de detectar la presencia de FinSpy en el gobierno de Bahréin.

Está claro que todos somos vulnerables a un ataque malware, pero podemos reducir nuestra exposición a un APT siguiendo una serie de medidas de seguridad básicas. Es imprescindible contar con un antivirus fiable, seguro y siempre actualizado, no hay que ser ingenuos y no hacer clic en cualquier enlace o ventana emergente, como tampoco abrir enlaces que nos llegan en correos dudosos. Está claro que los firewall también son herramientas indispensables para garantizar nuestra seguridad, aunque con ello tengamos algunos problemas para acceder a Internet con ciertos programas fiables. Aun tomando todas estas medidas, siempre podemos caer en un ciberataque, pero por lo menos no se lo estaremos poniendo en bandeja de plata a cibercriminales.

Y de bonus, un APT español: Careto

Aunque no esté incluido en su herramienta Logbook, en 2014 Kaspersky Lab descubrió otro malware que llevaba activo desde 2007 y que atacaba principalmente a instituciones gubernamentales, empresas de hidrocarburos y eléctricas y otras víctimas de perfil muy alto.

Todo parece indicar que Careto, conocido en terminología anglosajona como The Mask, tiene su origen en un país hispanoparlante, y las evidencias apuntan a que podría provenir de España debido a los continuos ataques a víctimas en Marruecos y Gibraltar, y por ello hemos considerado necesario mencionarlo a pesar de obviarse en el Kaspersky Lab Logbook.

Debido a su alto nivel de sofisticación y la profesionalidad detrás del malware, incluso se sospecha que Careto podría ser obra de un gobierno, en este caso el nuestro, por lo que podríamos estar delante del primer caso conocido de herramienta de ciberespionaje desarrollado por el estado español. Algo difícil de creer teniendo en cuenta la complejidad y la naturaleza tan avanzada del ataque.

Hay varias razones que nos hacen pensar que se trataría de una campaña promovida por un estado. Principalmente porque hemos observado un alto nivel de profesionalidad en las operaciones del grupo responsable del ataque.

El objetivo de Careto era recopilar la información privada de la víctima, incluyendo documentos ofimáticos, contraseñas, configuraciones VPN, claves SSH y archivos que permitían abrir conexiones a escritorios remotos. Era prácticamente indetectable debido a sus avanzadas funciones de rootkit y los módulos de ciberespionaje que incorporaba.

Se cree que el principal foco de infección era a través de correos electrónicos que contenían enlaces a sitios web maliciosos que infectaban a la víctima e inmediatamente redirigían el usuario a webs totalmente bien intencionadas para no levantar sospechas. En el momento del descubrimiento de Careto, éste ya había infectado a más de 1000 IPs en 31 países diferentes.

Fuente:https://www.malavida.com/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad