Descubrir y descifrar las vías de comunicación utiliza el ISIS es casi imposible. Su red de mensajería segura es un desafío para agencias como la NSA.

Tras los atentados de París, el mundo está en un estado que varía entre el shock, el miedo y la histeria colectiva. Muchos ciudadanos no han podido evitar rememorar otros sucesos protagonizados por el terrorismo yihadista: el atentado del World Trade Center de Nueva York el 11 de septiembre de 2001, el atentado de los trenes de cercanías de Madrid de 2004, los atentados de King Cross del 7 de julio de 2005 en Londres o los más recientes contra la redacción del semanario Charlie Hebdo en París.

Que nadie está a salvo es patente, y en todas partes se dice que habría que hacer algo. Nadie tiene muy claro qué medidas tomar, pero los analistas políticos parecen haber encontrado un enemigo común: las comunicaciones cifradas.

Hace poco comentamos aquí mismo que Daesh había movido su página web a las entrañas de ladarknet, y en ese artículo apuntamos al uso generalizado de Telegram entre sus filas. La aplicación creada por Pavel Durov posee cifrado entre puntos, pero su seguridad no es completa. Aún con todo, nadie ha conseguido descifrar de qué se habla en esos grupos de chat.

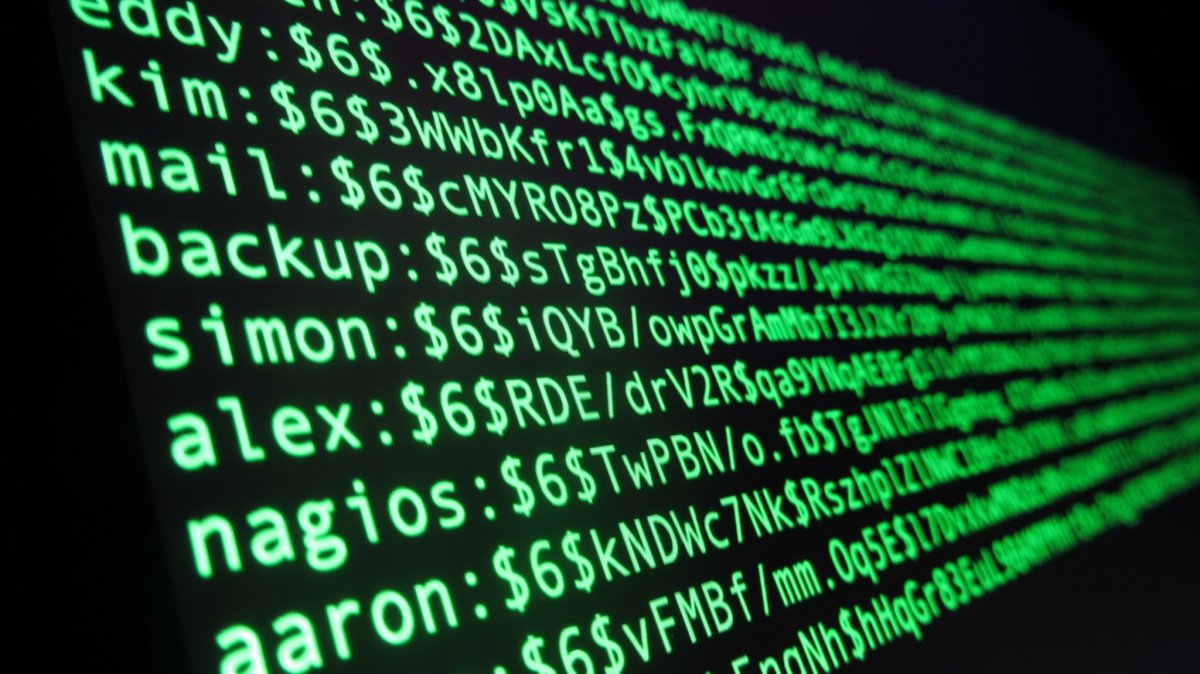

El ISIS usaría protocolos cifrados para ocultar sus comunicaciones / Christiaan Colen editada con licencia CC 2.0

El ISIS usaría protocolos cifrados para ocultar sus comunicaciones / Christiaan Colen editada con licencia CC 2.0

Además de Telegram, hay otras apps que implementan fuertes medidas de seguridad. Ahí está Signal, la aplicación de mensajería favorita de Snowden. Suma las aplicaciones de mensajería efímeras -con Snapchat a la cabeza-, que permiten enviar mensajes que se eliminan en cuanto son leídos por el destinatario sin dejar ningún rastro.

¿Tiene Daesh expertos en seguridad enrolados?

Las agencias de inteligencia europeas creen que la eficacia de la respuesta de Francia ante las amenazas terroristas yihadistas está limitada por la capacidad de Daesh de operar bajo el radar. Según ha recogido la NBC, los integristas islámicos habrían enrolado a toda clase de especialistas en informática que entrenan a los soldados de a pie para que sepan mantener sus comunicaciones en secreto.

En las principales agencias de lucha contra el terrorismo europeas creen que sólo por el sofisticado uso de las redes sociales para extender su mensaje que realizan sí podrían contar con estos especialistas. Según estas mismas agencias, hay personas que tienen buenos conocimientos de tecnologías de la información y que están al tanto de las últimas novedades del sector.

Estos expertos, según ha declarado el profesor Peter Sommer de la Universidad de Monfort a la BBC, “no están utilizando, para nada, los sistemas más obvios. Hay muchos emprendedores que desarrollan sistemas para que cualquiera pueda utilizarlos y los simpatizantes de EI los identifican con rapidez”. Según Sommer, sistemas como SureSpot son los elegidos para cifrar los mensajes que los integrantes y simpatizantes de Daesh se envían entre ellos.

Todos los indicios apuntan a que ISIS tiene programadores expertos en seguridad enrolados

Todos los indicios apuntan a que ISIS tiene programadores expertos en seguridad enrolados

Javier Lesaca, periodista, investigador y experto en terrorismo, apunta en declaraciones a Malavida:

Hay evidencias muy concretas de la participación de expertos en seguridad informática en el ISIS. La primera de ellas es la utilización frecuente de códigos de encriptacion como el MD5 cada vez que hacen público un nuevo vídeo. De esta manera se aseguran que la fuente emisora del vídeo es una fuente segura y que el archivo de descarga no esté infectado.

Preguntado sobre si estos expertos podrían participar en “trabajos de campo”, Lesaca apunta que “el personal cualificado del ISIS no se involucra en operaciones de combate. Los reservan para el trabajo en la sombra”.

Si las comunicaciones están cifradas, ¿se pueden monitorizar?

Se puede llevar un cierto control de las conversaciones y de los mensajes que los miembros de Daesh intercambian entre sí, aunque no sea posible leer el contenido de dichos mensajes. Esto es posible gracias a que los protocolos de comunicación cifrados revelan metadatos: quién habló con quién y durante cuánto tiempo. Datos como estos han resultado determinantes para las autoridades tras los atentados de París.

Homenaje a las víctimas de París en Praga / Bianca Dagheti editada con licencia CC 2.0

Homenaje a las víctimas de París en Praga / Bianca Dagheti editada con licencia CC 2.0

El proceso funciona de la siguiente manera: una vez se identifica a la primera persona los servicios de seguridad llevan a cabo los llamados “análisis vinculados”, con los que se construye una perspectiva global sobre con quién han estado hablando. El porcentaje de éxito de conectar estos análisis a determinados individuos es bastante alto.

Esta práctica de monitorización caerá en desuso, ya que consume muchos recursos y mucho tiempo. Para las autoridades colocar malware en los dispositivos de los objetivos es más fácil, y ahorra tiempo y esfuerzo. Los cada vez más numerosos hackers que trabajan para gobiernos están usando sus habilidades en la lucha contra el terrorismo, y Daesh no se escapa de su influencia.

¿Deben los gobiernos poder leer comunicaciones cifradas?

Este asunto lleva mucho tiempo siendo debatido por, prácticamente, cualquiera que se siente detrás de un ordenador. Tras los atentados de París el New York Times publicó un incendiario artículo en el que cargaba abiertamente contra las aplicaciones de mensajería cifradas.

Las nuevas apps que incorporan cifrado facilitan el secreto de sus comunicaciones / Eduardo Woo editada con licenciaCC 2.0

Las nuevas apps que incorporan cifrado facilitan el secreto de sus comunicaciones / Eduardo Woo editada con licenciaCC 2.0

Según se afirma, los terroristas han venido usando herramientas para enviar mensajes codificados “durante el último año y medio“. Algunas son más seguras que otras, e incluso algunas ya han sido intervenidas por la NSA. La agencia estaría haciendo lo imposible para mantener en secreto qué tecnologías y aplicaciones de cifrado ha conseguido intervenir, siempre según la fuente, con la idea de que los terroristas se lo piensen dos veces antes de enviar un mensaje de texto.

Para el autor del artículo en el New York Times se debería incluir una puerta trasera en las comunicaciones cifradas de forma que las agencias gubernamentales pudiesen entrar a leer los mensajes de objetivos considerados peligrosos, y lo cierto es que el prestigioso periódico no está solo en sus demandas.

El antiguo director de la CIA Michael Morell dijo en una entrevista concedida en televisión que quizá los servicios de comunicación privada ayudaron a planear los atentados de la capital francesa el viernes 13 de noviembre. A Morell no le tembló el pulso a la hora de culpar a Edward Snowden y a las empresas estadounidenses que se dedican a la mensajería segura por los hechos. Es más, se atrevió a pedir que el gobierno obligase a las empresas con un modelo de negocio enfocado en la privacidad a que instalasen una puerta trasera que permitiese al gobierno acceder a los mensajes de los usuarios. De lo contrario, las autoridades estarán totalmente ciegas ante posibles amenazas, tal y como se puede ver en vídeo de debajo.

El senador republicano John McCain también habló en términos similares a los de Morell, si bien los de este último fueron mucho más duros: el senador abogó por prohibir las herramientas de cifrado que el gobierno no pueda romper. Vamos, que en esto de los mensajes cifrados ya hay quien piensa en leyes para salvar el escollo. Esto nos sirve para plantearnos otra pregunta…

¿Se habrían podido evitar los atentados con las puertas traseras?

No se podrían haber evitado. Imaginemos que McCain o Morell consiguen que su deseo se cumpla y que se obligue a las empresas estadounidenses a colocar puertas traseras en su software de cifrado, para después pasar las claves a la NSA o a la agencia de turno. Esto no les ayudaría a capturar a los sospechosos de terrorismo, ya que muchos de ellos, aparte de una serie de apps conocidas por todos, usan una de estas dos tecnologías:

- Productos de cifrado creados por el propio entorno yihadista.

- Servicios y productos creados en países donde Estados Unidos no tiene jurisdicción.

Las puertas traseras no habrían evitado los atentados / r2hox editada con licencia CC 2.0

Las puertas traseras no habrían evitado los atentados / r2hox editada con licencia CC 2.0

Y es que no, no se puede impedir que un integrante de Daesh instale una aplicación creada en Rusia o Brasil, como tampoco se puede evitar que creen y utilicen sus propias aplicaciones de cifrado. En ambos casos las puertas traseras son inútiles.

¿Cómo está la situación en España?

Cuando preguntamos a Javier Lesaca sobre la privacidad de las comunicaciones en España, esta fue su respuesta:

Los servicios secretos europeos, y concretamente los españoles tienen que tener una autorización judicial para intervenir cualquier comunicación.

Tenemos bastante suerte de que, por ahora al menos, nadie esté planteándose empezar a recortar libertades en favor de la seguridad. Según Lesaca, “el CNI tiene a un juez adscrito a su servicio que se encarga de aprobar o denegar cualquier petición de información de comunicaciones en función de los indicios que se le aporten. En ese sentido, países como España son muy garantistas de la privacidad de las comunicaciones“.

La privacidad del usuario se respeta bastante en España… por ahora

La privacidad del usuario se respeta bastante en España… por ahora

Son garantistas por ahora, porque según recogen en El Confidencial el Ministerio del Interior contará con un nuevo supersistema de vigilancia electrónica que supuestamente será utilizado sólo contra objetivos relacionados con el yihadismo, pero que puede acabar suponiendo una amenaza para la privacidad de usuarios totalmente ajenos a organizaciones extremistas.

El atentado empezó con un mensaje de texto plano

Todos los acontecimientos del pasado viernes 13 en París fueron desencadenados por un simple SMS. Después de una intensa campaña de demonización de las tecnologías de cifrado por parte de autoridades y gobernantes -no se salvó ni la PS4, señalada como vía de mensajes y que finalmente no tuvo nada que ver-, resulta que un mensaje corto de los de toda la vida sirvio para se desatase el infierno en la capital francesa.

Las noticias sugieren que los teléfonos de los yihadistas no estaban cifrados. Se comunicaban a través de medios no protegidos, y se sabe que el mensaje que se envió iba dirigido a Abdelhamid Abaaoud, que falleció en la redada que la policía francesa llevó a cabo en la ciudad satélite de Saint Dennis.

Abaaoud tenía un historial tremendo evitando que lo capturasen, pero en cuanto a sus conocimientos sobre seguridad existen muchas dudas. Abaaoud documentaba todo lo que hacía con una videocámara que llevaba adherida a la cabeza permanentemente -y que según The Intercept es una GoPro 3-. Además, este co-autor y supuesto ideólogo de los atentados de París perdió en Siria un teléfono móvil lleno de imágenes y vídeos sin cifrar que llegaron a los medios y lo convirtieron en el hombre más buscado de Europa.

Una cámara como esta documentaba todo lo que hacía Abdelhamid Abbaoud

Una cámara como esta documentaba todo lo que hacía Abdelhamid Abbaoud

Hay que cuestinarse la sapiencia en términos de seguridad de Abaaoud, y si es cierto realmente que los soldados de a pie de Daesh son formados en seguridad informática y móvil.

¿Cómo se comunica el ISIS?

ISIS usa distintas aplicaciones de mensajería y protocolos de cifrado de mensajes cortos, especialmente aquellas que están encriptadas de punto a punto. Además, desde que Daesh se movió a la darknet seguramente sus integrantes y quienes les apoyan habrán empezado a usar Tor de forma generalizada.

- Signal. Se trata de una app de mensajería que usa cifrado entre nodos, tan avanzado que es prácticamente irrompible con los sistemas actuales. Es conocida por ser “el WhatsApp de Snowden”.

- Wickr. Es otra aplicación de mensajería instantánea que cifra el texto, las imágenes que se envían y los vídeos. También ofrece cifrado entre nodos.

- Telegram. Todos conocemos de sobra Telegram, muchos incluso lo usamos bastante. El uso de esta app por parte del ISIS es prácticamente un hecho, había grupos creados para sus seguidores y para difundir sus noticias. También dispone de cifrado entre nodos y codifica texto, fotos y vídeos. Es muy popular entre el gran público.

- Snapchat. Esta es otra aplicación muy conocida entre el público, especialmente entre los adolescentes. Destaca por ser pionera en lo que se ha llamado “mensajería efímera”, en la que un usuario envía un mensaje que se borra en cuanto el destinatario lo lee.

- Silent Phone. Se trata de una aplicación para realizar llamadas telefónicas seguras y enviar y recibir SMS cifrados creada por Silent Circle. Actualmente se encuentra descontinuada.

En cuanto a terminales móviles nosotros no nos atrevemos a aventurar nada, aunque hay opiniones para todos los gustos. Algunos como el Secretario del Departamento de Seguridad Nacional estadounidense, Jeh Johnson, dicen que el iPhone podría ser una de sus opciones preferidas por su protocolo de cifrado automático que ni Apple puede romper -aunque también dijo que sería el teléfono favorito de los pedófilos-. Otros también les atribuyen el uso de Blackphone, el teléfono Android orientado a la privacidad. Todo esto, insistimos, no son más que teorías.

Además, hace un tiempo se podía conseguir en la Google Play Store una aplicación destinada a difundir noticias de Daesh llamada Dawn of the Glad Tidings, ya retirada por la empresa de Mountain View en su momento.

A estas aplicaciones habría que sumar dos tecnologías de cifrado creadas en el entorno yihadista, originalmente recogidas por The Hacker News:

- Asrar Al-Dardashah. Se trata de una herramienta de cifrado para servicios de mensajería instantánea. Cuatro meses antes de que Edward Snowden hiciese pública su primera filtración, en febrero de 2013, el Global Islamic Multimedia Front introdujo un nuevo paquete de software que permitía a los usuarios yihadistas cifrar conversaciones en plataformas de mensajería instantánea como Google Chat, Yahoo, MSN y Paltalk a través del cliente multiplataforma Pidgin.

- Tashfeer Al-Jawwal. En este caso hablamos de un programa de cifrado para dispositivos móviles. Se desarrolló en septiembre de 2013, y sirve para cifrar mensajes SMS y archivos enviados en sistemas Android y Symbian.

A través de una app el ISIS difundía noticias y anunciaba ejecuciones a sus seguidores / Day Donaldson editada con licencia CC 2.0El ISIS tiene un complejo aparato comunicativo y propagandístico. El uso de herramientas cifradas podría hacer pensar que es muy difícil predecir su siguiente movimiento, pero también es cierto que, al igual que ocurrió con el cerebro de los ataques de París, no todas sus comunicaciones son seguras.

A través de una app el ISIS difundía noticias y anunciaba ejecuciones a sus seguidores / Day Donaldson editada con licencia CC 2.0El ISIS tiene un complejo aparato comunicativo y propagandístico. El uso de herramientas cifradas podría hacer pensar que es muy difícil predecir su siguiente movimiento, pero también es cierto que, al igual que ocurrió con el cerebro de los ataques de París, no todas sus comunicaciones son seguras.

Es lógico que el alarmismo siempre prime por encima de todo cuando las cosas ya han pasado y la principal preocupación de las autoridades sea buscar culpables a la desesperada, pero si hay hackers expertos en el entorno de ISIS, está claro que no lo son todos -al caso de Abaaoud me remito-: en algún momento cometerán un error, y si las autoridades están alerta se los podrá detectar. No será necesario recurrir a puertas traseras ni otros trucos que, por otra parte, no podrían haber evitado nada de lo que ocurrió.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad