WhatsApp mas que una aplicación para smartphones, se ha convertido en el medio de comunicación mas usado por la telefonía móvil. Por lo que las imágenes enviadas, el listado de contactos, el historial de conversaciones… pueden ser considerados pruebas muy importantes en un juicio; por lo que probar su fiabilidad, es una aspecto muy importante a la hora de realizar un análisis forense de un dispositivo móvil. Existen dos aplicaciones de código abierto ideales para un análisis forense de WhatsApp: WhatForensics y WhatsApp Xtract.

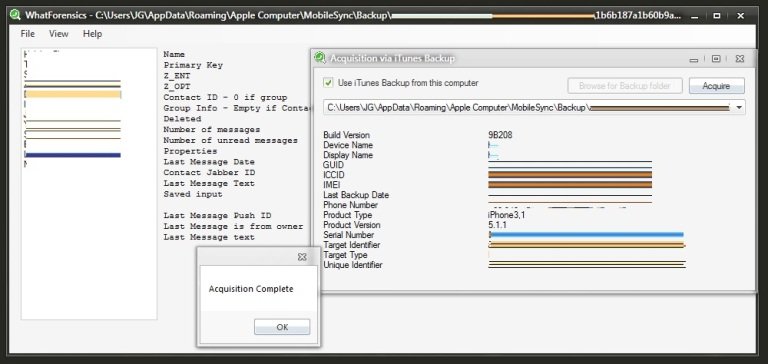

WhatForensics es una herramienta escrita en C# para la adquisición de datos y análisis forense de WhatsApp, en dispositivos iOS. Permite adquisición automática y rápida, ver los datos de dispositivos sin correr WhatsApp (y modificarlos), visualizar datos como identificadores Jabber de contacto, mensajes no enviados y mucho más. Es mas efectivo y veraz cuando se utiliza en combinación con el método de adquisición de copia de seguridadiTunes, porque asegura la integridad de los archivos en los dispositivos.

WhatForensics utiliza tres modos para la adquisición y análisis de datos:

- Cargar la base de datos de forma automática navegando por la copia de seguridad de iTunes.

- Cargar la base de datos de forma automática desde dispositivos iOS con jailbreak través afc2. Desde el punto de vista forense no es muy correcto, pero la integridad de los archivos esta garantizada porque todas las operaciones se establecen como sólo lectura.

- Cargar manualmente la base de datos desde el disco.

Una vez que los datos se cargan y analizan correctamente, se puede:

- Ver información extendida de grupos, número de mensajes, la última persona que envió un mensaje dentro de un grupo y sus documentos asociados enviados por los miembros.

- Permite realizar una búsqueda entre los datos utilizando la sintaxis SQLite.

- Ver lista de usuarios bloqueados por el usuario en WhatsApp.

- Ver nombres de contactos almacenada en el dispositivo.

- Ver mensajes no enviados que fueron hechos en el campo de texto.

- Exportar datos a un informe HTML.

Más información y descarga de WhatForensics:

https://github.com/jglim/WhatForensics

WhatsApp Xtract, es una herramienta para extraer datos de la base de datos de WhatsApp, y realizaranálisis o copias de seguridad. Se puede emplear para dispositivos Android y para dispositivos iOS. Esta herramienta no extrae los datos de forma automática del dispositivo, el usuario tiene que extraer labase de datos manualmente el las siguientes ubicaciones.

En Android, la ubicación del archivo suele ser:

/sdcard/WhatsApp/Databases/msgstore.db.crypt

(Base de datos encriptada en la tarjeta SD, puede crearse a partir de la copia de seguridad de laconfiguración avanzada de WhatsApp)

Y estos archivos:

/data/data/com.whatsapp/databases/msgstore.db y wa.db

(Para eso, es necesario acceso de root. La ventaja es que se mostrarán los nombres de los contactos correspondientes a números de teléfono.)

En iPhone, este archivo:

net.whatsapp.WhatsApp/Documents/ChatStorage.sqlite

(Puede utilizar una herramienta de copia de seguridad de Iphone para obtener el archivo)

Una vez localizados los archivos y tratados con WhatsApp Xtract, se generara un archivo html con el resultado. El tamaño del archivo resultante será ligeramente más grande que el tamaño de la base de datos.

Más información y descarga de WhatsApp Xtract:

https://code.google.com/p/hotoloti/downloads/detail?name=Whatsapp_Xtract_V2.0_2012-05-02.zip

Fuente:https://www.gurudelainformatica.es/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad