DNSrecon

Dnsrecon es una herramienta utilizada por expertos en hacking ético para verificar los registros NS y todos los tipos de registros DNS comunes como MX, SOA, NS, A, TXT. Esta herramienta fue escrita originalmente en Ruby por Carlos Pérez, el año 2006.

Uso de DNSrecon

Para iniciar DNSrecon, vaya a terminal Linux y escriba dnsrecon. Después de lanzar dnsrecon, se mostrará una lista simple de las opciones disponibles, como se muestra a continuación:

Ahora, teclee el comando dnsrecon -d hackthissite.org

Como verá después de escribir el comando anterior, la herramienta devuelve los tipos de registros DNS predeterminados. Como los servidores de nombres (NS) para el destino, los servidores de correo (MX) y otros, que se detallan a continuación:

- SOA (Start of Authority): servidor de nombres primario para el dominio, por lo que el servidor de nombres primario es 88.198.106.11 como se muestra en la captura de pantalla anterior

- NS (Name Server): El servidor de nombres es el DNS de nuestro sitio web de destino. El servidor de nombres de nuestro sitio web de destino se está ejecutando en buddyns.com

- MX (Mail Server Record): el servidor de correo de nuestro sitio web de destino se ejecuta en googlemail.com

- A (Address Mapping Records): este registro indica que nuestro sitio web de destino se está ejecutando en 192.148.81.135 a 192.148.81.139

- AAAA (IP version 6 Address Records): este registro informa a las direcciones IP de IPV6 de nuestro sitio web de destino

- SFF (Sender Policy Framework): este registro identifica qué servidores de correo están autorizados para enviar correos electrónicos del dominio de destino

- TXT: este registro se utiliza para fines de verificación y validaciones por correo electrónico

Transferencia de zona

La transferencia de zona es el proceso de copiar un archivo de zona de un servidor de nombres a otro servidor de nombres. Esto puede ser desde el servidor de nombres primario al servidor de nombres secundario. Este proceso se utiliza para realizar copias de seguridad de los servidores de nombres. Normalmente estos registros no son accesibles desde Internet, acorde a expertos en hacking ético del Instituto Internacional de Seguridad Cibernética. Si el servidor DNS está mal configurado, el atacante puede utilizarlo para obtener los registros DNS del sitio web de destino utilizando la funcionalidad de transferencia de zona.

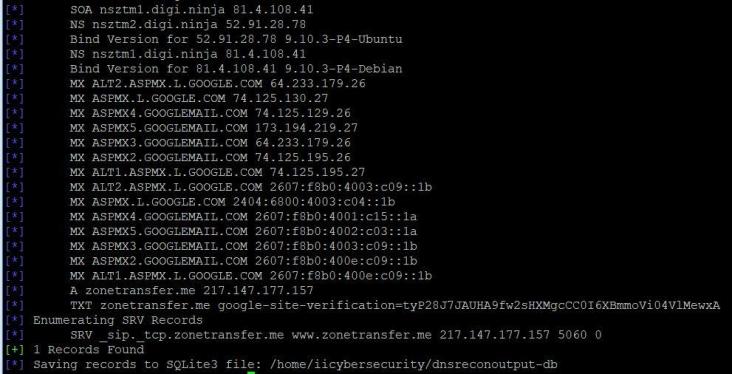

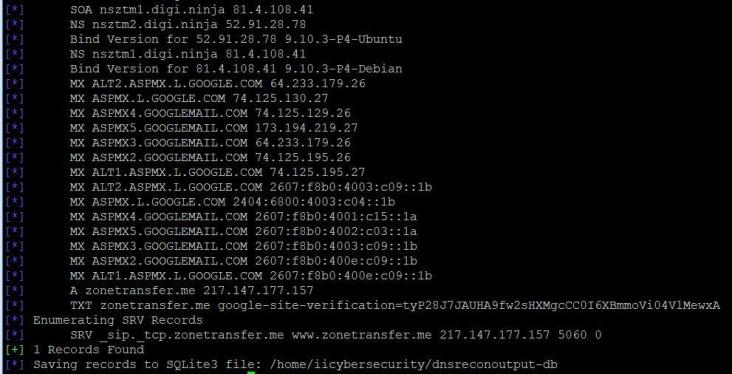

Ingrese el comando dnsrecon -d zonetransfer.me –a

Como puede ver en las capturas de pantalla anteriores, mucha información ha regresado de una transferencia de zona. Esta es la información que no debe estar disponible para nadie en Internet, dado que expone toda la infraestructura de red del objetivo. Este comando incluso proporciona información que se puede utilizar en ataques de ingeniería social y otras actividades de penetración.

En las captura de pantalla anteriores, se han encontrado registros de DNS como NS, MX, TXT, AAAA y SOA con la dirección IP asociada. Además, el atacante puede utilizar estas direcciones IP para llevar a cabo más ataques.

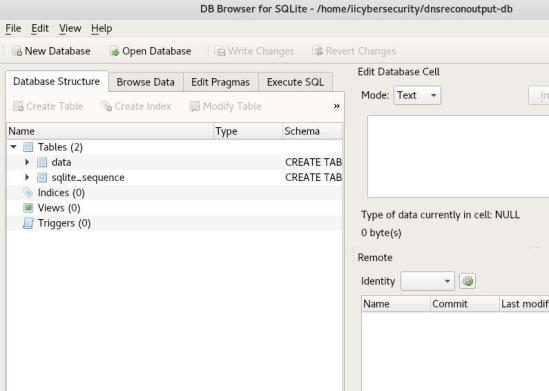

Si desea guardar los registros anteriores y toda la otra información en un archivo de base de datos para un uso posterior, podemos usar dnsrecon con la opción –dbpara guardar la salida del terminal en un archivo de base de datos:

dnsrecon -d zonetransfer.me -a –db /home/iicybersecurity/dnsreconoutput-db

Después de ejecutar el comando, la salida de DNSrecon se guarda en el archivo .db (archivo SQLite), que se creará en la ruta mencionada anteriormente. Ahora puede abrir el archivo en el navegador SQLite como se muestra a continuación:

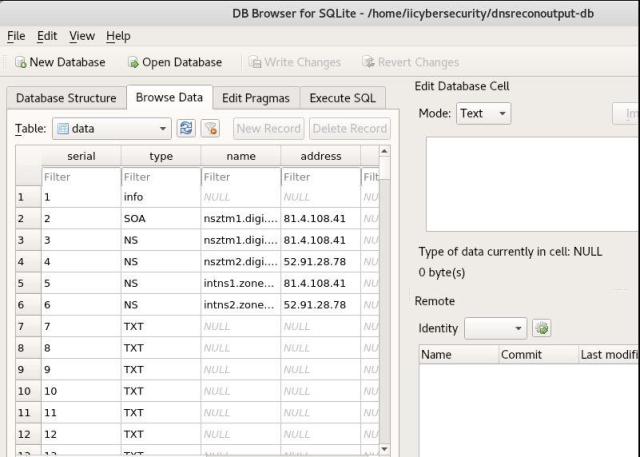

En el navegador SQLite, haga clic en Browse Data TAB para ver la salida guardada de dnsrecon, como se muestra a continuación:

De acuerdo a los expertos en hacking ético del Instituto Internacional de Seguridad Cibernética, los ataques de DNS se utilizan con mucha frecuencia para recopilar información de un sistema objetivo, por lo que la comprensión del reconocimiento de DNS es buena para los administradores de red.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad