Cuando aparece cualquier tipo de malware en la red empieza una cuenta atrás en la que las principales empresas de seguridad deben analizarlo e incluirlo en sus bases de datos para poder proteger a sus usuarios. Por lo general suele pasar un tiempo hasta que aparece una variable del mismo capaz de evitar, por un breve periodo de tiempo, a las soluciones antivirus, sin embargo es posible que esto esté a punto de cambiar.

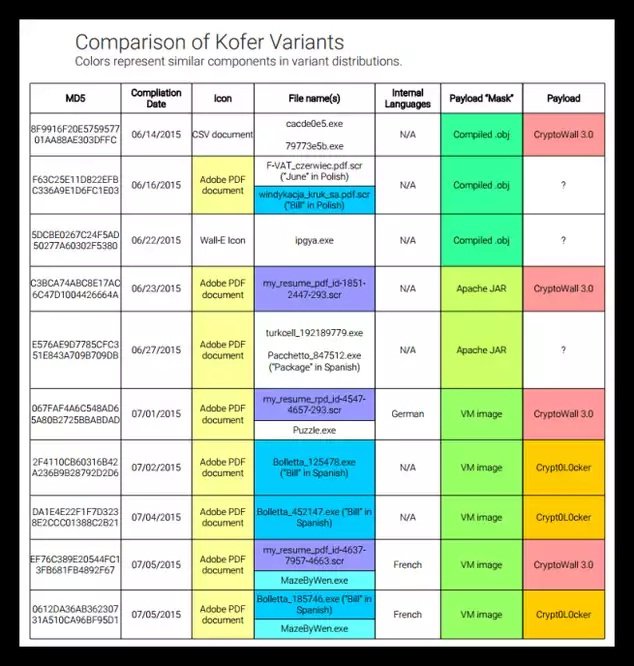

Operation Kofer es una campaña de distribución de ransomware que busca víctimas potenciales a las que infectar y “secuestrar” los datos guardados en su ordenador. Los piratas informáticos responsables de esta campaña utilizan una herramienta maliciosa llamada Kofer, una aplicación maliciosa drive-in que una vez infecta al usuario se conecta de forma remota a un servidor controlado por ellos, descarga una variante de ransomware la ejecuta en el sistema de la víctima.

Aunque parece que Kofer funciona como cualquier otro APT en realidad en su interior cuenta con funciones de polimorfismo que dotan al software malicioso de la capacidad de evadir a los sistemas de detección convencionales.

Según informan varios expertos de seguridad cada pocos días, incluso cada pocas horas, están apareciendo nuevas variantes de este APT que, según parece, son totalmente diferentes entre sí y los antivirus no son capaces de detectarlo. Kofer también modifica al ransomware que instala en los ordenadores de las víctimas creando nuevas variantes de este antes de ser descargado y ejecutado, por lo que este también pasa desapercibido por los antivirus.

Kofer también hace uso de otras técnicas para ocultarse de las soluciones antivirus tales como:

- Oculta el malware (en este caso el ransomware) en un fichero previamente cifrado.

- Incluye recursos basura para que el malware parezca benigno (iconos, recursos gráficos, funciones, etc).

- Se ejecuta en un proceso hijo único, evitando cajones de arena que puedan delatarle.

- También puede ejecutarse como un nuevo proceso de explorer.exe.

- Detecta máquinas virtuales y, si se intenta ejecutar en una de ellas, se cierra automáticamente.

Kofer está causando estragos en numerosos países de la Unión Europea, entre ellos España. Esta campaña distribuye a través de Spam falsos documentos PDF que al ejecutarlos descargan en el sistema de la víctima una variante personalizada de CryptoWall 3.0 o Crypt0L0cker que comienza automáticamente a cifrar los datos de los usuarios. También es posible que el ransomware venga ya adjunto en Kofer y no necesite establecer conexión con el servidor de comando y control.

Los expertos de seguridad recomiendan hacer copias de seguridad periódicas de los datos para evitar que si caemos víctimas de un ransomware perdamos por completo nuestros datos o tengamos que pagar para probar suerte a recuperarlos. También recuerdan que nunca se deben ejecutar los archivos recibidos a través del correo electrónico si no se está seguro al 100% de la procedencia de este.

Fuente:https://www.redeszone.net/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad