Un nuevo ransomware con capacidades de cifrado de archivos, llamado Crypt0L0cker (la letra “o” es un cero) por sus autores, ha sido descubierto recientemente para atacar sólo las máquinas de los países europeos y asiáticos, así como de Australia.

Según los investigadores, no es una variante del infame CryptoLocker cuya actividad se vio interrumpida el año pasado en la Operación Tovar, sino más bien es una variante de TorrentLocker, dadas las numerosas similitudes encontradas (utiliza el mismo sitio para las instrucciones de compra de bitcoin y usa el mismo método de comunicación ).

La pieza malware llega al ordenador de la víctima a través de correos electrónicos falsos que pretenden informar al destinatario de violaciónes de tráfico o un tipo diferente de notificación por parte del gobierno como si fuera una “Carta Certificada” proveniente de @Correos.

Inmediatamente después de la instalación, Crypt0L0cker establece comunicación con el servidor de comando y control (C & C) y envía un identificador único del equipo comprometido.

Crypt0L0cker utiliza la lista blanca para el cifrado de archivos

El ransomware luego comienza la encriptación de la mayoría de los archivos en el sistema, omitiendo solamente un puñado de ellos, que se definen en una lista codificada. En realidad, esto es una de las diferencias que lo distinguen de los programas maliciosos de su misma clase, los creadores del ransomware suelen construir una lista con extensiones específicas.

En un análisis realizado por Bleeping Computer, la lista de archivos que no están condenados a ser cifrado contienen varios medios de comunicación y archivos de texto, así como elementos que son necesarios para el buen funcionamiento del sistema operativo (SYS, CMD, EXE, INI, BAT, MSI, DLL, INF o LNK).

Sin embargo, la lista no incluye JPG, MKV, DOC, PDF y otros tipos de archivos que son populares entre los usuarios para el almacenamiento de documentos importantes y archivos multimedia personales.

Las copias del volumen (Shadow Copies) también se eliminan durante el proceso de cifrado, no dejando otra posibilidad más que recuperar los datos encriptados desde un archivo de copia de seguridad cuya integridad no haya sido afectada.

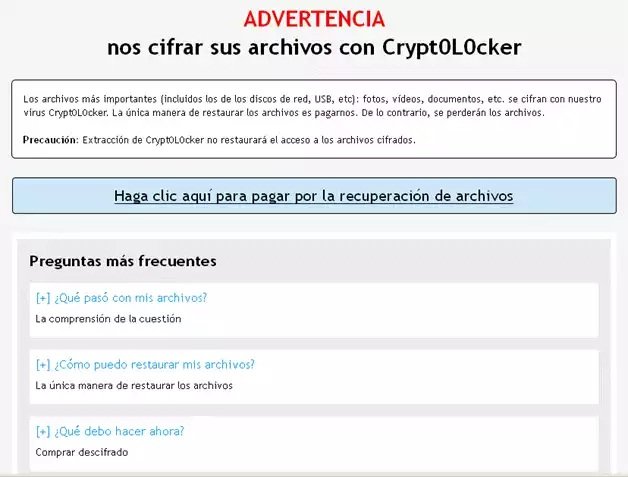

Cuando la encriptación se completa, Crypt0L0cker muestra la nota de rescate, que pide un pago de 2,2 bitcoin ($ 500 / € 450) a cambio de la clave de descifrado. La notificación de rescate viene con instrucciones para hacer el pago y aparece cada vez que la víctima ingresa a Windows.

A los usuarios se les recomienda establecer un plan de copia de seguridad y almacenar copias de los archivos importantes en un lugar seguro con acceso muy restringido a los equipos que se utilizan para las tareas diarias.

Fuente:https://www.forospyware.com/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad