Desde finales del año pasado y como parte del monitoreo que desde el Laboratorio de Investigación de ESET Latinoamérica hacemos de las amenazas que se propagan en la región, pudimos detectar una serie de archivos maliciosos con características muy similares que se han estado propagando por países de Centroamérica y por México.

Desde finales de septiembre del año pasado, varias muestras de códigos maliciosos de la familia RAR/Agent estuvieron afectando a usuarios de la región; de hecho, a la última de estas variantes la vimos propagarse entre usuarios de Guatemala la semana pasada.

Al empezar a analizar estos códigos maliciosos, nos encontramos con que todas las muestras tienen extensión scr (Windows Screen Saver) y además todas utilizan algún ícono relacionado conAcrobat PDF Reader. En la siguiente imagen podemos darle un vistazo a cómo se veían las nueve muestras más propagadas en países como México, Guatemala y El Salvador:

![]()

¿Patrones comunes en los códigos maliciosos o simple casualidad?

Ya el hecho de que todos los archivos tengan el mismo formato y utilicen íconos con temáticas similares levanta sospechas para pensar que podrían estar relacionados. Para verificar esta sospecha, se realizó un análisis de las nueve muestras con Cuckoo para detectar si había elementos en común en el funcionamiento de las amenazas.

En este caso resulta útil el hecho de que Cuckoo arroje los resultados en un archivo json, el cual es fácilmente analizable. De este análisis resultan algunas características comunes a todos los archivos analizados. Dentro de las más relevantes encontramos el hecho de tener un módulo que cumple la función de ser un keylogger, crear archivos con extensión .EXE en la computadora del usuario, instalarse para iniciar con el sistema y generar tráfico de red, entre otras que pueden considerarse como sospechosas.

Así que hasta este punto nos encontramos con diferentes archivos sospechosos que realizan el mismo tipo de actividad maliciosa y que para el usuario se ven de forma similar. Como si fuera poco, a este grupo de características comunes se agrega que todos los archivos han sido compilados a partir de scripts en Autoit.

La misma estructura de funcionamiento

Tras verificar que las muestras vistas tienen un comportamiento similar, era necesario verificar de qué manera funcionan para darnos cuenta si tienen un origen común o, por el contrario, son muestras de campañas de propagación aisladas.

Al revisar los resultados arrojados del análisis dinámico, nos encontramos con una nueva característica común a todos los archivos: todos crean un archivo .EXE y un archivo script que contiene todo el código malicioso pero de forma ofuscada.

El ejecutable no corresponde a un archivo malicioso, ya que solamente sirve para ejecutar scripts en Autoit. Después de trabajar un poco en descifrar el código del script, empiezan a aparecer algunas características de este código malicioso:

Por ejemplo, se puede ver cómo se referencia el script que se va a ejecutar y es invisible durante su ejecución.

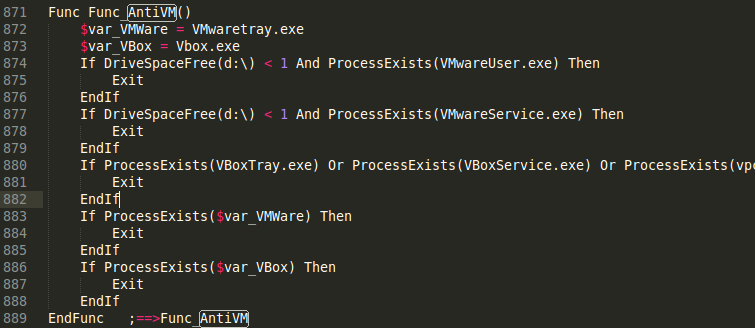

Además de lo anterior, dentro del código del script, seguimos encontrando funcionalidades similares a todas las muestras analizadas. Precisamente una de estas son los mecanismos utilizados para proteger en entornos virtualizados, particularmente para este grupo de muestras analizadas VMware y VirtualBox.

Características de persistencia

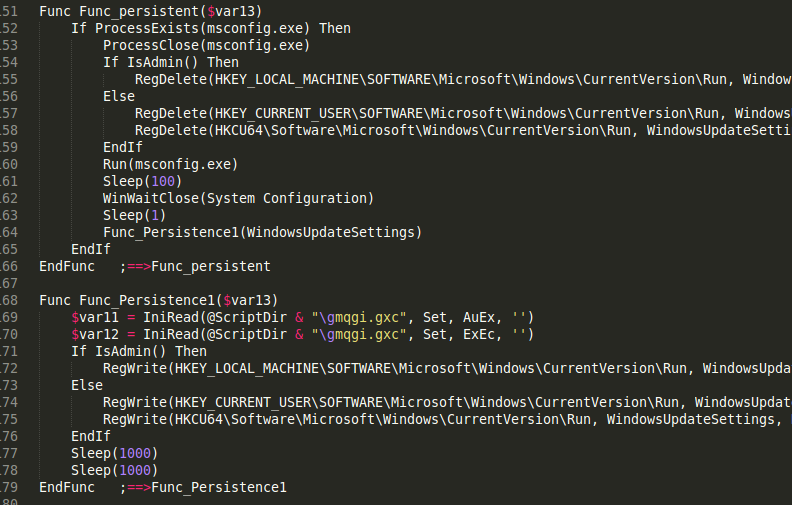

Una de las características comunes a la mayoría de los códigos maliciosos es la capacidad que tienen para persistir en un sistema, y las muestras analizadas no son la excepción. De hecho tienen todas las mismas dos funciones para modificar los registros de Windows e iniciarse con cada nuevo arranque del sistema.

Como se ve en la gráfica en la anterior, el script verifica el tipo de usuario que está activo en la máquina para saber qué tipo de modificación hacer. Además puede detener e iniciar procesos relacionados con esta configuración en el sistema operativo.

Estilo de ofuscamiento

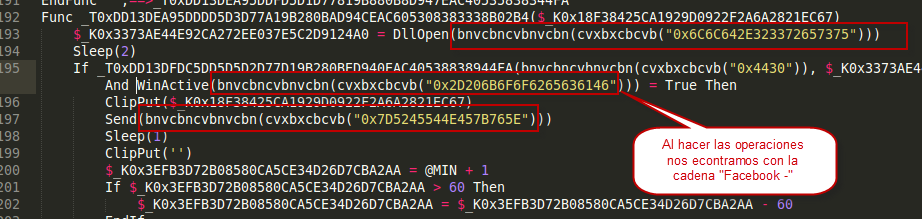

Si bien al ver las imágenes anteriores puede resultar bastante claro lo que realizan estos códigos maliciosos, el análisis no resulta tan sencillo si partimos de los archivos ofuscados. En todas las muestras analizadas fue posible encontrar la misma técnica de ofuscamiento: dos funciones anidadas. Una convierte de hexadecimal a ASCII, y otra invierte la cadena de caracteres.

Una característica adicional que nos da una idea de que estas muestras están relacionadas y de hecho han ido evolucionando es el hecho de encontrar la misma técnica pero utilizada de forma diferente, tanto así que en las primeras muestras que pudimos recuperar el nombre de las funciones no estaba ofuscado, por lo que su análisis se hace más sencillo.

Robando contraseñas de Facebook

Dentro de las funciones maliciosas más relevantes de todos los códigos maliciosos, supiumos que están diseñados para robar la información relacionada con Facebook. Tal como se puede ver en la siguiente imagen, el código malicioso cuenta con una función que va copiando todo al portapapeles. De esta manera, el atacante logra recopilar información privada del usuario:

Además de lo anterior, el atacante también obtiene información sensible acerca del sistema operativo utilizado por el usuario y los perfiles creados en la máquina. De esta manera se hace con bastante información que le puede ser útil para obtener algún tipo de ganancia económica o incluso llevar adelante otro tipo de ataques.

Después de todo lo anterior es importante tener en cuenta, como ya lo hemos mencionado, que los atacantes están constantemente evolucionando sus amenazas y por lo tanto es necesario estar al tanto de cómo es que propagan sus amenazas. Si bien las técnicas de Ingeniería Socialno varían mucho, las utilizadas para evadir los sistemas de seguridad van cambiando.

Muestras analizadas

| Nombre de la muestra | SHA1 |

|---|---|

| Informes… | 5D7B9F19DE6A3CED1C615828830DF958DB3AE79F |

| Alerta… | F98D73E85638BF33779018947D38648B329F7756 |

| Bank slip.scr | 8CF73FC79AADB9E46BB03414CFD5550C476B7850 |

| Document.scr | EC27C71D72982597C2F2010B3350810F64DA1C52 |

| Documentos 2.scr | EC1A8A3A0D0C73E807F1A552567655BCE88EC3C1 |

| IMG_780809535.scr | 7B51B8FA40AB53271DCECB012AC59F9A8F9BD932 |

| Invoice.scr | 12D39D98892FC2A36C6AE847111FF4D4315DB28F |

| Reporte… | F0304CF0FC3CFEF7644154675A9948A538CB6C9A |

| Transunion… | 2C4DF2B7A9EE2F8CC773E9ADFA2FEFC80E39F5BB |

Fuente:https://www.welivesecurity.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad