A principios de semana de daba a conocer el hackeo de la compañía Hacking Team, una empresa italiana dedicada a desarrollar y vender software espía para empresas y gobiernos de todo el mundo. Durante el ataque se han robado más de 400GB de información confidencial tales como documentos, contratos con gobiernos y formas de ataque que poco a poco van saliendo a la luz a través de diferentes portales.

Más de 400GB de documentos es demasiado y revisarlos todos ellos puede llevar demasiado tiempo. Poco a poco la comunidad está revisando los archivos filtrados de Hacking Team y van apareciendo en la red nueva información sobre la empresa que desarrollaba y vendía software espía a terceras empresas y gobiernos.

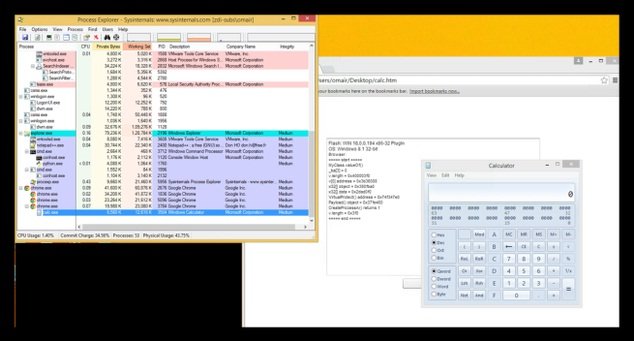

Según algunos de los documentos filtrados esta compañía ha estado haciendo uso de una vulnerabilidad 0-day de Adobe Flash Player para poder conseguir permisos de ejecución en los sistemas de sus víctimas y poder instalar correctamente el software espía en ellos. Esta vulnerabilidad ha sido denominada como crítica por la compañía y afectaba por igual tanto a sistemas Windows como a Linux y Mac OS X, concretamente en las versiones:

- Windows y Mac OS X: 18.0.0.194 y anteriores de la rama 18.x.

- Windows y Mac OS X: 13.0.0.296 y anteriores de la rama 13.x.

- Linux: 11.2.202.468 y anteriores de la rama 11.x.

Esta vulnerabilidad ha sido reconocida por Adobe tras el filtrado de los más de 400GB de documentos internos de Hacking Team. Este fallo de seguridad era desconocido incluso por la propia desarrolladora (o eso afirman) y ha recibido el nombre de CVE-2015-5119. Adobe ya ha solucionado esa vulnerabilidad y tiene previsto el lanzamiento de la actualización a lo largo del día de hoy.

Varias de las herramientas maliciosas desarrolladas por esta empresa y vendidas posteriormente a terceras empresas y gobiernos de todo el mundo hacían uso de esta vulnerabilidad. Aunque la vulnerabilidad era desconocida para los demás hackers tras la filtración de los documentos ya se han empezado a desarrollar nuevos exploits con los que atacar estos sistemas y en breve estarán disponibles a través de los kits de exploits más conocidos para todo aquel que quiera hacer uso de él.

El exploit de Flash de Hacking Team ya disponible en GitHub

Ha sido cuestión de horas que el exploit se incluyera en los principales kits de exploits que se distribuyen de forma gratuita a través de Internet. Este exploit ya se ha incluido en el kit Metasploit, y su código fuente se encuentra disponible para todos en la plataforma GitHub.

Los expertos de seguridad recomiendan actualizar Flash lo antes posible para evitar posibles ataques informáticos aprovechando esta vulnerabilidad. También recomiendan no reproducir contenido Flash ni ejecutar aplicaciones de las que no tengamos la certeza al 100% de que son fiables para evitar problemas.

Como medidas de seguridad adicionales desde RedesZone recomendamos utilizar un antivirus con protección anti-exploit o herramienta específicas para este tipo de malware como Malwarebytes Anti-Exploit.

Fuente:https://www.redeszone.net/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad