Como hablamos última vez sobre HACKEAR UN EQUIPO NO CONECTADA A INTERNET / RED USANDO CALOR

https://noticiasseguridad.com/importantes/hackear-un-equipo-no-conectada-a-internet-red-usando-calor/

Vamos cubrir más de ese tema de hackear sistemas sin conexión a Internet con ayuda de experto de seguridad informática.

¿Un teléfono u ordenador sin conexión a Internet es invulnerable a casos de espionaje y robo de datos? No, existen varios métodos para sustraer información de dispositivos aunque estén offline. Te mostramos algunos de los más relevantes.

Existe la creencia más o menos extendida de que cualquier tipo de hackeo o ataque a un ordenador o smartphone sólo se puede producir si estos equipos están conectados a Internet, y que los sistemas offline no están sometidos a este tipo de vulnerabilidades.

Por ello, muchas grandes corporaciones deciden proteger sus datos más confidenciales en sistemas aislados de Internet, lo que se conoce como la técnica de air-gapping, y ni siquiera están en contacto físico con los demás sistemas de la entidad en cuestión.

Aunque es cierto que es más complicado hackear un sistema sin conexión a Internet, no tener nuestro PC conectado a la red no garantiza al 100% que estén exentos de posibles ataques, ya que existen múltiples tecnologías capaces de espiar o interceptar nuestros datos y comunicaciones que no requieren de conexión.

Tecnologías para espiar a ordenadores offline

El equipo de Hack Team ha recopilado algunos de los métodos más significativos para acceder y robar la información de sistemas sin conexión de Internet que os exponemos a continuación.

Radiación electromagnética emitida

Cualquier cacharro que requiere de potencia para funcionar emite, en mayor o menor medida, radiación electromagnética. Una radiación que se puede interceptar para espiar ordenadores.

No estamos hablando de una técnica nueva, ni mucho menos, ya que se lleva estudiando las ondas electromagnéticas emitidas por ordenadores para acceder a sus datos desde hace casi 50 años. Pero si antes los ataques se centraban más en la radiación proveniente de monitores CRT y cables VGA sin apantallar, ahora las ondas emitidas por teclados son foco de atención.

Según recientes estudios, un hacker podría llegar a analizar las pulsaciones de teclado de un ordenador, mediante su radiación emitida, a una distancia de unos 20 metros. Eso sí, usando un analizador de espectros que cuesta alrededor de 4.500 euros.

Voltaje generado por el teclado

Las pulsaciones de un teclado no sólo emiten ondas electromagnéticas, sino que también provocan pequeñas fluctuaciones de tensión o voltaje que causan ruido en la toma de tierra del dispositivo en cuestión.

Un hacker, mediante un equipo de unos 500 euros que incluiría un voltímetro, podría fácilmenteinterceptar ese ruido a una distancia de unos 15 metros, pudiendo conocer las pulsaciones de teclado ejecutados por la víctima.

Vibraciones registradas con un láser

Siguiendo con el tema de interceptar las pulsaciones de teclado de una víctima potencial, otro método que podría emplear un hacker es el uso de un láser enfocado al ordenador bajo ataque.

El atacante debería dirigir el haz del láser a algún elemento reflectante del ordenador, por ejemplo el logo del fabricante, para que el retorno de luz sea bueno. Cada golpe de teclado produce una vibración diferente en el haz reflejado, con lo que el hacker podrá registrar las pulsaciones.

Se trata de uno de los métodos más baratos, ya que un láser de este estilo sólo cuesta unos 80 euros, suponiendo que el hacker ya dispone de tarjeta de sonido en su propio ordenador para analizar las vibraciones. Eso sí, sólo funcionaría en distancias cortas, ya que haría falta una línea de visión directa.

El acelerómetro de un smartphone

Pero tampoco hace falta comprarse un láser para captar las vibraciones producidas por el golpeo de las teclas y así registrar las pulsaciones. Otro método bastante eficaz y al alcance de cualquier usuario es utilizar el acelerómetro de su smartphone.

Según un estudio de hace ya bastantes años de la Universidad de Georgia, un smartphone colocado cerca de un ordenador puede usarse como un keylogger para registrar las pulsaciones de teclado con una precisión de prácticamente el 80% con un diccionario de 58.000 palabras.

Con un receptor de FM

Vale que interceptar las pulsaciones de teclado está muy bien, nos da acceso a contraseñas y cualquier otra información confidencial tecleado en ese mismo instante, pero no nos proporciona datos ya almacenados en el ordenador atacado.

Un método podría ser el que os explicamos hace unas semanas, el famoso Kebab Hackdesarrollado por unos investigadores de la Universidad de Tel Aviv. En resumidas cuentas, cualquier operación llevada a cabo por un ordenador tiene su propio patrón de señales de radio que dependen de la CPU y es posible interceptarlas con algo de equipamiento especializado que incluye un receptor FM de un teléfono, por ejemplo.

No sólo sirve para obtener las pulsaciones de teclado, como los métodos anteriores, sino también para saber qué aplicaciones se están ejecutando exactamente en el ordenador bajo ataque y hacerse con claves de cifrado de la víctima.

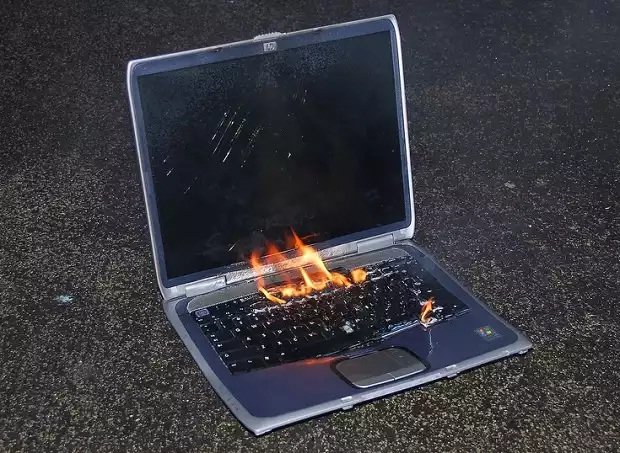

El calor generado por un ordenador

Los mismos desarrolladores del Kebab Hack idearon otro ataque, algo más complejo y enrevesado, que hace uso de las emisiones de calor del ordenador que se pretende espiar.

Es más complejo porque se requiere primero infectar el ordenador aislado de Internet conmalware y que haya otro ordenador, esta vez conectado a la red y también infectado, a una muy corta distancia del primero: menos de medio metro.

Básicamente, el malware del ordenador aislado leería datos confidenciales y cambiaría periódicamente la temperatura del sistema, produciendo una especie de señal modulada en calor. Los sensores de temperatura del ordenador adyacente captarían esa señal modulada y se la enviarían a través de Internet al hacker en cuestión.

Como veis, bastante enrevesado, sobre todo si tenemos en cuenta que es imposible realizar transmisiones de alta velocidad, limitadas a 8 bits por hora, con lo que da para robar una contraseña y poco más.

Ultrasonidos que atraviesan el acero

Muchas veces los equipos con datos extremadamente confidenciales se instalan, aislados de Internet, dentro de cámaras apantalladas, imposibilitando que se pueda llevar el primer hackeomencionado, el que hacía uso de las radiaciones electromagnéticas de los equipos.

Sin embargo, estos apantallamientos, típicamente de acero, a pesar de ser impermeables a las ondas electromagnéticas, no lo son a los ultrasonidos, por lo que un equipo colocado en el interior de la sala apantallada podría recoger la radiación del sistema atacado y transmitírsela a otro situado fuera mediante estas ondas de alta frecuencia.

Lo bueno es que ninguno de los dos equipos del hacker requiere alimentación, ya que la energía se transmite junto con los datos, y se puede llegar a transmitir hasta 12 MB/s a través del acero de estas salas apantalladas.

Fuente:https://www.malavida.com/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad