El servidor de streaming Icecast se ve afectado por un error que podría ser explotado por un atacante para interrumpir la transmisión de estaciones de radio por Internet

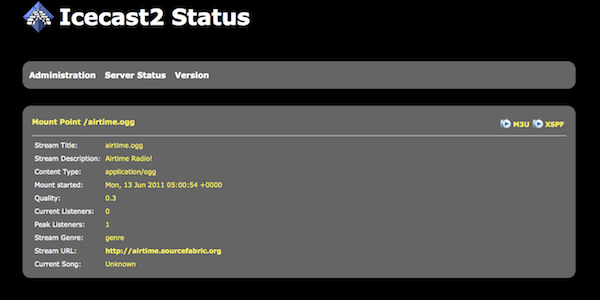

El servidor de streaming Icecast se ve afectado por una vulnerabilidad, rastreada como CVE-2018-18820, que podría ser explotada por un atacante para colapsar la transmisión de estaciones de radio en línea, reportan expertos en forense digital del Instituto Internacional de Seguridad Cibernética. Icecast admite datos de audio y video y es mantenido por la Fundación Xiph.org. Icecast se distribuye bajo la GNU GPL, versión 2; se puede usar para crear una estación de radio por Internet o un reproductor de audio de ejecución privada, entre muchas otras funciones.

La vulnerabilidad fue descubierta por un experto en forense digital que usaba LGTM, un software que analiza los códigos de verificación de vulnerabilidades.

“Descubrí una vulnerabilidad en Icecast, el servidor de streaming de código abierto mantenido por la Fundación Xiph.org”, menciona el experto en su aviso de seguridad”.

“Los atacantes podrían crear encabezados HTTP para sobrescribir el contenido de la pila del servidor, lo que llevaría a la ejecución remota de código. Dado que Icecast se usa comúnmente para alojar estaciones de radio por Internet, al explotar esta vulnerabilidad un atacante podría dejar una estación de radio en línea fuera del aire”.

La vulnerabilidad afecta a los servidores Icecast que ejecutan las versiones 2.4.0 a 2.4.3 y utilizan la autenticación de URL.

El experto en forense digital desarrolló una prueba de concepto de la vulnerabilidad que provocó una falla de segmentación en el proceso del servidor que desencadenó una condición de denegación de servicio (DoS). El experto señaló que esfuerzos adicionales podrían permitir que un atacante persistente logre la ejecución completa de código remoto del sistema vulnerable.

Los expertos de Fundación Xiph solucionaron rápidamente la vulnerabilidad con un mínimo esfuerzo y una solución inteligente.

“El equipo de forense digital de Xiph reparó el error rápidamente, y la solución es bastante simple. Simplemente verifica el valor de retorno de snprintf y, si hace que post_offset apunte más allá del final del búfer, registra un error y sale del bucle”, continúa el aviso.

Los usuarios deberán actualizar Icecast a la versión 2.4.4 a la brevedad para mitigar cualquier riesgo.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad