Los ataques de denegación de servicio de tipo SYN Flood son uno de los ataques más sencillos de realizar, y también uno de los más efectivos para saturar de peticiones un determinado servidor. Debido a la propia arquitectura del protocolo TCP, los clientes necesitan utilizar el popular three-way handshake para comenzar a enviar datos y es en el primer paso donde radica el posible ataque SYN Flood.

Funcionamiento del SYN Flood

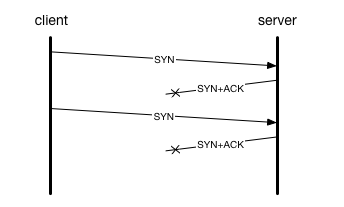

Un ataque SYN Flood consiste básicamente en enviar múltiples paquetes SYN a un servidor, para que dicho servidor reserve unos recursos de cara a establecer conexiones a continuación, pero estas nunca se realizarán ya que el atacante quiere simplemente saturar el servidor de peticiones.

Cuando un cliente quiere establecer una conexión TCP, simplemente le envía un paquete SYN que básicamente es “Quiero conectarme a tu servidor”. Durante el handshake, tanto el cliente como el servidor negocian un número de secuencia inicial para sincronizar sus conexiones TCP. El ataque SYN Flood lo que hará es enviar un SYN y no continuar con la conexión para establecerla (algo que sí haría un cliente legítimo):

Synsanity

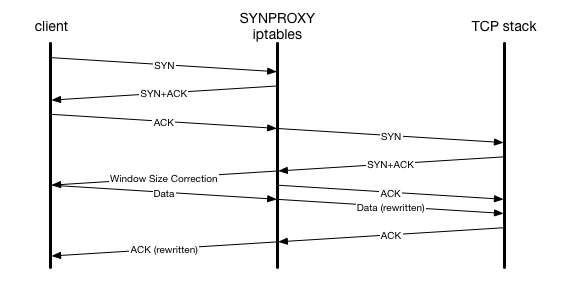

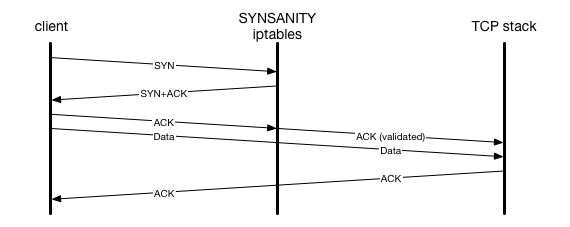

Synsanity es una solución para mitigar los ataques SYN Flood en sistemas Linux con Kernel 3.x. Esta herramienta está inspirada en la popular SYNPROXY ya que synsanity es un módulo que se incorpora en el propio cortafuegos de Linux iptables, de tal forma que se coloca entre la pila TCP/IP del sistema operativo y la tarjeta de red.

La principal diferencia de synsanity con SYNPROXY es que en lugar de filtrar todos los paquetes, synsanity simplemente genera una SYN Cookie como si la cola SYN del kernel de Linux estuviera llena, y una vez que se valida el paquete ACK, se permite llegar hasta el servicio sin tocar ningún paquete adicional en la conexión TCP.

De esta forma, synsanity nos permite mitigar cualquier ataques DoS de tipo SYN Flood a nuestro servidor.

Os recomendamos visitar esta página donde se habla técnicamente sobre SYN Flood, Syn Cookies, SYNPROXY y también sobre synsanity. En la página del proyecto synsanity en GitHub tenéis toda la información necesaria para desplegar este sistema en vuestros servidores y protegerlos de ataques SYN Flood, incluyendo cómo compilar este módulo para iptables y también utilizarlo para proteger el típico puerto 80 HTTP que es donde los ciberdelincuentes se centran para lanzar sus ataques. De hecho, podremos habilitarlo únicamente cuando estemos ante un ataque SYN Flood de manera fácil y rápida.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad