Es un buen hábito mantener los ojos abiertos y controlar las actualizaciones de sus herramientas favoritas. Los profesionales de la seguridad informática recomiendan hacerlo “religiosamente” y peinar Internet por las actualizaciones de vez en cuando.

Definitivamente usaste herramientas Sysinternals, incluyendo Process Explorer y Rootkit Revealer. Es posible que haya escuchado o usado GMER. Lo mismo para RKU. Lo mismo para el Detective Kernel.

Al menos tres de estas herramientas fueron increíblemente populares en la primera década de este siglo, ya que permitieron examinar cosas con las que otras herramientas solo podrían soñar. Estaban realmente adelantados a una curva, ya que les permitía acceder al sistema de manera casi forense, desenganchar los ganchos del kernel y del modo de usuario, escanear toda la memoria en busca de maldad y, en general, ayudar a lidiar con muchos códigos desagradables de aquellos dias.

La mayoría de las herramientas antes mencionadas son kaput.

Ingrese Process Hacker, una herramienta mucho mejor que Process Explorer.

Si bien la compilación oficial es 2.39 y tiene 2 años, siempre hay una compilación “nocturna” con la que siempre puedes intentar jugar:

https://wj32.org/processhacker/nightly.php

La última versión es 3.0.1424 y es del 18 / abril / 2018.

Ahora, XueTR / PCHunter.

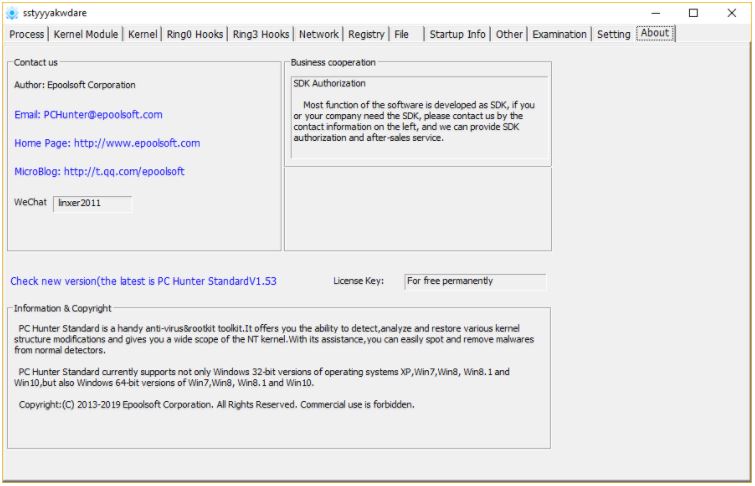

El experto en seguridad informática descubrió recientemente que el autor lanzó una nueva versión en marzo de 2018. La versión actual es 1.53 y según la publicación del blog, se probó con Win10 (16299).

Ahora, antes de comenzar, tenga en cuenta que la versión gratuita de PcHunter funciona en Windows 10 de 32 y 64 bits y no puede utilizarse comercialmente.

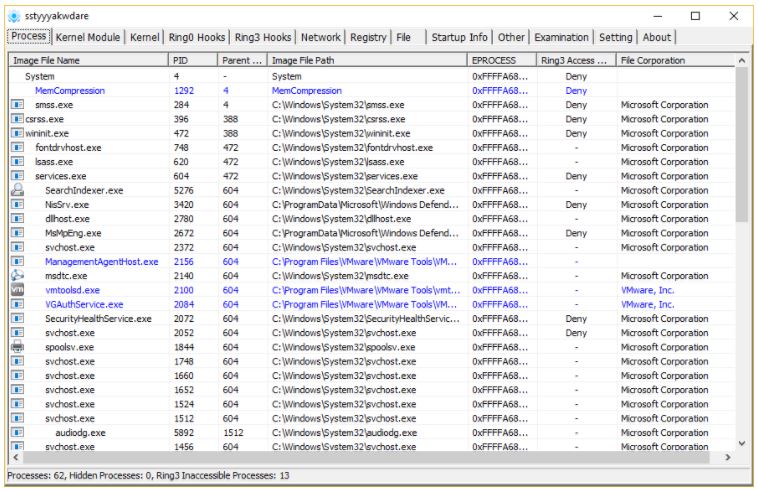

Con eso fuera del camino, podemos explorar la interfaz principal. Cuando ejecuta el .exe principal (PCHunter64.exe) de 64 bits, se le presentará una IU:

La interfaz es similar a GMER / RKU y a Kernel Detective, dijeron los investigadores de seguridad informática. Hay un grupo de pestañas que podemos explorar y que exploran los detalles internos de Windows 10 en detalles:

- Lista de procesos

- Kernel Modules

- Kernel ‘Stuff’

- Notificar rutinas

- Filtrar

- Temporizador DPC

- Hilo de trabajo

- Hal

- Wdf

- Sistema de archivos

- Depuración del sistema

- Objeto Secuestro

- Direct IO

- GDT

- Ring0 Hooks (incluido IRP + en línea)

- SSDT

- ShadowSSDT

- FSD

- Teclado

- I804prt

- Ratón

- Partmgr

- Disco

- Atapi

- Acpi

- Scsi

- Kernel Hook

- Tipo de objeto

- IDT

- Ring3 Hooks

- Mensaje de ganchos

- Gancho de proceso

- KernelCallbackTable

- Red

- Puerto

- Tcpip

- Nsiproxy

- Tdx

- Manejador Ndis

- Complemento de IE

- IE Shell

- SPI

- Archivo de hosts

- Registro (navegador)

- Archivo (navegador del sistema)

- Información de inicio

- Puesta en marcha

- Servicios

- Tarea programada

- Otro

- Asociación de archivos

- IFEO (Opciones de ejecución de archivos de imagen)

- IME / TIP

- Regla de firewall

- Nombre de usuario

- Otro (herramientas adicionales)

- Examen (informe de tipo forense)

- Ajuste

- Acerca de

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad