En este artículo, echaremos un vistazo a la inversión de una señal desde una puerta real para programar un control remoto con la señal de RF adecuada. Aprender a realizar estos pasos manualmente para obtener una mejor comprensión de cómo funcionan los controles remotos de RF junto con la automatización de procesos con RFCrack.

Señales de rastreo remoto para un análisis posterior:

En análisis previos, los expertos en seguridad informática detectaron señales y las reprodujeron para realizar acciones. En este informe, los expertos verán una señal y la revertirán para crear un dispositivo físico que actuará como reemplazo del dispositivo original. Dependiendo de la situación, este puede ser un mejor enfoque si planea ingresar al establecimiento fuera de horas cuando no hay señal para capturar o si no desea parecer sospechoso.

Recon:

Primero usemos la funcionalidad de escaneo en RFCrack para encontrar frecuencias conocidas. Necesitamos entender las frecuencias que las puertas usualmente usan. De esta manera, los profesionales pueden configurar nuestro escáner en un número limitado de frecuencias para rotar. La menor cantidad de frecuencias utilizadas proporcionará una mejor oportunidad de capturar una señal cuando un automóvil abre la puerta de destino. Esto sería beneficioso si el dispositivo de escaneo se deja desatendido dentro de una Dropbox creada con algo así como un Kali en una Raspberry Pi. Se puede acceder desde una buena distancia configurando un punto de acceso wifi o una conexión celular.

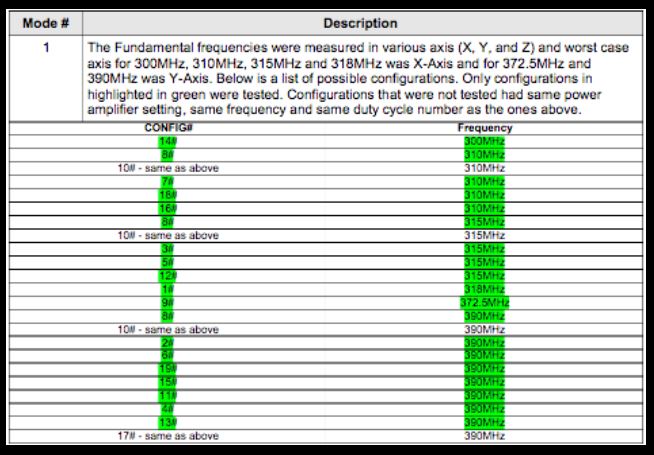

Según los controles remotos de investigación, se usan 315Mhz, 390Mhz, 433Mhz y algunas otras frecuencias. Entonces, en nuestro caso, iniciaremos RFCrack en las frecuencias probables que usamos y simplemente lo dejaremos funcionar. También podemos buscar el FCID de nuestro clicker para ver qué Frecuencias están fabricando. Aunque no están estandarizados, las tecnologías similares tienden a usar configuraciones similares. A continuación se encuentra en la hoja de datos ubicada en https://fccid.io/HBW7922/Test-Report/test-report-1755584, que indica que si esta puerta es compatible con un control remoto universal, debe usar 300,310, 315, 372, 390 Frecuencias. Los más notables son los 310, 315 y 390, ya que los otros solo están en un par de configuraciones.

Escaneo RFCrack:

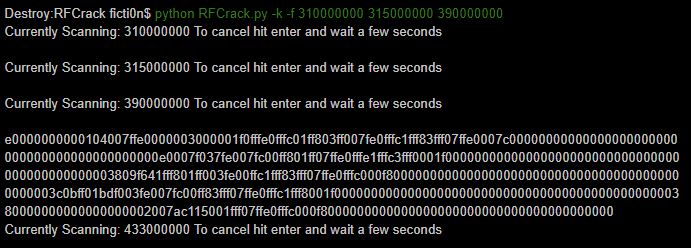

Dado que los rangos más utilizados son 310, 315, 390 dentro de nuestro clicker universal, permitamos que el escáner RFCrack gire a través de esos y busque señales. Si un número de autos pasa por la puerta y no hay capturas, podemos ajustar el escáner más tarde a través de nuestra conexión wifi a distancia.

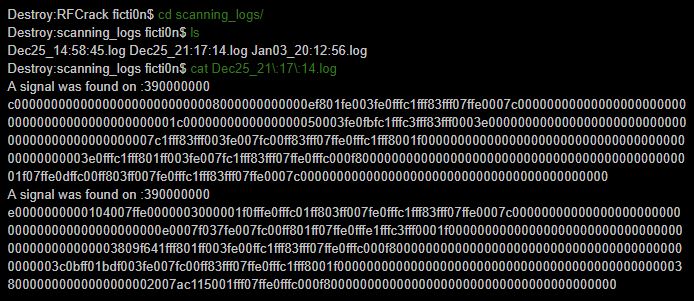

Ejemplo de salida de registro:

A partir de la salida anterior, verá que se encontró una frecuencia en 390. Sin embargo, si la hubiera dejado en ejecución durante unas horas, podría ver fácilmente toda la salida en el archivo de registro ubicado en su directorio RFCrack / scanning_logs.

Analizando la señal para determinar interruptores de palanca:

Ahora los investigadores en seguridad informática tienen una señal válida que abrirá la puerta. Por supuesto, podríamos simplemente reproducir esto y abrir la puerta de embarque, pero los expertos crearán un dispositivo físico que podemos pasar a cualquiera que necesite ingresar, independientemente de si comprende la RF. No es necesario buscar algo sospechoso en la computadora. También reproducir una señal con RFCrack es fácil, nada nuevo aprender tomando la ruta fácil.

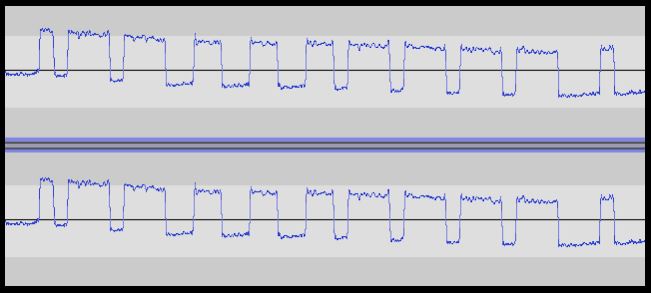

Lo primero que vamos a hacer es graficar la captura y echar un vistazo al patrón de onda que crea. Esto nos puede dar muchas pistas que pueden ser beneficiosas para determinar el patrón de cambio de palanca que se encuentra en los controles remotos. Hay algunas maneras en que podemos hacer esto. Si no tienes un criterio en casa, puedes capturar la señal inicial con tu dongle RTL-SDR.

Deje que RFCrack trace la señal:

La otra opción es dejar que RFCrack lo ayude tomando una señal de la salida de registro anterior y deje que RFCrack lo trace por usted. Esto ahorra tiempo y le permite usar solo una pieza de hardware para todo el trabajo. Esto puede hacerse fácilmente con el siguiente comando:

Destruir: RFCrack ficti0n $ python RFCrack.py -n -g -u 1f0fffe0fffc01ff803ff007fe0fffc1fff83fff07ffe0007c

-n = No hay medida implícita

-g = grafica una sola señal

-u = Usa este dato

Desde la salida del gráfico vemos dos longitudes de cresta distintas y algo de basura en cada extremo que podemos tirar. Estas 2 crestas únicas corresponden a nuestras posiciones de interruptor de palanca de arriba / abajo que nos dan los siguientes 2 escenarios posibles usando un control remoto 9 interruptor de palanca basado en las 9 crestas anteriores:

Posibles escenarios de cambio de palanca:

abajo abajo arriba arriba abajo abajo abajo abajo

subir y bajar subir y bajar

Configurando un control remoto:

La configuración adecuada del interruptor de palanca nos permite programar un control remoto universal que envía una señal a la puerta. Sin embargo, incluso con la configuración adecuada de interruptor de palanca, el control remoto tiene muchas señales diferentes que envía según el fabricante o el tipo de señal. Para determinar qué configuración está usando la puerta sin mirar físicamente la puerta abierta, nos basaremos en el análisis / comparación de la señal local.

La programación de un control remoto se realiza haciendo clic en el dispositivo con la configuración adecuada del interruptor de palanca hasta que se abra la puerta y se configure el fabricante correcto. Como no tenemos acceso a la puerta después de capturar la señal inicial, en su lugar compararemos cada señal desde la remota a la original capturada.

Comparando señales:

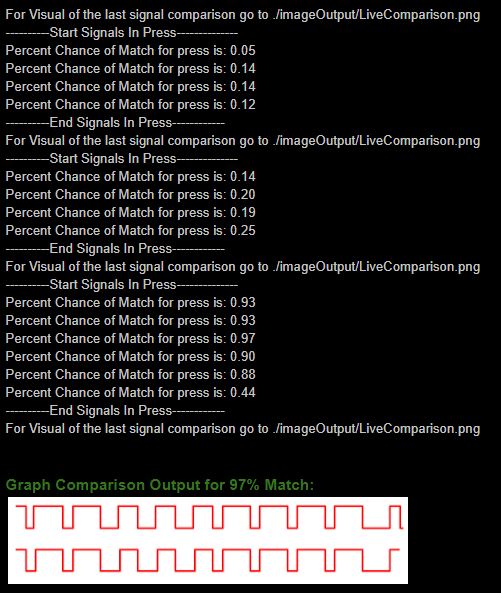

Esto se puede hacer de varias maneras, una forma es usar un RTLSDR y capturar todas las prensas seguidas por la comparación visual de la salida en audacia. En cambio, los expertos en seguridad informática prefieren usar una herramienta y automatizar este proceso con RFCrack para que en cada clic del dispositivo podamos comparar una señal con la captura original. Como hay múltiples señales enviadas con cada clic, las analizará todas y proporcionará un porcentaje de coincidencia de todas las señales en ese clic, seguido de una comparación del gráfico de mayor coincidencia porcentual para la confirmación visual. Si está viendo una coincidencia del 80-90%, debe tener la coincidencia de señal correcta.

Para analizar las señales en tiempo real, deberá abrir su clicker y establecer las configuraciones correctas del interruptor de palanca, seguido de la configuración de un sniffer y un análisis en tiempo real con RFCrack:

Abre 2 terminales y usa los siguientes comandos:

# Configurar un sniffer en 390mhz

Sniffer de instalación: python RFCrack.py -k -c -f 390000000.

# Monitorear el archivo de registro y proporcionar la señal original de las puertas

Análisis de configuración: python RFCrack.py -c -u 1f0fffe0fffc01ff803ff007fe0fffc1fff83fff07ffe0007c -n.

Interruptores Cmd utilizados

-k = frecuencia conocida

-c = modo de comparación

-f = frecuencia

-n = no se necesita un criterio para el análisis

Asegúrese de que su control remoto esté configurado para una de las posibles configuraciones de alternar determinadas anteriormente. En el siguiente ejemplo, estoy usando la primera configuración, cualquier palanca adicional se deja en la posición hacia abajo: (hacia abajo arriba hacia arriba, hacia abajo, hacia abajo, hacia abajo)

Analiza tus clicks:

Ahora con los dos terminales abiertos y en funcionamiento, haga clic en el interruptor de reinicio en la parte inferior izquierda y manténgalos presionados hasta que parpadee. Luego siga presionando el botón izquierdo y visualice la salida en el terminal de análisis de inhalación que proporcionará las comparaciones a medida que se carguen los gráficos para validar la salida. Si hace clic en el dispositivo y no se ve ningún resultado, todo lo que significa es que el dispositivo se está comunicando en una frecuencia que no estamos escuchando, dijeron los investigadores de seguridad informática.

Alrededor del 11º clic verás una alta probabilidad de coincidencia y un gráfico que es casi idéntico. Algunas salidas de clic se muestran a continuación con el gráfico de la última salida con una coincidencia del 97%. Siempre graficará el porcentaje más alto dentro de un clic. A veces habrá gráficos en blanco cuando los datos son extravagantes y no funcionan tan bien.

Notará que los clics anteriores no se mostraban cerca de una coincidencia, por lo que es bastante fácil determinar cuál es la fabricación y configuración correctas para su puerta de destino. Ahora solo haga clic con el botón derecho en el control remoto y debería configurarse con la configuración de puertas a pesar de que se encuentre en otra ubicación configurada para su prueba.

Sitios web:

Consoladores Cowboys: https://consolecowboys.com

CC Labs: http//cclabs.io

CC Labs Github para RFCrack Code:

https//github.com/cclabsInc/RFCrack

Artículos usados:

Garage Remote Clicker: https//goo.gl/7fDQ2N

YardStick One: https//goo.gl/wd88sr

RTL SDR: https://goo.gl/B5uUAR

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad