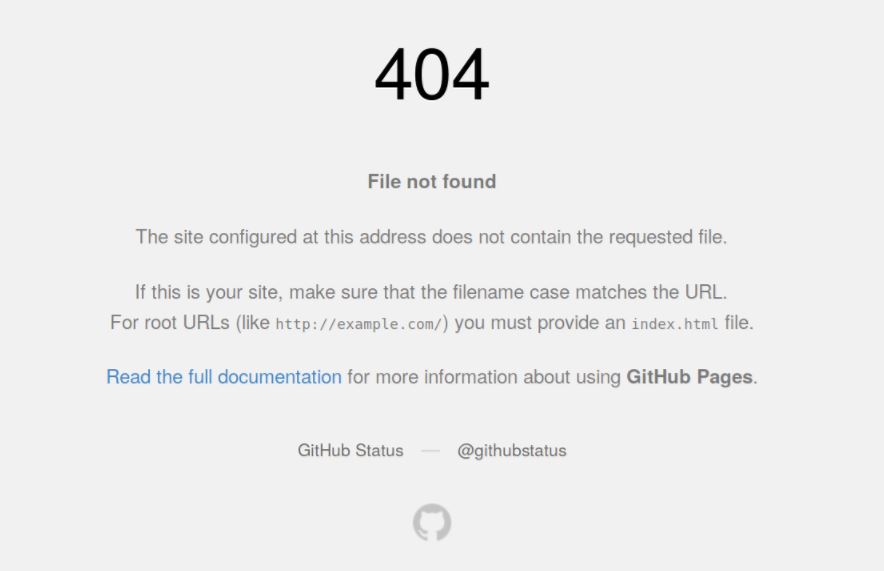

Un equipo de expertos en seguridad informática nos comenta que las vulnerabilidades de adquisición de subdominios suceden siempre que un subdominio apunta a un servicio (por ejemplo, páginas de GitHub, Heroku, etc.) que se ha eliminado o removido. Esto puede permitir a un atacante configurar una página en el servicio que se estaba utilizando y dirigir su página a ese subdominio. Como ejemplo, si subdomain.example.com estaba apuntando a una página de GitHub y el usuario decidió eliminar su página de GitHub, un atacante podría crear una página de GitHub, agregar un archivo CNAME que contenga el subdominio.testing . com y reclamar el subdominio.testing . com.

Un subdominio que apunta a una página de GitHub es https://www.testing . com. Si alguien decidiera eliminar https://github . com/testing0x01/testing y no elimina la entrada de DNS que apunta a esta página, puede publicar contenido en https://www.testing . com.

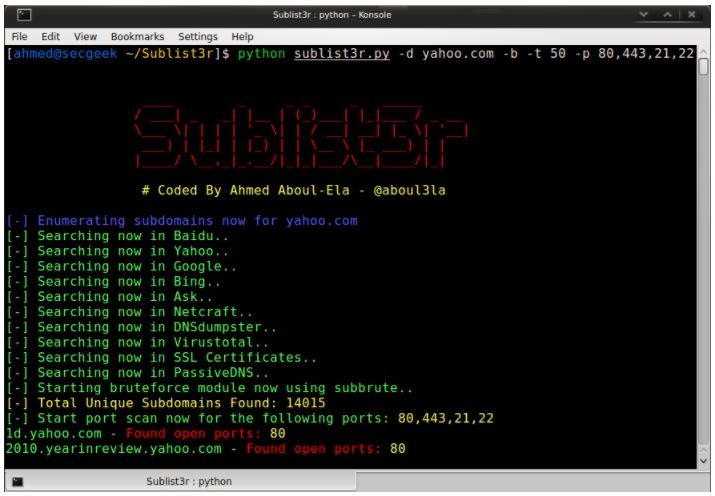

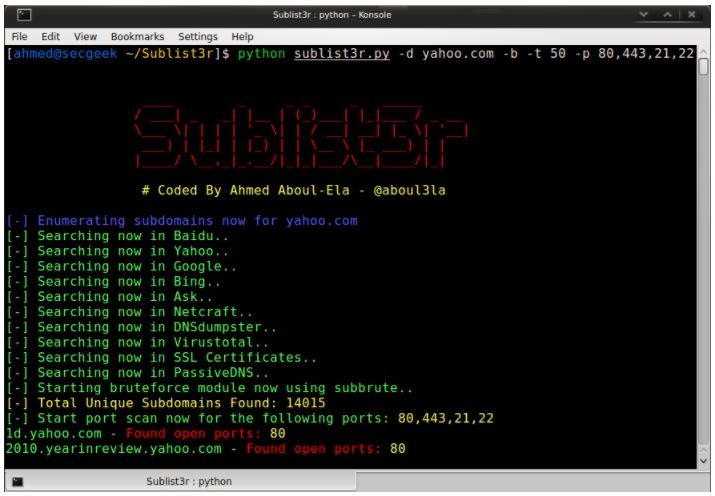

Algunos hackers usan herramientas de raspado de subdominios y fuerza bruta como Sublist3r para encontrar los subdominios de un objetivo, comentan profesionales en seguridad informática. Después se verificarán los registros DNS y / o usarán un script de captura de pantalla para detectar subdominios vulnerables. Un subdominio que apunta a una página de GitHub que devuelve un 404, puede ser un indicador de que se puede reclamar en GitHub.

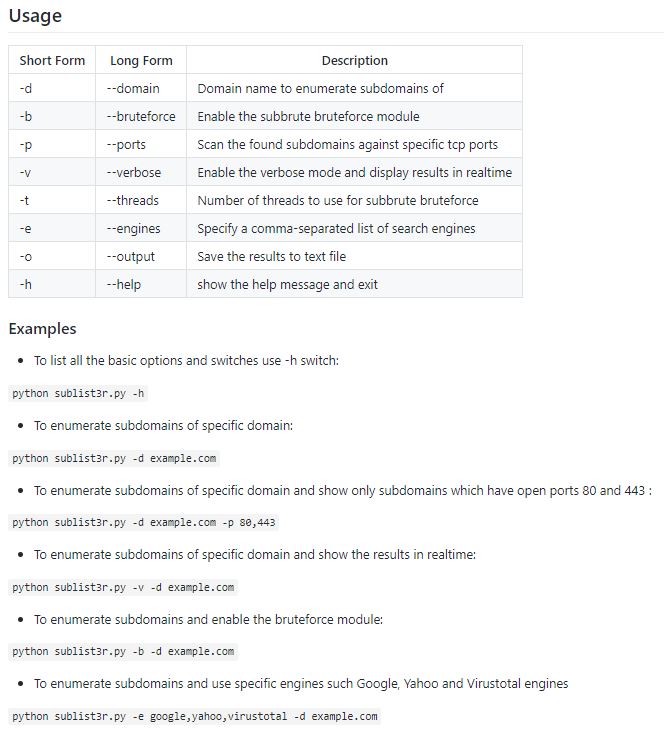

Ahora hablaremos acerca de Sublist3r. Es importante saber que Sublist3r es una herramienta de python diseñada para enumerar subdominios de sitios web utilizando OSINT. Investigadores de seguridad informática nos dicen que, también ayuda a los verificadores de penetración y a los cazadores de errores a recopilar subdominios para el dominio al que apuntan. Además, Sublist3r enumera subdominios usando muchos motores de búsqueda como Google, Yahoo, Bing, Baidu y Ask. Por otra parte, enumera subdominios usando Netcraft, Virustotal, ThreatCrowd, DNSdumpster y ReverseDNS.

Expertos comentan que subbrute se integró con Sublist3r para aumentar la posibilidad de encontrar más subdominios utilizando bruteforce con una lista de palabras mejorada.

Instalación: git clone https://github.com/aboul3la/Sublist3r.git

Acerca del impacto de seguridad; una toma de control de subdominio podría permitir a un atacante publicar contenido en el subdominio, comentan expertos en seguridad informática. En el caso donde un subdominio es un dominio secundario del nombre base del servicio, el atacante de igual manera puede leer y establecer cookies en el nombre base: subdomain.example.com puede establecer cookies para example.com.

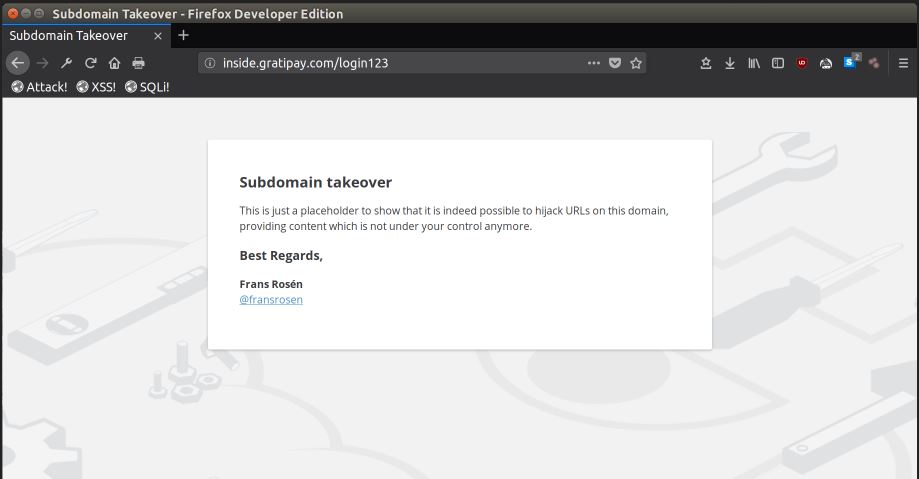

Tenemos un caso real de una adquisición de subdominio realizada por Frans Rosén en inside.gratipay.com. Los investigadores nos dicen que, Frans publicó una página en una ruta oculta (login123) en lugar de publicar contenido en la página de destino. Esto es lo mejor para no dañar la imagen de la empresa.

Es importante eliminar la entrada de DNS en el subdominio que apunta al servicio eliminado para asegurarse de que nadie pueda asumirlo.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad