Los certificados digitales tienen varias finalidades. Además de permitirnos establecer conexiones cifradas con el protocolo HTTPS para evitar que usuarios intermedios puedan hacerse con la información que transferimos, también nos permiten saber si una web es fiable y por quién está siendo controlada, algo que, por ejemplo, en el caso de las webs HTTP sin certificado digital, es imposible.

Los ataques contra las entidades certificadoras son bastante habituales ya que, gracias a ellos, los piratas informáticos pueden ganarse la confianza de sus víctimas al acceder a determinadas páginas web, haciendo que estas parezcan las webs oficiales, pero, sin embargo, están bajo el control del pirata. Uno de los peores ataques contra entidades certificadores tuvo lugar en 2011, cuando la empresa Comodohacker, víctima de un ataque informático, emitió varios certificados válidos para webs de prestigio como Yahoo o Skype.

Existen muchas entidades certificadoras en todo el mundo. StartCom, a día de hoy, se encuentra en sexta posición como una de las más utilizadas, conocida también por ser la propietaria de la emisión de certificados gratuitos StartSSL.

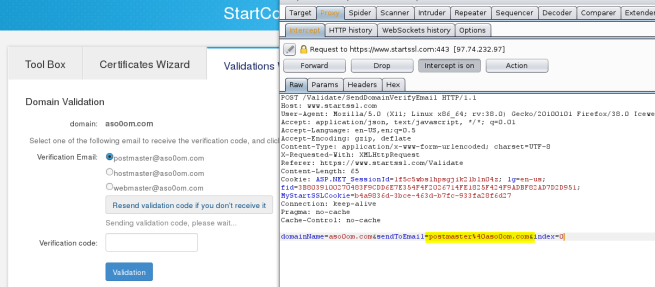

Un fallo de seguridad reciente en esta plataforma, muy similar al de Comodohacker, podía permitir a un pirata informático hacerse con el certificado de una web de la que él no es propietario. StartSSL utiliza una técnica de validación con la que poder demostrar que somos los dueños del dominio. Para ello, nos pide enviar a su servidor correos de verificación desde diferentes cuentas de correo (por ejemplo, Webmaster, Postmaster y Hostmaster) creadas en el mismo dominio para el que queremos crear el certificado.

Si durante el proceso de verificación aprovechamos la vulnerabilidad del servidor, del tipo “Unvalidated Input“, es posible cambiar las direcciones de verificación por cuentas de correo convencionales, por ejemplo, creadas en Gmail. De esta manera, aunque StartSSL nos envía mensajes un mensaje de verificación a una supuesta cuenta dentro del dominio que queremos certificar, es posible recibir dicho correo en una cuenta cualquiera y, con él, proceder a la generación del correspondiente certificado.

Si esta técnica la aplicamos a un dominio de prestigio como Google, Outlook, Skype o Facebook, fácilmente se pueden generar certificados totalmente válidos con los que engañar a posibles víctimas potenciales de ataques informáticos.

Los responsables de seguridad de StartSSL solucionaron la vulnerabilidad apenas unas horas después de ser reportada, sin embargo, esta vulnerabilidad no es algo nuevo, y, si los piratas informáticos se han hecho con algún certificado CA, lo pueden seguir utilizando para expedir nuevos certificados válidos para las correspondientes webs. Debemos esperar a que se reporten los certificados robados y se revoquen para que los principales navegadores (Google Chrome, Firefox, etc) los detecten como certificados de no confianza.

¿Crees que las entidades certificadoras deberían revisar mejor su configuración de seguridad?

Fuente:www.redeszone.net/

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad