En los últimos siete meses, los investigadores de ESET descubrieron más de 340 troyanos clicker de sitios pornográficos en Google Play, detectados por ESET como Android/Clicker, y el número sigue en aumento. Los criminales aún continúan subiendo nuevas variantes de estas aplicaciones maliciosas a la tienda Google Play, en lo que constituye la campaña de malware más grande de la historia dirigida a la tienda oficial de aplicaciones para la plataforma móvil Android.

“Hubo muchas campañas de malware que atacaron a Google Play, pero ninguna había durado tanto tiempo ni había alcanzado un número tan elevado de infiltraciones exitosas”, explica Lukáš Štefanko, investigador de malware de ESET especialista en malware para Android.

MUCHAS CAMPAÑAS DE MALWARE ATACARON A GOOGLE PLAY, PERO NINGUNA HABÍA ALCANZADO UN NÚMERO TAN ELEVADO DE INFILTRACIONES EXITOSAS

En promedio, los controles de seguridad de Google pasaron por alto diez nuevos troyanos clicker de sitios pornográficos por semana en el transcurso de esta campaña. Estos troyanos no solo lograron llegar a la tienda, sino que también infectaron con éxito los dispositivos de muchos usuarios. Para tener una idea de su alcance, en promediose descargaron 3.600 veces cada uno desde Google Play.

Los troyanos clicker de sitios pornográficos no son para nada nuevos; la familia actual ha estado amenazando a los usuarios de Google Play desde el 3 de febrero de 2015 y los investigadores de ESET los siguen de cerca, después de haber advertido acerca de su existencia en el pasado. Para conocerlos en detalle, lee los artículos relacionados en WeLiveSecurity sobre el troyano clicker que pretendía ser Dubsmash y otras apps falsas en la tienda.

Como es de esperar, los creadores de estos troyanos aprovechan el interés de los usuarios y se hacen pasar por las aplicaciones más populares, sobre todo los juegos. Después de la instalación, los troyanos hacen clics automáticos falsos en publicidades con el propósito de generar ingresos para sus operadores, robándoles a los anunciantes y dañando las plataformas de publicidad. Por otra parte, desde el punto de vista del usuario, generan una gran cantidad de tráfico de Internet, lo que podría traer consecuencias negativas para quienes pagan por un plan medido de uso de datos.

Mecanismos débiles y usuarios negligentes

Si tenemos en cuenta la gran propagación de troyanos clicker en la tienda Google Play, es evidente que ni el filtro Bouncer de Google ni los procesos de revisión humana de Google son capaces de mantener todas las aplicaciones maliciosas fuera de la tienda.

“Estos troyanos se han vuelto a empaquetar en reiteradas ocasiones. Las versiones más recientes siempre incluyen alguna modificación leve y su código aparece cifrado para ocultar su verdadero propósito”, comenta Štefanko.

Además, la opción “Verificar aplicaciones” en “Configuración de Google” -> “Seguridad”, que bloquea la instalación de aplicaciones móviles que pueden causar daños, en realidad pocas veces brinda protección: este sistema solo suele detectar aplicaciones maliciosas después de que se eliminaron de la Play Store.

LA GRAN CANTIDAD DE DESCARGAS DEMUESTRA QUE MUCHOS USUARIOS NI SIQUIERA SE FIJAN EN LAS CALIFICACIONES

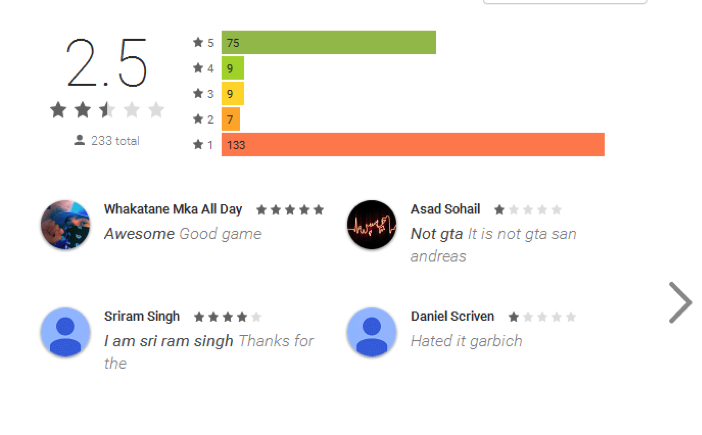

Aún así, Google les está ofreciendo a sus clientes una herramienta más para protegerlos de las aplicaciones maliciosas: un sistema de revisión. En el caso de los troyanos clicker de sitios pornográficos, este sistema de seguridad resulta útil: estas aplicaciones falsas suelen tener una calificación demasiado baja por lo que los usuarios tienen un buen motivo para evitarlas. Por desgracia, la gran cantidad de descargas demuestra que muchos usuarios ni siquiera se fijan en las calificaciones.

“Si una aplicación tiene más comentarios negativos que positivos, los usuarios deberían considerarlo como una advertencia y analizar si realmente la necesitan”, explica Štefanko. “De todos modos, les recomendamos a todos los usuarios mantener sus soluciones de seguridadsiempre actualizadas. Los buenos productos de seguridad están preparados para detener estas amenazas antes de que se instalen en el dispositivo”.

Para más los detalles sobre la campaña de troyanos clicker de sitios pornográficos, incluyendo los datos de Google Play, los hashes y servidores remotos, publicaremos un análisis del investigador Lukáš Štefanko. El experto también se hizo tiempo en su apretada agenda y le concedió a We Live Security una entrevista donde explica más detalles, que publicaremos pronto.

Fuente:https://www.welivesecurity.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad