La semana pasada hablamos de Linux.Encoder.1, el primer ransomware para Linux que afectaba principalmente a servidores web que ejecutaban el sistema operativo libre, Linux, sistema mayoritario cuando hablamos de servidores. Este software malicioso utiliza un algoritmo AES-128 para cifrar los archivos y vuelve a cifrar la clave con una nueva clave RSA para asegurarse de que esta primera no se puede crackear por fuerza bruta para recuperar los datos.

Como hemos dicho, este ransomware se centra principalmente en infectar todo tipo de servidores web que alojan en sí mismos páginas web o que son utilizados para el desarrollo web. En menos de una semana, este malware ya habíaa infectado y secuestrado más de 2000 sitios web en todo el mundo, actualmente más de 3000 víctimas en menos de dos semanas, dejando los datos secuestrados y a la espera de recibir el pago por parte de los administradores para poder recuperar sus proyectos.

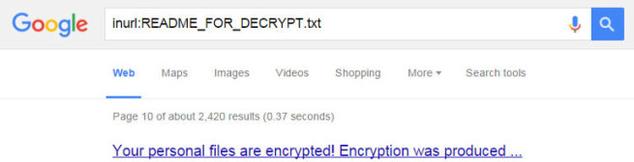

Una simple búsqueda en Google realizada antes del fin de semana nos devuelve los más de 2.000 sitios web infectados que cuentan con el fichero de información para descifrar los datos, que se llama “README_FOR_DECRYTP.txt“, y que pide el pago de un Bitcoin a cambio de la clave. A día de hoy, el número de servidores y webs afectadas por este ransomware supera las 3.000.

Las empresas de seguridad están seguras de que este ransomware va a seguir creciendo en número y peligrosidad, y es posible que visto el éxito del mismo no tardemos en ver nuevas variantes cada vez más peligrosas. La mejor forma de protegerse de él es una configuración adecuada de los permisos de Linux, de manera que si el malware nos infecta no tenga permiso de escritura en el directorio de la web, salvo que lo ejecutemos como root o como un usuario que sí tenga dichos permisos.

Si por cualquier motivo terminamos en manos de Linux.Encoder.1, antes de pagar por recuperar los datos recordamos que debido a una debilidad en la generación de las claves es posible volver a generar la clave manualmente.

El ransomware Linux.Encoder.1 tiene una vulnerabilidad que permite volver a generar la clave para descifrar los datos sin pagar

El malware Linux.Encoder.1 está escrito mayoritariamente en C, por lo que utiliza muchas de sus funciones. Una de ellas es rand(), una función utilizada para hallar un número aleatorio utilizando la hora del sistema como base.

Si analizamos los cambios en el sistema de archivos es posible saber con certeza a qué hora exacta se produjo la infección y se generó la clave, por lo que cualquier usuario podría volver a generarla a mano para comenzar el proceso de recuperación de los archivos.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad