Un troyano bancario, detectado por ESET como Win32/Brolux.A, está atacando a los usuarios japoneses de banca por Internet para propagar al menos dos vulnerabilidades: una de Flashque se filtró en el ataque al Hacking Team y el llamado unicorn bug, una vulnerabilidad de Internet Explorer descubierta a fines de 2014.

Ambos exploits (todavía) se siguen distribuyendo a través de un sitio web para adultos y tienen el objetivo de instalar un binario malicioso firmado, diseñado para robar información personal de la víctima. El mecanismo de propagación nos recuerda a otro troyano bancario dirigido específicamente a las instituciones financieras japonesas, Win32/Aibatook.

Infección de Brolux en sitios para adultos

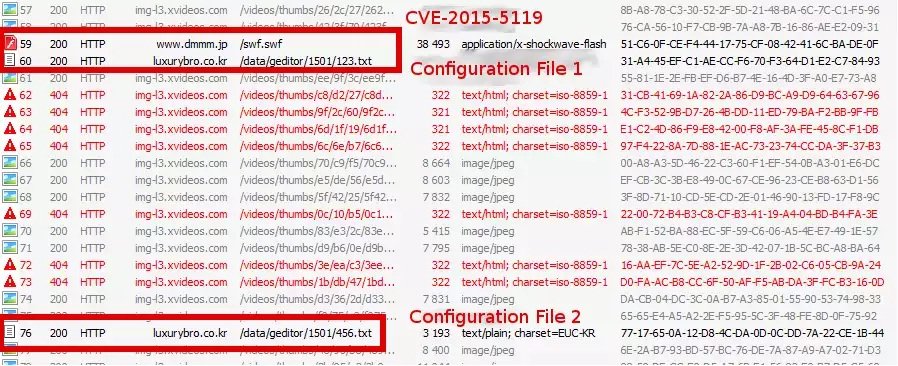

Cuando un usuario visita el sitio web para adultos malicioso, queda expuesto a un exploit que ataca ya sea a Internet Explorer (CVE-2014-6332) o a Flash Player (CVE-2015-5119). Es decir que los ciberdelincuentes están utilizando dos vulnerabilidades ampliamente conocidas.

Esto también nos sirve para tener en cuenta que el software que usamos habitualmente siempre debe mantenerse actualizado con sus parches correspondientes. Desde hace ya bastante tiempo, ha estado disponible un código de prueba de concepto para la vulnerabilidad que afecta a Internet Explorer; esta campaña está reutilizando una versión ligeramente modificada de él.

En cuanto a la vulnerabilidad de Flash, se lanzó al público un exploit activo a principios de este año durante el análisis de las fugas del Hacking Team. Aunque ya se incluyeron estas vulnerabilidades en los principales exploit kits, no creemos que en esta campaña se esté usando ninguno de los conocidos. El exploit en sí fue fácil de analizar, ya que no tenía incorporada ninguna capa de ofuscación adicional, como suele ocurrir con los empleados en los kits populares.

Como se puede ver en la siguiente imagen, el sitio para adultos que intenta infectar a los usuarios parecería estar plagiando vídeos de otro portal legítimo:

Objetivo de ataque

El payload principal descarga dos archivos de configuración. El primero contiene la lista de las 88 direcciones URL japonesas de banca por Internet monitoreadas por el troyano, mientras que el segundo contiene los nombres de las ventanas de los navegadores utilizados.

Win32/Brolux.A es un troyano sencillo cuya función es vigilar si el usuario visita una de las páginas web japonesas de bancos online incluida en su lista de objetivos de ataque. Es compatible con los navegadores Internet Explorer, Firefox y Chrome. Si el usuario está usando Internet Explorer para navegar, Brolux obtiene la URL actual de la barra de direcciones y luego la compara con la lista del primer archivo de configuración.

Si en cambio el usuario utiliza Firefox o Chrome, el troyano compara el título de la ventana con la lista del segundo archivo de configuración. Si encuentra una coincidencia, genera un nuevo proceso de Internet Explorer que apunta a una página de phishing.

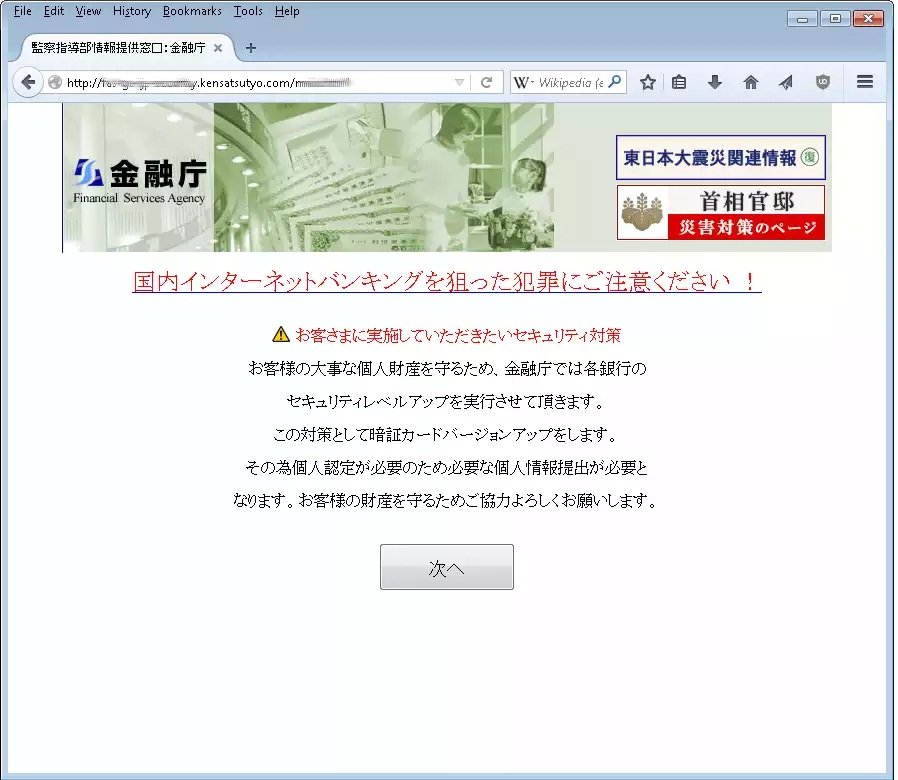

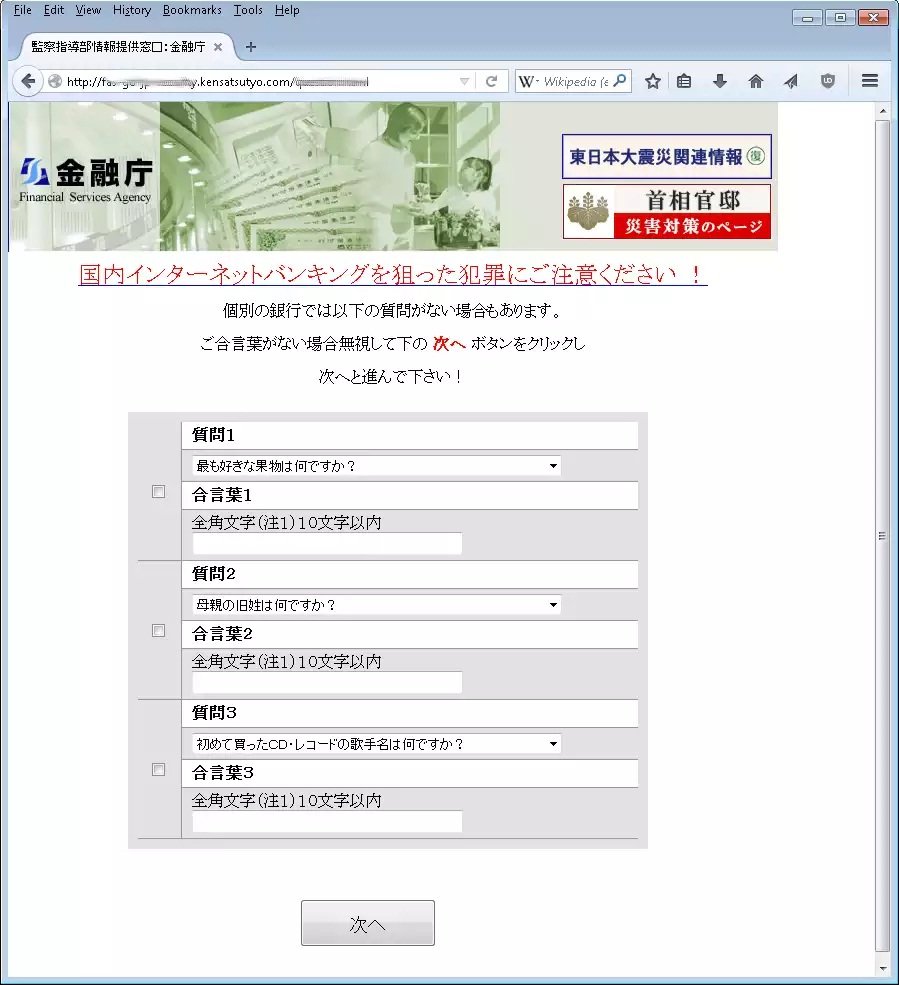

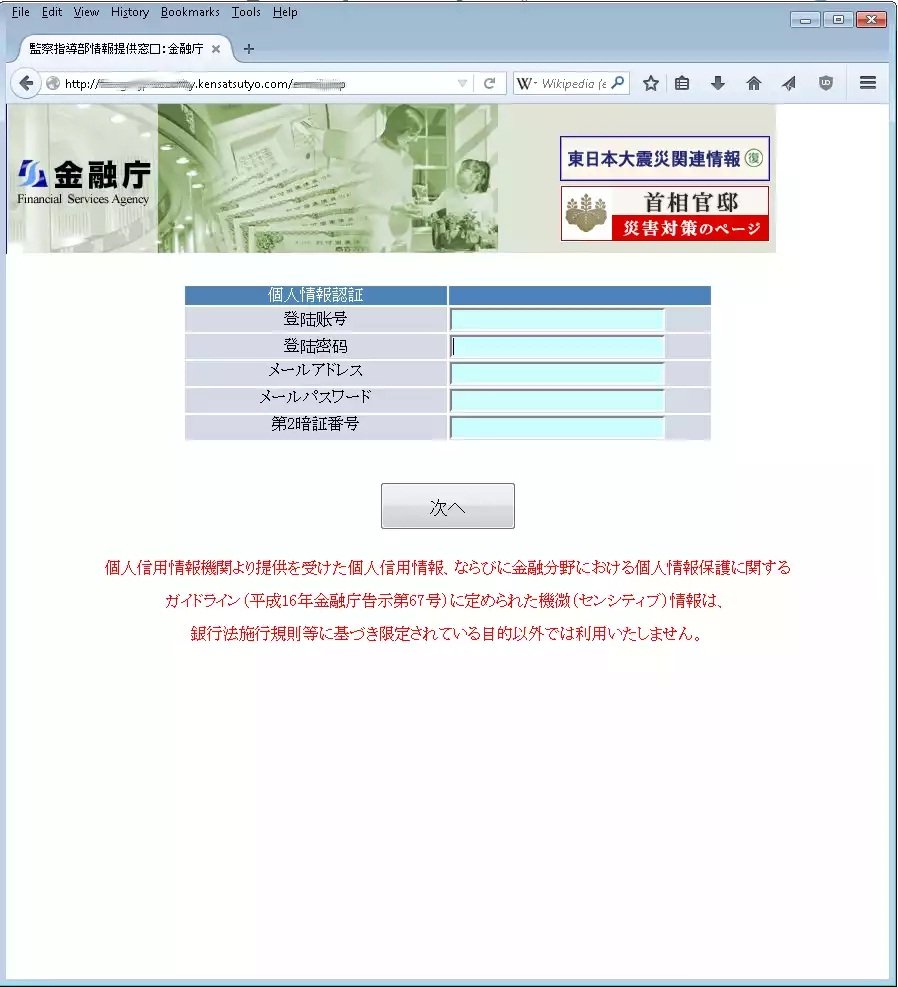

La página solicita información de inicio de sesión, así como las respuestas a diversas preguntas de seguridad. La página intenta utilizar dos instituciones japonesas de confianza: el Ministerio Público y la Agencia de Servicios Financieros (FSA). La URL de phishing imita la página de ambas instituciones, mientras que el contenido de las páginas hace referencia a la FSA.

Traducción aproximada:

- Cuidado con los crímenes de banca por Internet.

- Los clientes deberán implementar las siguientes medidas de seguridad:

- Con el fin de proteger la propiedad personal importante de los clientes, la Agencia de Servicios Financieros requerirá que todos los bancos mejoren su seguridad.

Cada banco deberá ofrecerles a sus clientes una tarjeta actualizada, y deberá enviar la información necesaria para identificar al cliente en forma individual.

Traducción aproximada:

- Cuidado con los crímenes de banca por Internet.

- Algunos bancos en particular no utilizan las respuestas a las preguntas indicadas a continuación.

- Si no hay frase de contraseña, ignore dicho campo y haga clic en el botón “Siguiente” para continuar.

Traducción aproximada:

- Información personal:

- Número de registro

- Frases de contraseña

- Dirección de correo

- Contraseña de correo

- Segundo PIN

- No utilizaremos los datos personales de crédito suministrados por la Industria de Datos del Consumidor ni la información confidencial (como lo define la guía para la protección de la información personal, Agencia de Servicios Financieros Notificación Nº 67 año 2004) para fines distintos a los de su propósito original, limitado por la Ordenanza para la Aplicación de la Ley de Bancos.

Curiosamente, tanto el Ministerio Público como la FSA emitieron declaraciones acerca de este tipo de abuso.

La conexión con China

La muestra de Win32/Brolux.A que analizamos utiliza un nombre mutex chino. Además, la página de phishing contenía errores y no estaba escrita en japonés en su totalidad: dos de los campos de la tercera página mostrada arriba están en chino.

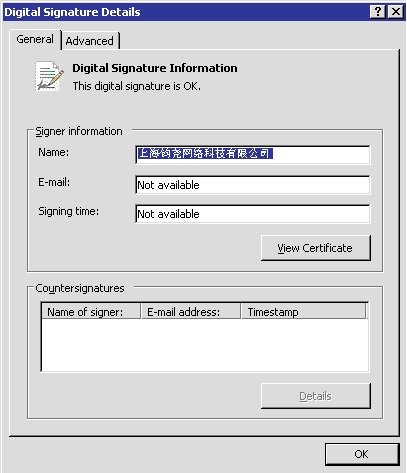

Por último, la muestra analizada estaba firmada con el siguiente certificado:

Es interesante señalar que este certificado, otorgado a una empresa china, ya se había usado en el pasado para firmar diversas aplicaciones potencialmente no deseadas y muestras demalware. Al analizar las diferentes muestras, algunas de ellas llaman la atención. Por ejemplo, encontramos muestras del malware Venik dirigidas a bancos coreanos. Este malware modifica el archivo host en el equipo de la víctima para redirigir las solicitudes de páginas web de banca por Internet coreanas a una página de phishing. A propósito, este modus operandi es muy similar al de Win32/Brolux.

Aunque las técnicas que utiliza Win32/Brolux son simples, es un recordatorio de que debemos tomar ciertas medidas de precaución para evitar que este tipo de amenazas provoquen daños. En primer lugar, la amenaza está utilizando exploits viejos para propagarse, por lo que es esencial mantener el software del equipo al día, instalando los parches correspondientes. En segundo lugar, siempre es bueno sospechar cuando tus sitios web de banca por Internet de repente muestran nuevos contenidos.

Indicadores de sistemas comprometidos

| Indicador | Valor |

|---|---|

| Huella del certificado | 88 ca 78 5c e6 ef 05 ac e6 de 58 46 86 86 29 cc d0 1b cd 40 |

| SHA1 de Win32/Brolux.A | 0010d0ae9c56e222c9e90d3ef7dd9a215ca1780d |

| SHA1 de Flash Exploit | a646997f716f7af7a734a5148827431d6233101e |

| SHA1 de Venik (firmado por el mismo certificado) | 41188c1c88f24879745ae4649e0af37f9a47d20c |

| SHA1 de Venik (firmado por el mismo certificado) | 73F1B8D4650AEC0F60C6C243B8AC68805830460E |

| Dominio malicioso | dmmm.jp |

| Página de phishing | fas-go-jp-security.kensatsutyo.com |

| Dominio de los archivos de configuración | luxurybro.co.kr |

Fuente:https://www.welivesecurity.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad