Bugzilla es una plataforma muy utilizada por desarrolladores para llevar un completo seguimiento de las vulnerabilidades de su software, desde su descubrimiento en el día 0 hasta que finalmente queda solucionado. Por motivos de seguridad esta información es privada, sólo visible para los desarrolladores del proyecto, ya que la información de esta plataforma es muy valiosa para los piratas informáticos que mediante diferentes técnicas intentan conseguir acceso no autorizado a estas vulnerabilidades, tal como ha ocurrido en el pasado y que por desgracia ha vuelto a ocurrir.

Los investigadores de la empresa de seguridad PerimeterX han descubierto una vulnerabilidad en el servidor de correo electrónico de la plataforma que permite a usuarios no autorizados ganar permisos en ella para acceder a fallos limitados e incluso a otros proyectos de los que no son partícipes.

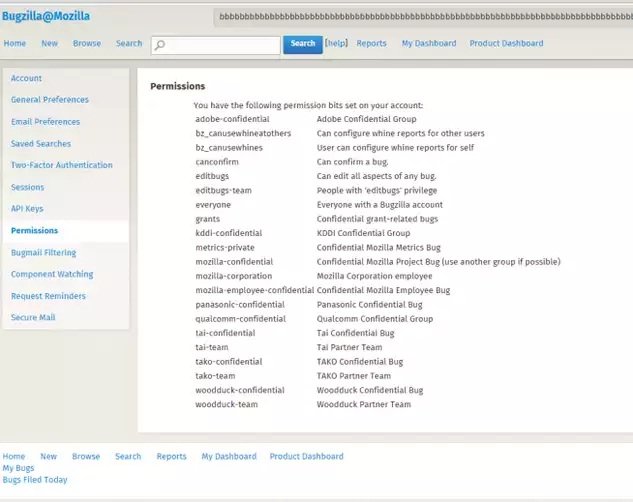

Este fallo de seguridad ha sido denominado como CVE-2015-4499 y, tal como afirman los investigadores, se genera al utilizar un nombre de usuario (dirección de correo) de más de 127 caracteres. Durante el registro en el servidor MySQL, estas direcciones se truncan, permitiendo al pirata informático registrarse con una dirección no autorizada que le brinde acceso hasta como de administrador a cualquier proyecto.

Según el investigador de seguridad, la forma de explotar esta vulnerabilidad es, textualmente, increíblemente sencilla. Lo único que se debe hacer es registrarse con una cuenta de correo que engañe al servidor para que este piense que forma parte de un dominio con privilegios. El proceso puede realizarse completamente a mano, no se necesita crear un exploit para explotarlo.

Según el informe del investigador de seguridad todas las versiones de Bugzilla basadas en Perl de esta plataforma (desde la 2.0 a la 5.0) son vulnerables a este fallo. Se desconoce si como ha ocurrido anteriormente la vulnerabilidad ha sido utilizada por piratas informáticos para acceder a las vulnerabilidades zero-day de la plataforma.

Desde Bugzilla afirman que ya han solucionado la vulnerabilidad en las versiones recientes de la plataforma y recomiendan instalar los últimos parches de seguridad lo antes posible para evitar que las vulnerabilidades de día cero queden comprometidas y sean potencialmente accesibles para piratas informáticos.

No es la primera vez que esta plataforma se ve comprometida por un fallo de seguridad. Mozilla debería auditar seriamente la seguridad de su plataforma debido al peligro que puede suponer un acceso no autorizado a las vulnerabilidades zero-day de un software, ya que debemos tener en cuenta que importantes proyectos como LibreOffice, Red Hat y el proyecto Apache hacen uso de esta herramienta, por lo que una vulnerabilidad en manos de piratas informáticos podría exponer la seguridad de miles de usuarios.

Fuente:https://www.redeszone.net/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad