Los piratas informáticos cada vez buscan nuevas formas de comunicarse con sus herramientas maliciosas de manera que dejen el menos rastro posible y sean más complicadas de detectar y eliminar. En la mayor parte de los casos la comunicación se realiza en conexión directa o mediante un servidor de comando y control, sin embargo también es posible aprovechar ciertos servicios de confianza como Twitter para enviar comandos a las herramientas maliciosas sin dejar prácticamente ningún rastro.

Un grupo de piratas informáticos de origen ruso está haciendo uso de una puerta trasera, a la que han denominado como Hammertoss, para inyectar tráfico malicioso en el tráfico legítimo que se genera en ciertas plataformas de confianza como Twitter, GitHub o varios servidores de almacenamiento en la nube.

Esta puerta trasera de detectó por primera vez a principios de este 2015 y desde entonces lleva siendo utilizada por los piratas informáticos para transmitir comandos y extraer datos de los objetivos comprometidos. La técnica que utilizan estos piratas informáticos para comunicarse con el troyano es muy compleja.

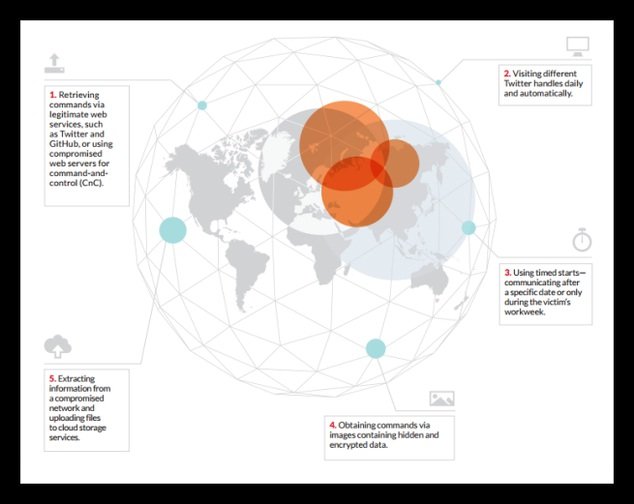

A continuación vamos a resumir de la forma más sencilla posible cómo este malware utiliza Twitter para recibir órdenes:

- Hammertoss contiene una serie de algoritmos que generan una cuenta concreta de Twitter desde donde recibirá las órdenes por parte de los piratas informáticos.

- El troyano se conecta todos los días a su cuenta concreta de Twitter y busca en ella nuevas órdenes establecidas por los piratas informáticos.

- Una vez recibe las órdenes las ejecuta y espera hasta el día siguiente para volver a conectarse.

El troyano, una vez conectado a su cuenta de Twitter, buscará un tweet concreto que tenga un hashtag específico para cargar desde él los comandos de control. Analizando estos mensajes se ha podido ver cómo la mayoría de ellos estaban formados únicamente por imágenes en las cuales había datos ocultos mediante la esteganografía (arte de ocultar un mensaje o una imagen dentro de otro mensaje u otra imagen).

Una vez que el troyano ya tenía todos los datos necesarios para empezar a trabajar se conectaba a un terminal de PowerShell en el sistema de la víctima desde donde ejecutaba los comandos recibidos.

Según FireEye, empresa de seguridad que se encuentra investigando estos ataques, este grupo de piratas informáticos es uno de los más prometedores de estos tiempos, que mejores técnicos y conocimientos tienen y que mayores ataques están llevando a cabo. La empresa de seguridad también afirma que esta herramienta no se está distribuyendo de forma masiva por la red sino que el grupo de piratas informáticos la tenía preparada de manera que si todas sus demás herramientas fallaran pudieran aprovechar la infraestructura de esta. También es posible que Hammertoss esté siendo utilizada para atacar objetivos no vulnerables a sus otras herramientas, aunque esto no se ha confirmado.

Esta herramienta de momento es detectada por 4 bases de datos de VirusTotal. Es posible que a lo largo de las horas el número de firmas de seguridad capaces de identificar el malware sea mucho mayor, pero también que los piratas informáticos creen una nueva variante de Hammertoss que siga trabajando de forma oculta en la red.

Para finalizar os queremos dejar el informe completo de FireEye y un vídeo donde demuestran y explican su funcionamiento.

Fuente:https://www.redeszone.net/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad