La campaña de malware está en curso y uno de sus objetivos fue el banco ICICI en India.

El equipo de investigación de Microsoft 365 Defender ha publicado sus hallazgos sobre una nueva versión de un malware para Android que roba información, y destaca que los actores de amenazas evolucionan continuamente su espectro de ataque.

Resultados de la investigación

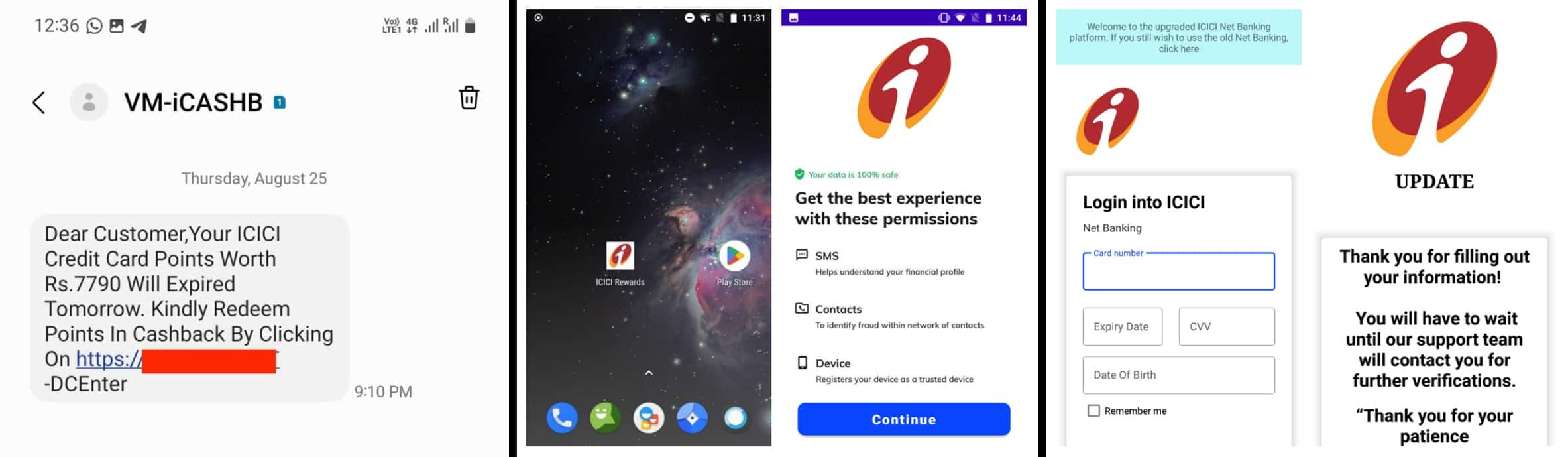

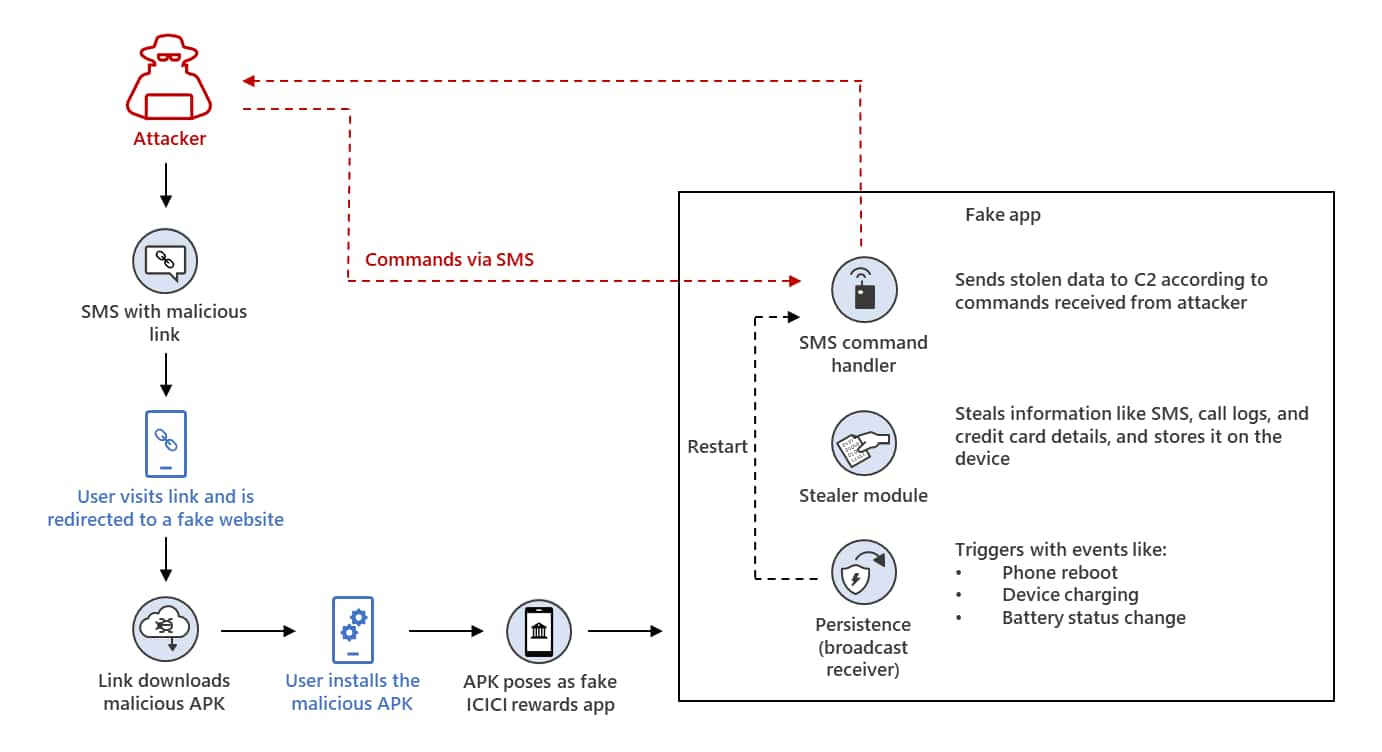

Según los investigadores de Microsoft, el malware se entrega en una campaña de SMS actualmente activa y se hace pasar por una aplicación de recompensas bancarias. Los objetivos principales de la campaña son los clientes de bancos indios. Comienza con los actores de amenazas que envían mensajes que contienen una URL que básicamente atrae al destinatario para que descargue el malware .

Tras la interacción del usuario, muestra una pantalla de bienvenida con el logotipo del banco y procede a pedirle al usuario que habilite permisos específicos para la aplicación.

La cadena de infección comienza con un mensaje SMS que solicita al destinatario que reclame una recompensa de un banco indio . Este mensaje contiene un enlace malicioso que redirige al usuario a descargar una aplicación de recompensas bancarias falsas. Esta aplicación se detecta como: “TrojanSpy:AndroidOS/Banker.O”

El servidor C2 de la aplicación está vinculado a 75 APK maliciosos diferentes, todos los cuales se basan en inteligencia de código abierto. El equipo de investigación identificó muchas otras campañas dirigidas a clientes de bancos indios, entre ellas:

- Icici_puntos.apk

- Icici_rewards.apk

- SBI_recompensas.apk

- Axisbank_rewards.apk

Su investigación giró en torno a icici_rewards.apk, representado como ICICI Rewards. El enlace malicioso dentro del mensaje SMS instala el APK en el dispositivo móvil del destinatario. Después de la instalación, una pantalla de inicio que muestra el logotipo del banco le pide al usuario que habilite permisos específicos para la aplicación.

Análisis de malware

Según la publicación del blog de Microsoft , lo que hace que esta nueva versión sea diferente es la inclusión de capacidades adicionales de RAT (troyano de acceso remoto). Además, este malware está muy ofuscado. Sus capacidades RAT permiten a los atacantes interceptar notificaciones críticas de dispositivos, por ejemplo, mensajes entrantes, y también intentar capturar mensajes 2FA que el usuario necesita para acceder a aplicaciones bancarias/financieras.

El malware puede robar todos los mensajes SMS y otros datos, como PII (información de identificación personal) OTP (contraseña de un solo uso), para ayudar a robar información confidencial para cuentas de correo electrónico.

El malware se ejecuta en segundo plano, utilizando las funciones MainActivity, AutoStartService y RestartBroadCastReceiverAndroid para llevar a cabo sus rutinas y garantizar que sigan ejecutándose para mantener la persistencia en el dispositivo móvil.

MainActivity (actividad de inicio) se inicia primero para mostrar la pantalla de inicio y luego llama al método OnCreate() para verificar la conexión a Internet del dispositivo. También registra la marca de tiempo de instalación del malware. Permission_Activity lanzó solicitudes de permiso y luego llamó AutoStartService, el controlador principal del malware, y login_kotak.

La continua evolución de este malware destaca la necesidad de proteger los dispositivos móviles. Sus capacidades más amplias de robo de SMS podrían permitir a los atacantes robar los datos robados de otras aplicaciones bancarias del usuario. Su capacidad para interceptar contraseñas de un solo uso (OTP) enviadas a través de SMS frustra las protecciones proporcionadas por los mecanismos de autenticación de dos factores de los bancos, en los que confían los usuarios y las instituciones para mantener sus transacciones seguras.

Equipo de investigación de Microsoft 365 Defender

Para mitigar la amenaza, los usuarios de dispositivos Android deben deshabilitar la opción Fuentes desconocidas para evitar la instalación de aplicaciones de fuentes no verificadas. Y deben confiar en soluciones de seguridad móvil creíbles para detectar aplicaciones maliciosas.

Es especialista en ciberseguridad con más de 16 años de experiencia en seguridad de la información. Conoce muy bien la inteligencia de amenazas, la gestión de riesgos, la evaluación de vulnerabilidades y las pruebas de penetración, el análisis forense cibernético y la tecnología de seguridad en la nube (AWS, Azure, Google Cloud). Ocupó varios puestos de investigador de ciberseguridad en diferentes empresas. Tiene experiencia en diferentes industrias como finanzas, atención médica, marketing, gobierno, finanzas turísticas, aerolíneas, telecomunicaciones y biometría.