Por primera vez, se presenta una herramienta de hardware de puerta trasera que tiene varias características avanzadas, tales como: control remoto a través de comandos de SMS, lanzamiento automatizado de cargas útiles de ataque en una ubicación de GPS o cuando se alcanza un estado de automóvil específico; y una interfaz de configuración que permite a los usuarios crear cargas útiles de ataque de una manera fácil, dijeron analistas de seguridad de la información.

Ahora, la posibilidad de que su automóvil sea atacado automáticamente en función de sus coordenadas de GPS, o su velocidad actual o cualquier otro conjunto de parámetros, es una realidad.

El proyecto se divide en dos partes: el “Car Backdoor Maker” (software de PC) y “The Bicho”, puerta trasera de hardware para CAN bus.

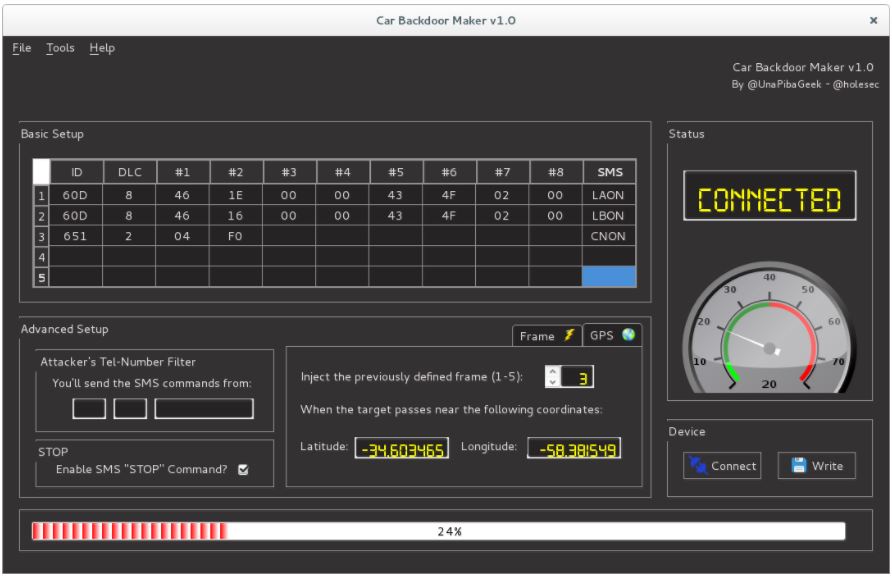

Car Backdoor Maker

El “Car Backdoor Maker” es un software de PC que permite la personalización de la carga útil para usar con la puerta trasera del hardware, comenta un experto en seguridad de la información. Tiene una interfaz gráfica intuitiva:

The Bicho

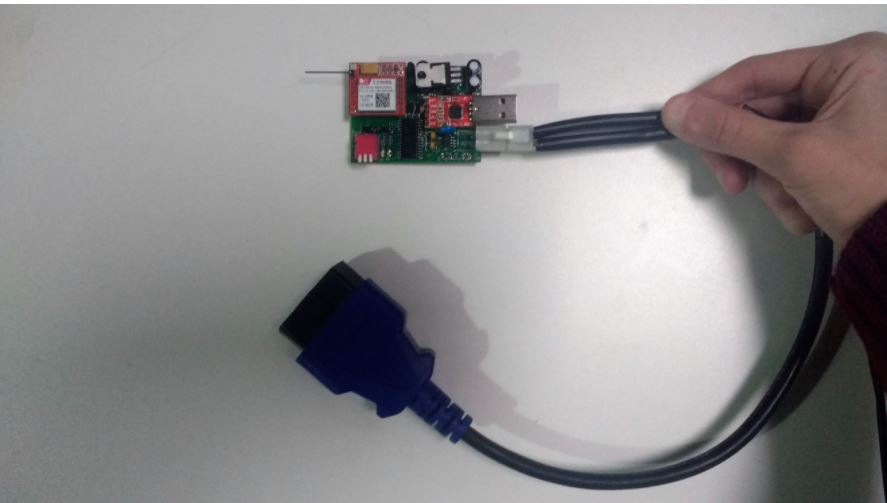

The Bicho es una puerta trasera de hardware que debe estar conectada al puerto OBD-II del automóvil. Admite múltiples cargas útiles de ataque (pres configurados con Car Backdoor Maker) y puede utilizarse contra cualquier vehículo que admita CAN, sin limitaciones con respecto al fabricante o modelo. Cada una de las cargas está asociada a un comando que puede entregarse a través de SMS, lo que permite la ejecución remota desde cualquier punto geográfico. Además, como característica avanzada, la carga de ataque se puede configurar para que se ejecute automáticamente una vez que el vehículo de la víctima está cerca de una ubicación de GPS determinada, dicen los investigadores de seguridad de la información. La ejecución también puede desencadenarse detectando la transmisión de un cuadro CAN particular, que puede asociarse con la velocidad del vehículo, su nivel de combustible y algunos otros factores, proporcionando los medios para diseñar ataques altamente sofisticados y ejecutarlos de forma remota.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad