Heartbleed es una de las peores vulnerabilidades a las que se ha enfrentado Internet. Descubierto en abril de 2014, este fallo de seguridad en OpenSSL permitía a cualquier usuario conseguir volcados de memoria de cualquier servidor, volcados en los que podía haber todo tipo de información personal, como, por ejemplo, contraseñas. La magnitud de este fallo de seguridad fue tal que, a día de hoy, aunque está más o menos controlado, sigue habiendo miles de servidores vulnerables conectados a Internet. Ahora, una nueva vulnerabilidad similar (en cierto modo), llamada “Optionsbleed”, vuelve a amenazar Internet, esta vez, por culpa del servidor web Apache.

Las conexiones HTTP pueden hacer llamadas a varios métodos (como GET y POST, los métodos más utilizados), pudiendo recurrir al método OPTIONS para ver una lista completa con los métodos que tenemos disponibles y podemos utilizar.

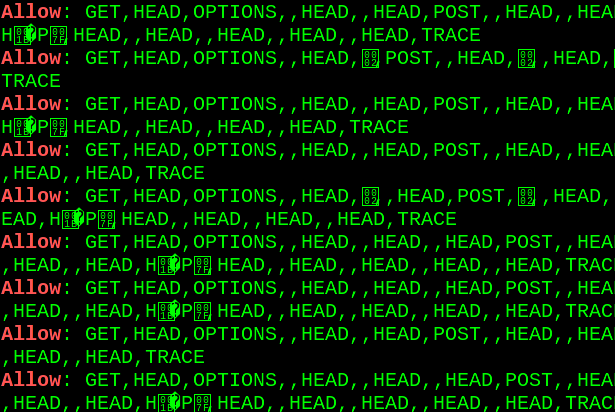

Tal como podemos leer en The Fuzzing Project, al enviar una petición OPTIONS a las webs más visitadas a nivel mundial según el ranking Alexa, la respuesta, en la mayoría de los casos, viene con un parámetro “Allow” que no tiene mucho que ver con la petición, un parámetro que puede ser fruto de un desbordamiento de búfer, igual a como ocurría en una primera instancia con OpenSSL y que, finalmente, dio lugar a Heartbleed.

Aunque de momento no hay un exploit ni una prueba de concepto de este fallo de seguridad, todo apunta a una especie de nuevo Heartbleed, esta vez de la mano del servidor web Apache. De conseguirse explotar, esta vulnerabilidad podría permitir a cualquier atacante conseguir piezas arbitrarias de memoria que podrían contener información sensible, tanto del propio servidor (contraseñas, por ejemplo), como de los usuarios que lo visitan.

El experto de seguridad que ha dado con esta vulnerabilidad, español, se ha puesto en contacto con la mayoría de las compañías potencialmente vulnerables a este fallo, y tan solo una ha devuelto el correo, siendo, además, bastante reacia a colaborar en la investigación.

Cómo podemos proteger nuestros servidores Apache de Optionsbleed

Dentro del “Alexa Top 1 Million“, tan solo 466 webs se han encontrado como vulnerables a este fallo, aunque al no ser un fallo determinista, puede haber muchos más servidores vulnerables en la lista.

La vulnerabilidad ya ha sido registrada con el código CVE-2017-9798, aunque, de momento, se encuentra en fase de análisis por parte del NIST.

Si utilizamos Apache 2.2, este experto de seguridad nos facilita un parche temporal hasta que se analice la vulnerabilidad, se acepte y llegue un parche oficial de la mano de Apache.

Aunque la vulnerabilidad es similar en la técnica a Heartbleed, en realidad no es tan grave como esta, y es que, además de afectar a un pequeño número de hosts en todo el mundo, los volcados de memoria que devuelve son mucho menores a los que devolvía Heartbleed. Pero es un fallo real, un fallo del que hay que preocuparse e intentar solucionar cuanto antes, y es que, al final, los grandes ataques informáticos siempre vienen a través de estas pequeñas vulnerabilidades.

Fuente:https://www.redeszone.net/2017/09/19/optionsbleed-vulnerabilidad-apache/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad