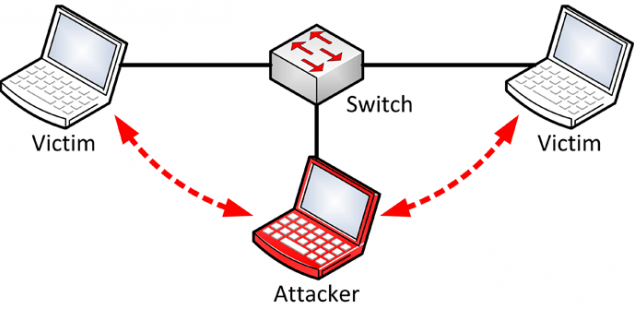

ARP Spoofing es uno de los ataques a las redes más utilizados, consiste en enviar mensajes ARP falsificados para hacer creer a la víctima que el usuario malintencionado es el router de la red local, y que debe enviar toda la información a él. De esta forma, podrá realizar diferentes tipos de ataques a la víctima. shARP es una herramienta para detectar y mitigar estos ataques ARP Spoofing.

El ataque ARP Spoofing se utiliza para realizar otro tipos de ataques como la denegación de servicio, podremos dejar a una víctima sin conectividad con Internet fácilmente, ya que todo el tráfico pasará por el atacante, y podría cortarlo ahí y no reenviarlo hacia la puerta de enlace predeterminada legítima. Otro ataque es por ejemplo realizar un ataque de hombre en el medio (Man in the Middle) para capturar y/o modificar absolutamente todo el tráfico, no solo podrá capturar datos sino secuestrar sesiones iniciadas en diferentes servicios.

¿Qué hace el programa shARP?

El programa shARP es capaz de detectar la presencia de un tercero en una red privada de manera activa, además, tiene dos modos de funcionamiento: modo defensivo y modo ofensivo. Este programa está escrito en bash, por lo que es compatible con la gran mayoría de sistemas operativos basados en Linux.

- El modo defensivo lo que hace es proteger al usuario final del ataque ARP Spoofing, desconectando de la red al propio usuario, y alertarle a través de los altavoces del sistema. Por tanto, este programa nos servirá para avisarnos de que alguien está realizando un ataque ARP Spoofing en la red, y nos desconectaremos para auto protegernos.

- El modo ofensivo lo que hace es desconectar el sistema del usuario de la red, y envía paquetes de desautenticación al atacante, lo que le impide realizar otros ataques ARP Spoofing hasta que paremos el propio programa.

Este programa crea un archivo de registro en la ruta /usr/shARP/ donde tendremos todos los detalles del ataque, como la dirección del atacante, la dirección MAC con el fabricante así como la fecha del ataque. El programa que utiliza para el modo ofensivo es aircrack-ng, por lo que deberemos tenerlo instalado junto con Python.

Cómo utilizar shARP

Para poder utilizar este programa, simplemente deberemos bajarlo desde el proyecto en GitHub, podremos clonar el repositorio o simplemente bajar el archivo .sh. Podéis acceder al proyecto shARP en GitHub pinchando aquí.

Una vez descargado, simplemente debemos ejecutarlo son las siguientes órdenes:

Si queremos ejecutarlo en modo defensivo, simplemente deberemos ejecutar la siguiente orden:

1 |

bash shARP.sh -d [INTERFAZ] |

Si queremos ejecutarlo en modo ofensivo, simplemente deberemos ejecutar la siguiente orden

1 |

bash shARP.sh -o [INTERFAZ] |

Tal y como podéis ver, el funcionamiento de esta herramienta es realmente sencillo, y nos servirá para detectar y protegernos de uno de los ataques más conocidos y utilizados.

Os recomendamos visitar nuestra sección de seguridad informática donde tenéis manuales de cómo realizar este tipo de ataques, y también recomendaciones de seguridad. Un detalle muy importante es que normalmente los switches gestionables de gama media-alta disponen de medidas contra este tipo de ataques, estas medidas incluyen la mitigación de los ataques e incluso el bloqueo completo del sistema.

Fuente: https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad