Las operaciones llevadas a cabo por la CIA y que fueron filtradas por Wikileaks mostraron que la agencia estadounidense se aprovechaba de vulnerabilidades halladas en los televisores inteligentes Samsung para espiar a la gente.

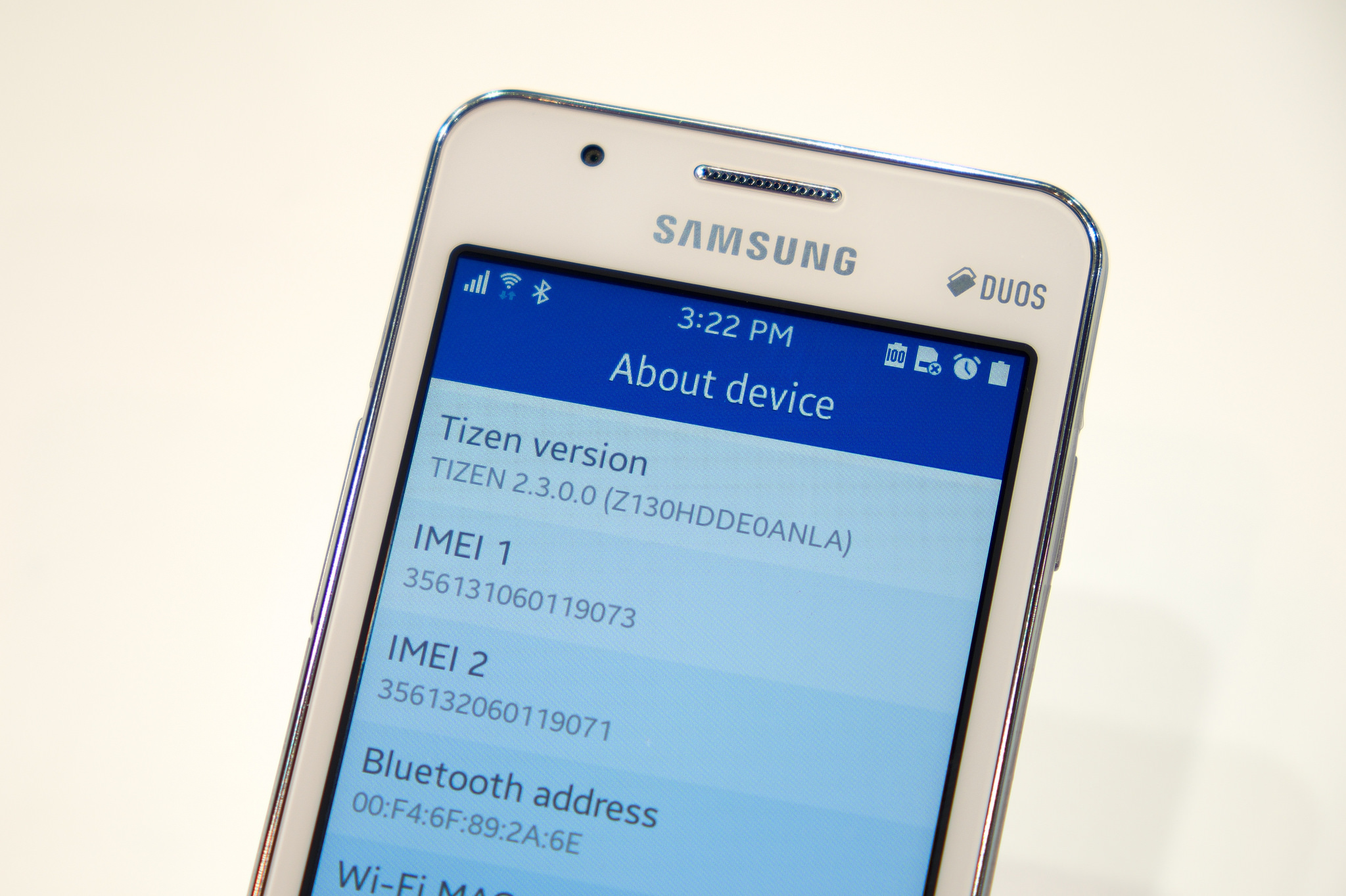

Sin embargo, eso no fue más que la punta del iceberg, ya que el investigador en seguridad Amihai Neiderman ha descubierto que Tizen, el sistema operativo de Samsung incluido en sus televisores inteligentes, relojes inteligentes y en algunos de sus smartphones de bajo coste, contiene al menos 40 vulnerabilidades zero-day que dejan totalmente comprometida su seguridad y en consecuencia la confiabilidad que pueda depositar el usuario.

Actualmente Tizen funciona en unos 30 millones de televisores y Samsung espera que también esté funcionando en unos 10 millones de smartphones de aquí a final de año. El gigante surcoreano ha intentado mover a Tizen en diversos intentos por abandonar Android, aunque de momento esto resulta inviable debido a la posición cada vez más dominante del sistema de Google, que ha terminado por enterrar a todos los sistemas operativos alternativos en el sector de la movilidad.

La situación de Tizen no es nada halagüeña, ya que Neiderman no ha dudado en decir que “puede ser el peor código que haya visto”, en relación al código fuente del sistema operativo. Además, por lo que se desprende de una entrevista que mantuvo con Motherboard, añadió a esa frase que “puedes ver que nadie con conocimientos sobre seguridad ha visto el código o escrito en él. Es como poner a un estudiante a programar tu software”. En resumidas cuentas, para Neiderman la calidad del código de Tizen es más bien digno de un estudiante o incluso ni eso.

Sobre las vulnerabilidades, Neiderman ha descubierto que muchas de ellas pueden ser explotadas de forma remota, aunque posiblemente la más grave está en la misma seguridad del sistema operativo. Uno de los fallos de seguridad permite secuestrar un dispositivo e instalar código malicioso en él, permitiendo a un hacker tomar el control total.

La seguridad de Tizen se puede poner tan entredicho que falla hasta a la hora de usar cifrado SSL para asegurar ciertas transmisiones de datos. Neiderman comenta que los desarrolladores “hicieron un montón de suposiciones equivocadas sobre dónde necesitaban cifrar la conexión. Este es un trabajo extra a la hora de mover entre conexiones seguras e inseguras”. Esto quiere decir que conexiones donde el uso SSL es importante decidieron prescindir de él.

Otra vulnerabilidad importante está en la función strcpy(). Según el investigador, dicha función tendría que comprobar si hay suficiente espacio en la memoria para escribir nuevos datos, sin embargo un fallo en su implementación permite crear una saturación del buffer que podría ser explotada por hackers. La saturación de buffer ocurre cuando el espacio en memoria asignado para los datos es demasiado pequeño para los mismos datos a escribir, causando que los datos sean escritos en áreas adyacentes de la memoria. Esta situación empeora si comentamos que a día de hoy los programadores no utilizan la función strcpy() debido a los riesgos de seguridad que entraña.

La respuesta de Samsung al investigador fue bastante pobre al principio, con tan solo un email de respuesta automático. Sin embargo, la compañía ha comentado a Motherboard que cooperará con Neiderman para “mitigar cualquier potencial vulnerabilidad.”

Fuente:https://muyseguridad.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad