Con la ayuda de profesores de curso de ciberseguridad y curso de seguridad informática de escuela de ciberseguridad, IICS hemos creado una lista de las diferentes herramientas para Ingeniería Inversa para sistema operativo de Android.

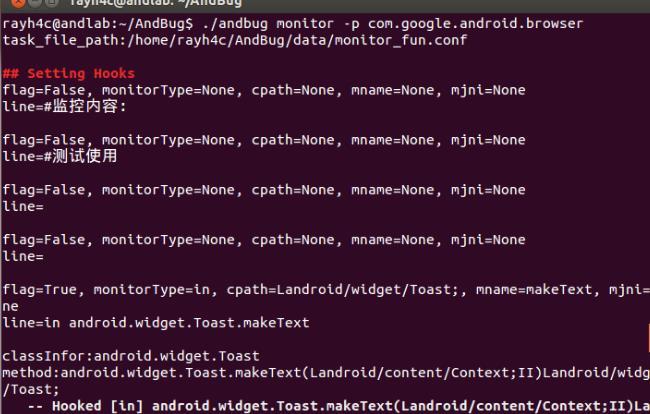

AndBug

AndBug es un depurador orientado hacia la máquina virtual Dalvik de la plataforma Android dirigido a ingenieros y desarrolladores inversos. Utiliza las mismas interfaces como Android’s Eclipse debugging plugin, Java Debug WireProtocol (JDWP) y DalvikDebug Monitor (DDM) según expertos de curso de seguridad informática.

A diferencia de sus propias herramientas de depuración de Google Android Software Development Kit, AndBug no requiere ni espera el código fuente. Lo hace, sin embargo, requiere que tengas un cierto nivel de comodidad con Python, ya que utiliza un concepto de puntos de corte con guión, llamado “Hooks”, para la mayoría de las tareas no triviales explica maestro de iicybersecurity IICS, una escuela de ciberseguridad.

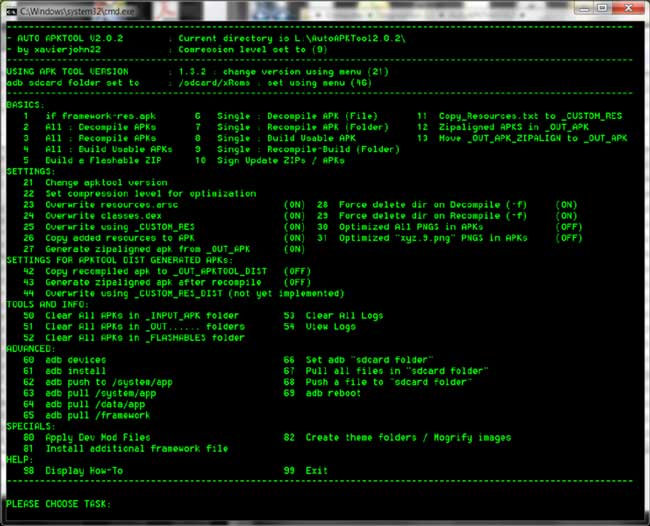

Apktool

Es una herramienta para la ingeniería inversa de aplicaciones de terceros, cerrado binarias de Android. Según curso de ciberseguridad, puede decodificar los recursos de forma casi original y reconstruirlos después de hacer algunas modificaciones. También trabaja más fácil con una aplicación debido a la estructura de archivos y la automatización de algunas tareas repetitivas como la construcción de apk etc.

Caracteristicas:

- Desmontaje de los recursos de forma casi original,

- Reconstrucción decodifica de los recursos de regreso al binario APK / JAR

- La organización y el manejo de los archivos APKs que dependen de recursos estructurales

- Depuración smali

- Ayudando con tareas repetitivas

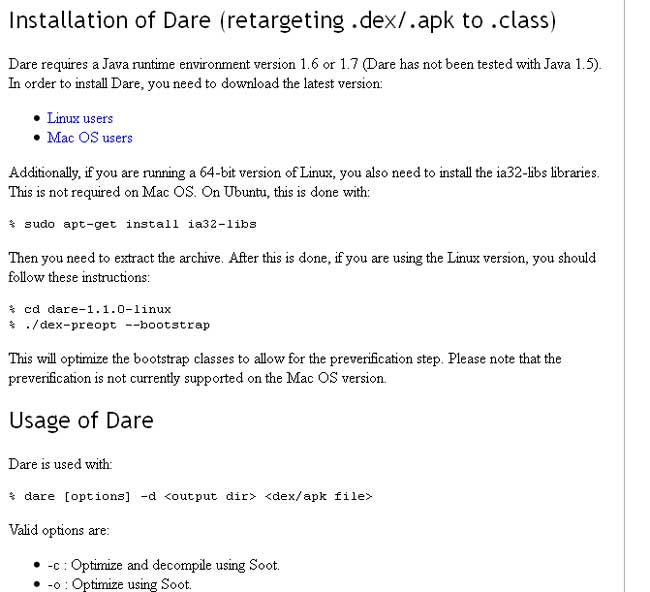

Dare

Dare es un proyecto que tiene por objetivo a ayudar en el análisis de aplicaciones Android. Muchos curso de seguridad informática cubren esta herramienta durante el curso.

La herramienta Dare vuelve a segmentar las aplicaciones de Android en .dex o de formato apk a archivos .class tradicionales. Estos archivos .class pueden ser procesados por las herramientas Java existentes, incluyendo descompiladores. Por lo tanto, las aplicaciones de Android se pueden analizar utilizando una amplia gama de técnicas desarrolladas para aplicaciones tradicionales de Java explican maestros de International Institute of Cyber Security IICS, una escuela de ciberseguridad.

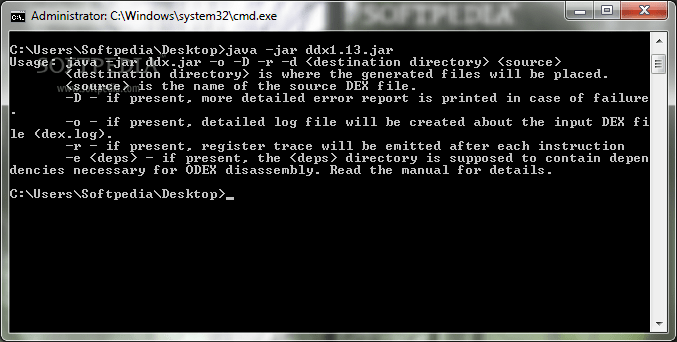

Dedexer

Dedexer es una herramienta desensambladora para archivos DEX. DEX es un formato introducido por los creadores de la plataforma Android. Dedexer es capaz de leer el formato DEX y se convierten en un “formato de ensamblaje similar”.

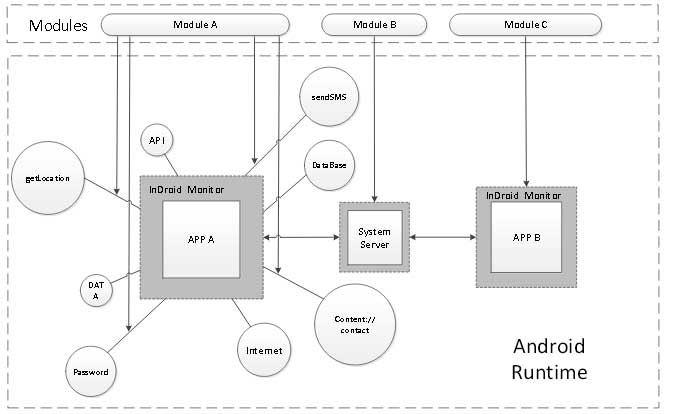

Indroid

El objetivo del proyecto es demostrar que una sencilla funcionalidad de depuración en sistemas *nix que es ptrace () puede ser objeto de abuso por el malware para inyectar código malicioso en los procesos remotos. Indroid proporciona CreateRemoteThread () equivalente para el dispositivo de *nix ARM basado acuerdo al curso de ciberseguridad de iicybersecurity.

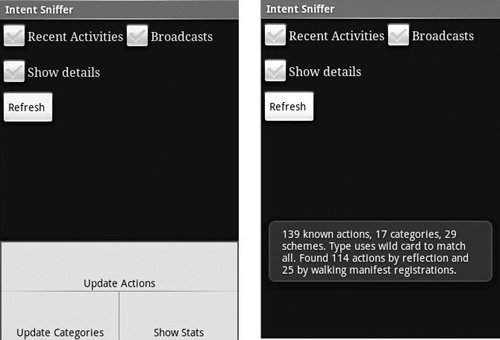

Intent Sniffer

Intent Sniffer es parte de muchos cursos de seguridad informática de teléfonos móviles. IntentSniffer es una herramienta que se puede utilizar en cualquier dispositivo con el sistema operativo de Google Android (OS). En el sistema operativo Android, Intent es la descripción de una acción a realizar, tales como StartService para iniciar un servicio. La herramienta IntentSniffer realiza el monitreo runtime routed broadcasts Intents. La herramienta también puede actualizar dinámicamente acciones y categorías.

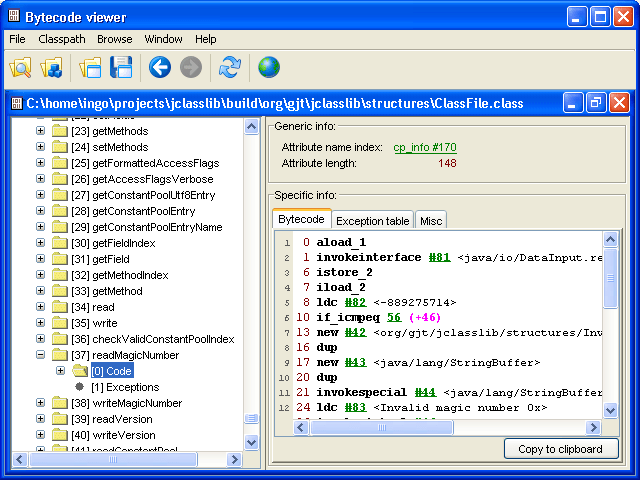

Bytecode viewer

Bytecode Viewer es una avanzada herramienta Lightweight Java Bytecode Viewer, GUI Java Decompiler, GUI Bytecode Editor, GUI Smali, GUI Baksmali, GUI APK Editor, GUI Dex Editor, GUI APK Decompiler, GUI DEX Decompiler, GUI Procyon Java Decompiler, GUI Krakatau, GUI CFR Java Decompiler, GUI FernFlower Java Decompiler, GUI DEX2Jar, GUI Jar2DEX, GUI Jar-Jar, Hex Viewer, Code Searcher, Debugger y más acuerdo a curso de ciberseguridad.

También existe un sistema de plugins que te permitirá interactuar con los archivos de clases cargadas, por ejemplo, se puede escribir un Deobfuscator, un buscador de códigos maliciosos, o cualquier otra cosa que te puedas imaginar. Podrías aprender más sobre Bytecode viewer en los cursos de escuela de ciberseguridad.

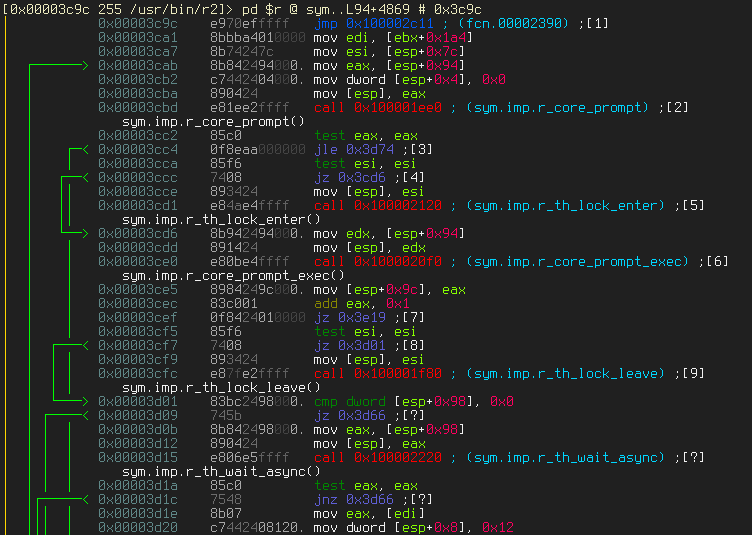

Radare2

radare2 es una reescritura de radare con el fin de proporcionar un conjunto de bibliotecas y herramientas para trabajar con archivos binarios. Cualquier escuela de ciberseguridad debe cubrir Radar en sus cursos. Radare proyecto comenzó como una herramienta forense, una línea de comandos de secuencias de comandos editor hexadecimal capaz de abrir archivos de disco, pero más tarde se añadió soporte para revertir archivos APK, el análisis de los binarios, desmontaje código, depuración de programas, etc según los maestro de curso de seguridad informática.

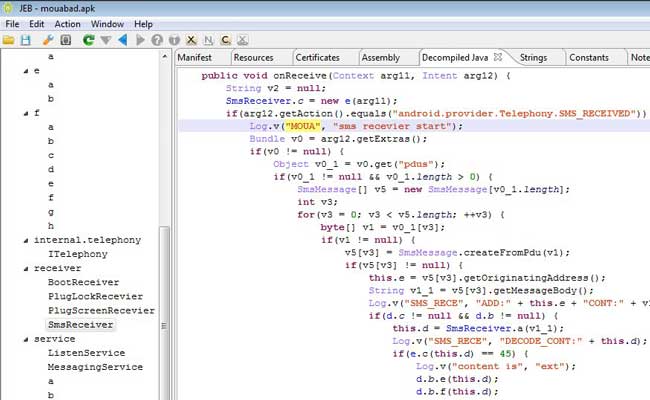

JEB

JEB es una plataforma modular de ingeniería inversa para profesionales. Su naturaleza extensible permite a los ingenieros inversos realizar el desmontaje, descompilación, depuración y análisis de código y archivos de documentos, manualmente o como parte de un análisis de tuberías. JEB llega con módulos especializados de análisis de estática y dinámica de aplicaciones Android. Pueden aprender todo sobre JEB en curso de ciberseguridad.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad