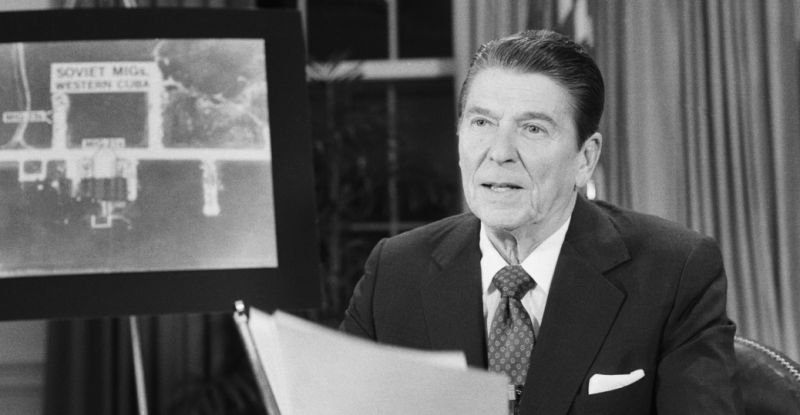

Primavera de 1983 en Camp David (Maryland). El 4 de junio por la noche el presidente Reagan está solo en la residencia, así que decide que es un buen momento para finalizar el día con una película. Reagan acaba viendo esa nocheWarGames (Juegos de Guerra). Días más tarde, aún impresionado por el recuerdo de la trama del film, realiza una pregunta a su equipo que cambiaría todo: ¿realmente podría suceder algo así en el mundo real?

Pocas películas del pasado y bajo el paraguas de la temática hacker son tan respetadas de forma unánime. Y no precisamente porque se ajuste a la realidad. Por pequeña que fuera la coherencia que podíamos encontrar en el guión en los 80 (sin Internet), con el paso de los años ha resultado imposible de mantener. Así que es muy posible que los que estemos más cerca de los 40 que de los 30 la veamos con esa nostalgia ochentera de muchas producciones, una película con la que además muchos descubrimos por primera vez el maravilloso mundo de los ordenadores, los hackers y lo que estaba por llegar, ese pre-internet antes del estallido mundial de la red.

Al mismo Ronald Reagan le impactó de tal forma que se modificaron muchos de los parámetros que se tenían en cuanto a la “seguridad”. Un hecho del que no se sabía nada hasta hace bien poco. ¿De verdad era para tanto?

Juegos de Guerra antes de la seguridad nacional

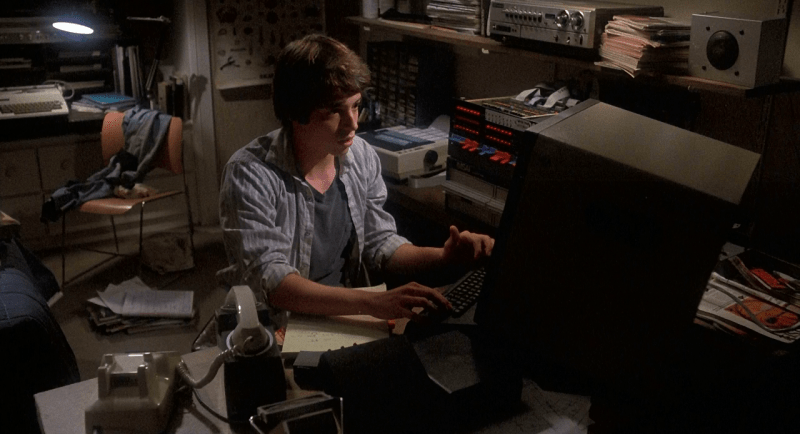

Se estrenaba en 1983 anunciada como una película con tintes de ciencia ficción, algo de thriller y posiblemente, y según como la veas, con toques de comedia. Dirigida por John Badham (el mismo de la no menos ¿mítica?Cortocircuito) bajo el guión de Lawrence Lasker y protagonizada por un jovencísimo Matthew Broderick, en una trama que está ambientada en los últimos años de la Guerra Fría con la historia de un joven hacker (en la película experto informático).

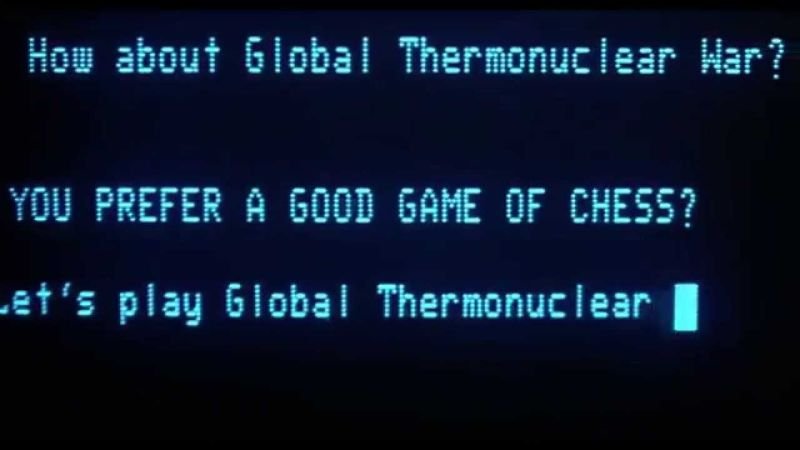

David es un experto informático capaz de saltarse los más avanzados sistemas de seguridad y de descifrar los más herméticos códigos secretos. Pero su juego se complica cuando involuntariamente conecta su ordenador al del Departamento de Defensa americano, encargado del sistema de defensa nuclear. Desencadena así una situación de peligro difícilmente controlable. Con la ayuda de su novia y de otro informático genial intentará, en una carrera contrarreloj, evitar la Tercera Guerra Mundial.

Tremenda sinopsis para una historia donde el personaje de Broderick era capaz, casi sin querer, de poner patas arriba a la bestia W.O.P.R. del NORAD, en el contexto de la película el ordenador más avanzado del planeta. No sólo eso, lo hacía a través de una conexión telefónica. Y quizá aún más importante, toda la fantasía que pudiera parecer en su estreno estaba refrendada por datos y hechos contratados por los guionistas. Ahí están los principios del hacking en Estados Unidos y la historia real de lo que ocurrió tras su estreno con el posterior visionado del presidente Reagan.

Juegos de Guerra y la seguridad nacional

Ese 4 de junio de 1983 mientras Reagan se disponía a ver una película para acabar el día, lo raro era pensar que un film de Hollywood pudiera modificar e influir en la política. La realidad es que las políticas de Washington acerca de los ataques cibernéticos, la vigilancia e incluso la posibilidad de una guerra cibernética se vio influida directamente por WarGames. Una historia que destapó el New York Times a través de entrevistas con miembros que formaban parte del gobierno esos días y de los propios documentos que se pueden encontrar en la Reagan Library.

Por lo visto Reagan se quedó francamente asustado con la hipótesis que planteaba la película. Pensó si un día era posible semejante escenario. Así fue como a su vuelta a la Casa Blanca el ex presidente se encontraba reunido con sus asesores de seguridad nacional junto a 16 miembros del Congreso, un encuentro, en el contexto de la Guerra Fría, donde iban a discutir sobre armamento nuclear y Rusia.

Aunque habían pasado varios días desde que vio Juegos de Guerra el hombre seguía dándole vueltas a la cabeza con semejante historia, así que en un momento dado de la reunión dejó de lado los asuntos “serios” y preguntó al equipo si alguno había visto el film. Nadie la había visto, por lo que pasó a describir la trama con detalle. Suponemos también, si retrocedemos solo unos meses en la historia, que muchos de los asistentes a ese momento estaban perplejos y con media sonrisa en la boca por cómo podría acabar esa conversación.

Y es que el 23 de marzo de ese mismo año Reagan se había pronunciado con el denominado Programa Star Wars. Nada más y nada menos que la Iniciativa de Defensa Estratégica, es decir, de la utilización de sistemas basados en tierra y en el espacio con el fin de defender Estados Unidos contra un ataque nuclear con armas balísticas estratégicas. Según decía el propio Reagan en su discurso:

Hago un llamamiento a la comunidad científica que nos ha proporcionado de armas nucleares y que hicieron de sus esfuerzos una buena causa para el bien de la humanidad y la paz mundial; para darnos los recursos necesarios para hacer ese tipo de armas nucleares impotentes y obsoletas.

Esto lo decía tras informarse de los avances del científico Peter L. Hagelstein, quién a su vez trabajó con un equipo llamado O Group a finales de los 70 y principios de los 80. ¿Qué habían logrado? Los científicos habían puesto la primera piedra con un enfoque inicial de la defensa estratégica basada en láseres de rayos X generados por explosiones nucleares. A Reagan esto le sonó a gloria bendita mientras que evidentemente a los medios les sonó surrealista. De ahí que los periódicos utilizaran con sorna a la iniciativa de Reagan como la iniciativa Star Wars.

Así podemos entender como, mientras Reagan comenzaba a relatar la trama deJuegos de Guerra, es posible que muchos de los asistentes no pudieran evitar pensar en la propuesta de escudos con armas láser para derribar los misiles soviéticos de hacía unas semanas.

Era una época donde los primeros ordenadores apenas habían llegado al mercado, tampoco existían proveedores de Internet. Sin embargo la directiva NSDD-145 ya advertía sobre estos equipos y su potencial peligro

Según explicaron los asistentes, tras terminar de contar la historia del film Reagan se vuelve al general John W. Vessey Jr. y le pregunta: ¿crees que algo así podría suceder realmente? ¿podría alguien irrumpir en nuestros equipos más sensibles? La respuesta de Vessey en ese momento fue que trataría ver la película y de investigar la verosimilitud de ese posible escenario.

Una semana después Vessey se presenta en la Casa Blanca con la respuesta. Tras ver la película y recabar información le dice a Reagan que la idea, en todo caso, no era descabellada. No sólo eso, la repuesta del general fue:

Señor presidente, el problema es mucho peor de lo que piensa.

De esta forma y tras la pregunta del presidente ante su equipo, comenzaron a elaborarse una serie de memos, protocolos y estudios que culminaron 15 meses más tarde con la firma de una directiva de seguridad nacional clasificada, la NSDD-145, bajo el título de National Policy on Telecommunications and Automated Information Systems Security.

Era una época donde los primeros ordenadores apenas habían llegado al mercado, tampoco existían proveedores de Internet. Sin embargo la directiva NSDD-145 ya advertía sobre estos equipos y su potencial peligro. De hecho las agencias gubernamentales y las compañías tecnológicas de la época ya habían comenzado a implementarlas en su día a día. La directiva formulada hablaba bajo términos como “altamente susceptibles a la interceptación”, “potencial arma extranjera extensible al hacking” o incluso como “elemento para grupos terroristas y criminales”. Todos términos tipificados con los que se alertaba de la llegada de los “equipos” (ordenadores) y el peligro que acarrearía.

No me digan que no parece profético. La razón no es que el propio general Vessey fuera un experto para ofrecer al presidente semejante base para el futuro en tan poco tiempo. Tras la burocracia había un pequeño grupo de científicos y expertos informáticos que habían estado trabajando durante años preocupados por la amenaza que potencialmente se acercaba en el futuro.

Lo curioso de toda esta historia, como veremos a continuación, es cómo acabaron conectándose (aún más) la realidad con la ficción (WarGames).

De ARPAnet a WarGames

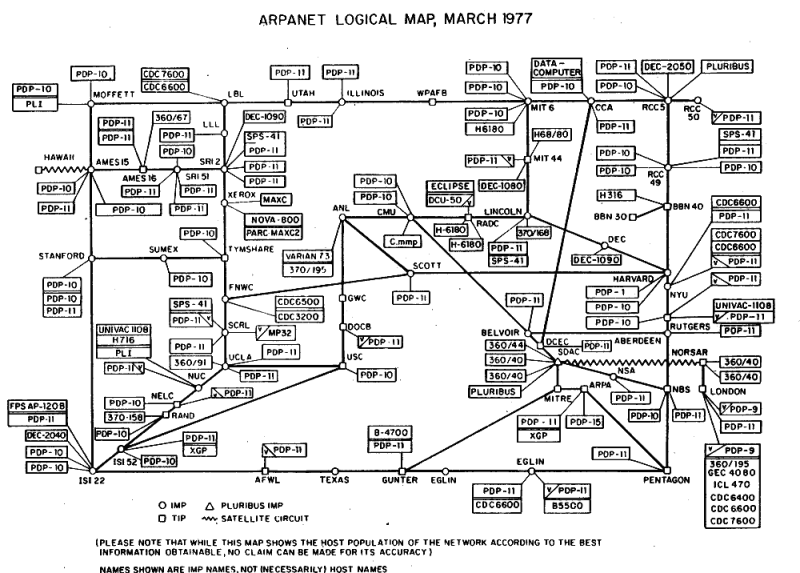

En 1960 el Departamento de Defensa de Estados Unidos había creado el programa ARPAnet, precursor de Internet y oficialmente un sistema que funcionó como medio de comunicación entre las diferentes instituciones académicas y estatales. Extraoficialmente una red por la que Pentágono y contratistas podían compartir datos e investigaciones en la misma red.

El primer nodo fue creado en la Universidad de California en Los Ángeles (la primera piedra de la actual Internet), pero justo antes del lanzamiento del programa, en abril de 1967, un hombre, un adelantado a su tiempo, dejó unas pinceladas de lo que estaba por llegar. Se trataba del ingeniero Willis Ware, quién escribió un artículo bajo el título de Security and Privacy in Computer Systems.

Ware era lo más parecido a un hacker en términos de conocimiento. Un pionero de la informática desde los años 40 que había dirigido el departamento de informática de RAND Corporation, un laboratorio de ideas desde 1948 (principalmente con fines militares) que a lo largo de la historia se ha prestado a todo tipo de teorías de conspiración, en cualquier caso un think tank donde abundaban expertos en el campo como el mismo Ware.

Ware les dijo a los guionistas que el único equipo que es completamente seguro es aquel que no se puede utilizar

Volviendo a su artículo, Willis Ware escribe sobre ARPAnet, alabando sus objetivos, pero sobre todo explicando de los riesgos que acarreará lo que el mismo denominó como redes “on-line”. Esto puede parecer baladí, pero el tipo acababa de descifrar y definir el “gen” de la red actual. Esta fue parte de su profética exposición:

Mientras los equipos se encontraban en cámaras aisladas, la seguridad no era un problema. Pero una vez que varios usuarios puedan acceder a los datos desde lugares no protegidos, cualquier persona con ciertas habilidades podría introducirse en la red y, una vez dentro, vagar a su voluntad, incluyendo el robo de archivos clasificados y secretos.

¿Qué ocurrió? Como nos ha demostrado la historia con casos similares, a Ware no le hizo caso nadie y sus advertencias fueron desatendidas durante las siguientes décadas.

Así llegamos a comienzos de 1980. Una mañana se reúnen los guionistas Walter Parkes y Lawrence Lasker, ambos antiguos compañeros en Yale, para la elaboración de un guión sobre una película que iba a tratar de la Guerra Fría, elhacking y la seguridad nacional.

Sí, estaban escribiendo WarGames, y en ese momento se acuerdan de un amigo experto en informática que les había hablado de un sistema de hacking, eldemon-dialing, una técnica de los 80 que consistía en hacer llamadas a una serie de números de teléfono automáticamente con el fin de encontrar módems conectados y permitiendo la conexión con algún otro ordenador. De esta forma el software registraría el número y el hacker podría “entrar” más tarde. Una práctica de la scene que duraría hasta principios de los 90, normalmente con el programa ToneLoc para MS-DOS. Hoy obviamente está en desuso con la llegada de Internet, pero en ese momento y para ambos guionistas la técnica les resultó más que inspiradora.

Dicho y hecho. De ahí surgió el war dialing de Juegos de Guerra con el que David rompe NORAD. Aún así y en busca del mayor realismo posible, los guionistas se preguntan si esta técnica se podría aplicar a los militares, quienes presumiblemente dejarían fuera de las líneas telefónicas públicas a sus equipos.

Casualidad, Lasker había vivido en Santa Mónica, muy cerca de donde se encontraba RAND Corporation. Así que recordando lo que allí hacían decide llamar para ver si alguien les ofrece una pista útil sobre la posibilidad real o no de incluir la técnica en la trama. Y claro, finalmente contactan con el mismísimo Willis Ware, quién les invita a una reunión en sus oficinas.

Nadie mejor que Ware para documentarse. Y es que el hombre que había advertido en el pasado del peligro y vulnerabilidad de las redes de ordenadores, también había ayudado a diseñar el software para los equipos del NORAD real, la organización que provee de defensa y control aéreo a toda Norteamérica.

En cualquier caso Ware les ofrece la pista perfecta. El experto apuntó que el equipo dentro de NORAD tenía que estar cerrado por cuestiones obvias, pero había una posibilidad de entrar. Y es que les dijo que cabe la posibilidad de que algunos oficiales tuvieran que trabajar desde su casa un fin de semana, por lo que dejarían un puerto abierto. En ese caso alguien podría entrar si marcaba el número correcto.

El hombre acabó la reunión alentando a los escritores por continuar el proyecto con una frase que recordaba a su artículo de los 60, les dijo que el único equipo que es completamente seguro es aquel que no se puede utilizar. Es curioso, porque el escenario final de Juegos de Guerra, con la curiosidad de Reagan mediante que condujo a la primera política nacional sobre la vulnerabilidad de los equipos, al final acaba conectando con la primera persona que advirtió sobre esa vulnerabilidad.

De esta forma fue como Juegos de Guerra llevó las preocupaciones de Willis Ware al terreno político. Lo que ocurrió a partir de entonces nos resulta más familiar. ¿Qué hizo Reagan? Puso a la NSA al cargo de la seguridad de todos los servidores y redes informáticas de la nación. La agencia que había nacido en 1952 para interceptar comunicaciones extranjeras “metía mano” por primera vez en su propia nación. Desde entonces y hasta hoy lo que tenemos es la misma lucha entre los que defienden la seguridad por encima de la privacidad de los usuarios en la red.

Fuente:https://es.gizmodo.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad