Durante la mañana del día 5 de abril de 2016, varias emisoras de radio americanas ofrecieron una emisión bastante inusual. Durante 90 minutos, los presentadores discutieron sobre la subcultura del furry fandom: el interés por personajes animales antropomórficos de conocidos dibujos animados, cómics y ciencia ficción. Los empleados de la emisora no buscaban sorprender a sus oyentes, sino que el equipo de la emisora había sido hackeado.

En un lapso de hora y media, los habitantes de las ciudades de Colorado y Texas se habían familiarizado con Paradox Wolf, Fayroe y sus amigos. Estos sobrenombres pertenecen a los autores de FurCast, una transmisión vía Internet creada por dos chicos y una chica de Nueva York. Su canal nunca tuvo la intención de ser escuchado por todo el público, pero esto a los hackers no les importó.

¿Cómo sucedió esto?

Al menos uno de los programas de la emisora fue enviado a través de Internet desde Denver a cuatro transmisores remotos. De estos, uno estaba localizado en la ciudad de Breckenridge, Colorado. Este, el transmisor K258AS, había sido hackeado. El hacker reemplazó el programa original por el Episodio 224 de Furcast. Los ingenieros de difusión no pudieron recuperar el control de los transmisores de forma remota, por lo que tuvieron que viajar desde Denver hasta el lugar de la transmisión remota y reprogramar el sistema de forma manual.

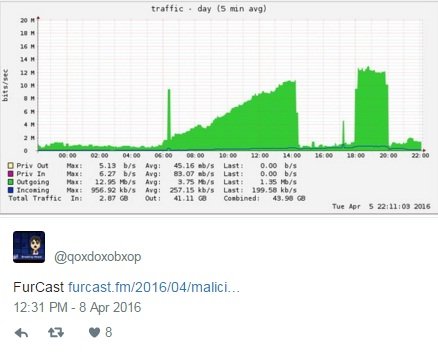

Durante el hackeo, los creadores de FurCast detectaron un incremento en las conexiones a su archivo de podcast. Esto duró varias horas y se apagó cuando el equipo descubrió el problema enKIFT-FM (Colorado) y KXAX (Texas), desactivando temporalmente el acceso a la base de datos. La mayoría de las conexiones realizadas tenían el agente de usuario “Streaming Client de Barix”.

Barix es una conocida fábrica de hardware de transmisores de audio y estos dispositivos fueron utilizados para hackear las emisoras de radio.

ArsTechnica informó que los hackers habían estado acumulando contraseñas durante bastante tiempo. Los traductores de Barix soportan hasta 24 combinaciones de símbolos, “pero al menos en dos casos, lograron hackear 6 contraseñas”.

Algunos de esos transmisores también eran visibles en Shodan, un motor de búsqueda a través del Internet de las cosas que permite a la gente encontrar dispositivos conectados.

El equipo de FurCast bloqueó las direcciones IP utilizadas para hackear los transmisores de Barix y volvieron a lanzarlos archivos online para el deleite de su audiencia. Actualmente, el equipo de FurCast está trabajando junto con las fuerzas de seguridad para investigar este incidente.

Aunque solo algunas pequeñas emisorasde radio emitieron el podcast, el incidente se convirtió en un gran escándalo. Tan solo la estación de KIFT-FM recibió cientos de llamadas e e-mails de oyentes alarmados exigiendo que no volvieran a permitir lo sucedido.

Dan Cowen, Director de programación de KIFT, describió la reacción de los empleados de la radio de la siguiente forma: “Por más horrorizados que estuviesen nuestros oyentes, creedme, nosotros lo estábamos aún más”. Fue como un accidente a cámara lenta y, si hay algo que realmente valoramos es a la familia, despertarlos de esta forma es… bastante espeluznante”.

Aunque la BBC, ArsTechnica y algunos canales de televisión se echaron unas risas al tratar este episodio, en realidad fue un grave incidente. En casos similares a este, algunas emisoras han llegado a perder sus licencias.

El 11 de febrero de 2013, un criminal hackeó los dispositivos del Sistema de Alertas de Emergencia (EAS) pertenecientes a cuatro emisoras de televisión americanas. Estos dispositivos estaban diseñados para alertar al público en emergencias meteorológicas locales, como tornados e inundaciones. El criminal utilizó el sistema de alertas de emergencia para decirle al mundo que los zombies se estaban levantando de sus tumbas e invadiendo los distritos urbanos (una clara referencia a la serie The Walking Dead). La Comisión Federal de Comunicaciones descubrió que las emisoras eran las responsables de la intrusión, ya que no habían protegido sus dispositivos apropiadamente frente al acceso remoto no autorizado.

En 1987, las emisoras de televisión de Chicago también sufrieron acciones maliciosas, pero se descubrió que no habían sido responsables, ya que en realidad no había habido ningún hackeo: el culpable simplemente generó una señal más potente dentro de la misma frecuencia

Cómo los hackers transmitieron en la radio el podcast sobre el#FurryFandom, estropeando la mañana a cientos de familias americanas

Las emisoras de radio afectadas son responsables del incidente de FurCast. Tenían que haber utilizado contraseñas fuertes y proteger sus dispositivos con la ayuda de firewalls. La decisión sobre la responsabilidad de este incidente dependerá de la Comisión Federal de Comunicaciones.

En nuestro caso, este incidente nos recuerda una vez más el peligro de los dispositivos conectados y por qué no debes dejar la contraseña que trae por defecto tu nueva cámara IP.

Fuente:https://blog.kaspersky.es

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad