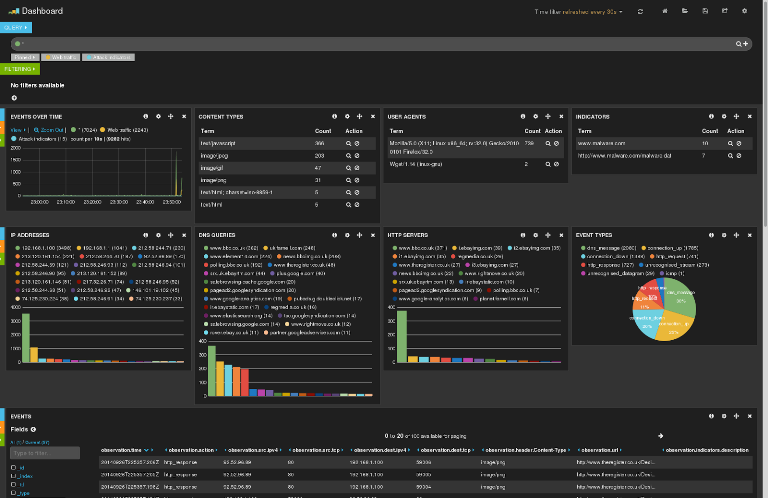

Cyberprobe es una arquitectura de software distribuido para la monitorización de redes contra ciberataques. Se puede integrar con el IDS Snort, de manera que los datos capturados de un ataque, se contrasta la dirección IP con los datos recogidos por Snort.

El proyecto Cyberprobe es un código abierto distribuido arquitectura para la monitorización en tiempo real de las redes de contra ataque. El software consta de dos componentes:

- Cyberprobe, una sonda que recoge los paquetes de datos y lo reenvía a través de una red en protocolos de transmisión estándar.

- Cybermon, un monitor que recibe los paquetes de streaming, decodifica los protocolos e interpreta la información.

Estos componentes se pueden utilizar juntos o por separado. Para una configuración sencilla, se pueden ejecutar en el mismo host, para los entornos más complejos una serie de sondas puede alimentar a un solo monitor.

La sonda, cyberprobe tiene las siguientes características:

- Puede recoger los paquetes de una interfaz y remitirlos a una lista de direcciones IP configurable.

- Permite configurarse para recibir alertas de Snort. En esta configuración, cuando se recibe una alerta de Snort, la dirección IP de origen asociado con la alerta está dirigida de forma dinámica por un período de tiempo. En esta configuración, el sistema recogerá datos de cualquier host de la red que desencadena una regla de Snort y por lo tanto se identifica como un potencial atacante.

- La sonda puede opcionalmente ejecutar una interfaz de gestión que permite la interrogación remota del estado y la alteración de la configuración. Esto permite que la alteración dinámica del mapa focalización y la integración con otros sistemas.

- La sonda se puede configurar para entregar datos en dos protocolos de transmisión estándar.

La herramienta de seguimiento, cybermon tiene las siguientes características:

- Recoge los paquetes entregados en los protocolos de streaming.

- Decodifica protocolos y plantea eventos en tiempo real.

- El usuario define mediante configuración cómo se maneja la información decodificada. Mediante un lenguaje de configuración sencilla (LUA) y con configuraciones de ejemplo que se proporcionan para controlar: los volúmenes de datos, hexdumps de datos de visualización y exportar los datos en archivos.

- Técnicas de falsificación de paquetes, que permiten restablecer conexiones TCP y falsificar respuestas DNS. Con el fin de luchar contra los ataques a la red.

- Soporta los protocolos IP, TCP, UDP, ICMP, HTTP y DNS.

El código de esta herramienta está destinado para la plataforma Linux, aunque es lo suficientemente genérico como para ser aplicable a otras plataformas.

Fuente:https://www.gurudelainformatica.es/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad