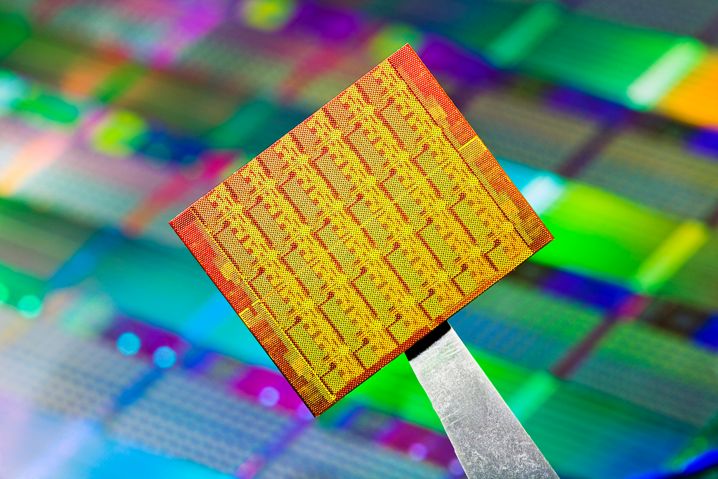

El día de ayer se dio a conocer un presunto fallo de diseño en los procesadores de Intel cuya reparación podría terminar en la pérdida de rendimiento en los sistemas operativos, ya que tiene que ser ese último componente el actualizado para así acabar con las vulnerabilidades abiertas.

Intel tiene embargados los detalles del fallo de seguridad, por lo que lo único que había publicado hasta ahora era lo descubierto y realizado por los investigadores que crearon una técnica que permitía saltarse ASLR, un mecanismo de protección incluido en los sistemas operativos basado en la aleatorización de ubicaciones de la memoria RAM.

Horas después de llegar la tormenta, el conocido gigante del chip ha decidido publicar cierta información para posiblemente no aumentar la sensación de alarma entre usuarios y empresas. Intel ha negado que el problema se trate de un error o fallo en el diseño de sus procesadores y que los productos de la competencia, en clara referencia a ARM y AMD, también están afectados. Por ello, no ha dudado en calificar como “inexacto” el artículo publicado en The Register sobre el tema.

Intel insiste en decir que no se trata de un fallo de diseño en sus procesadores, diciendo que “los análisis realizados hasta la fecha con procesadores de otros proveedores y sistemas operativos diferentes muestran que son susceptibles a estos exploits”. También ha comentado que está trabajando con otras empresas, entre ellas AMD, ARM Holdings y los desarrolladores de varios sistemas operativos “para desarrollar un enfoque global de la industria que resuelva este problema rápidamente y de forma constructiva.”

Sin embargo, la seguridad no es el único punto que preocupa, ya que además muchos aseguraron que la reparación podría conllevar una pérdida de rendimiento de hasta el 30%. Aquí Intel ha insistido en decir que lo que tendrá mayor impacto sobre la CPU será la carga de trabajo y que los parches a aplicar no tendrán en realidad un impacto significativo en el rendimiento y que, en caso de haberlo, se podría mitigar con el paso del tiempo. Aun así los detalles completos sobre el fallo de seguridad siguen embargados, por lo que la información que tenemos podría seguir siendo imprecisa.

Microsoft ya ha publicado la actualización para las versiones soportadas de Windows

Windows es el sistema operativo de referencia en el escritorio, por lo que la pronta llegada de una actualización para las distintas versiones de ese sistema operativo es un asunto de gran importancia, sobre todo porque, al quedar la protección ofrecida por ASLR neutralizada, los hackers y desarrolladores de malware pueden ahorrarse ciertos pasos a la hora de realizar ciertos tipos de ataques, sobre todo aquellos que se apoyan en una segunda vulnerabilidad de filtración de memoria.

Los parches publicados por Microsoft están disponibles para Windows 7, Windows 8 y Windows 10, sin embargo, la forma en que tiene que ser aplicado varía según la versión. Los usuarios del último sistema pueden estar tranquilos porque la actualización para corregir este problema de seguridad les llegará de forma automática, pero los que usan versiones anteriores tienen descargar la actualización manualmente desde la configuración del sistema operativo.

Según informan en The Verge, se ha detectado una merma en el rendimiento de los sistemas parcheados, aunque aparentemente sin cumplir los peores pronósticos que se publicaron en un principio. Al parecer en los ordenadores con Intel Skylake y posteriores la merma no es significativa, pero en generaciones anteriores los usuarios sí notarán un impacto mucho mayor debido a las actualizaciones de firmware y software.

Debido a que, obviamente, las versiones más antiguas de Windows son generalmente utilizadas en ordenadores más antiguos, esa podría ser la razón de por qué Microsoft ha optado por hacer la actualización totalmente voluntaria en Windows 7 y 8.

Google se curó en salud el año pasado

El gigante de Mountain View es el desarrollador del otro gran sistema operativo en la informática de consumo: Android. Google explica que su equipo Project Zero, dedicado a investigar la seguridad de productos propios y ajenos, identificó el problema de seguridad el año pasado causado por “ejecución especulativa”.

Google ha detectado que el fallo de seguridad puede ser ejecutado sobre algunos modelos de CPU ARM, por lo que su pronta identificación ha permitido la compañía reaccionar con mucha anticipación. Esto quiere decir que desde hace tiempo está trabajando en soluciones para Chrome OS, Google Chrome, Google Apps y Google Cloud Platform además del ya mencionado Android, mientras que Chromecast y Google Home aparentemente no se han visto afectados.

El gigante de Mountain View ha comentado en su blog que las CPU de Intel, ARM y AMD pueden verse afectadas por alguna de las tres vulnerabilidades que permiten saltarse ASLR, además que cada una de esas vulnerabiliades requiere de una solución única, por lo que el problema termina siendo más complejo de solucionar de lo que posiblemente lo fuese en apariencia.

AMD sigue insistiendo en su mayor seguridad

En un principio AMD negó que sus productos estuvieran afectados, sin embargo, tras la publicación de ciertos detalles por parte de Intel, ha reconocido que su equipo de investigación en seguridad ha descubierto tres variantes de ataques causadas por la “ejecución especulativa”.

Sin embargo, la compañía de Sunnyvale insiste en decir que sus procesadores no están afectados por ninguna de las variantes debido a ciertas diferencias en su arquitectura, por lo que creen que “el riesgo para los procesadores AMD en estos momentos es cercano a cero”. Veremos si lo dicho por AMD es cierto o no.

Arm reconoce que ciertos modelos están afectados

Arm Holdings ha reconocido que algunos procesadores Cortex-A son vulnerables ante algunas de las vulnerabilidades contra el fallo hallado en los procesadores. La compañía británica ha declarado estar trabajando con AMD e Intel para resolver los problemas.

Arm Holdings comenta que “este método requiere que el malware esté en ejecución localmente y podría dar como resultado el acceso a datos de la memoria con privilegios”. Por otro lado, dice que los procesadores Cortex-M, los cuales son de baja potencia y están diseñados sobre todo con el IoT en mente, no se han visto afectados.

La compañía está trabajando con sus socios para que los parches se apliquen en los dispositivos afectados.

Amazon EC2 ya está protegidos

Como ya dijimos anteriormente, los entornos de virtualización no están a salvo del problema de seguridad que permite saltarse ASLR, por lo que las plataformas en la nube se vieron obligadas a reaccionar, primero avisando a sus clientes y luego poniéndose manos a la obra para solucionar el problema.

La compañía tras el bazar virtual más conocido del mundo ya ha dicho que EC2 está protegido casi en su totalidad y que solo queda un pequeño porcentaje vulnerable que también será corregido en las siguientes horas.

Apple no hace declaraciones ni comunicados

Apple no ha sido una compañía que tradicionalmente haya hecho de la transparencia una de sus virtudes, sobre todo cuando se ha tratado de problemas de seguridad.

El gigante de Cupertino no ha hecho declaraciones sobre este asunto, pero según cuentan en ArsTechnica, la compañía ya ha publicado parches para corregir el problema. A pesar de que los focos no han estado mucho tiempo sobre Apple por este asunto, el hecho de que los ordenadores Mac utilicen procesadores Intel hacía casi imposible que macOS pudiese salir airoso.

Red Hat no descarta una disminución en el rendimiento

Red Hat es la principal compañía de las que tienen a Linux como pilar central de su negocio, por lo que tiene un papel muy importante en el desarrollo y soporte del kernel Open Source.

Red Hat comenta que las CPU Intel, AMD, POWER 8, POWER 9, IBM System z y ARM están afectadas por los problemas de seguridad descubiertos, así que estamos hablando de algo que afecta no solo a Intel, sino posiblemente a la forma en que ha sido diseñado los procesadores a lo largo de tiempo.

La compañía que ha reconocido que muchos de sus productos se han visto afectados, abarcando RHEL 5, 6 y 7; RHEL para Real Time, Aplicaciones SAP HANA y Soluciones SAP; Red Hat Enterprise MRG 2; Red Hat OpenShift series 2 y 3; Red Hat Virtualizacion 3.6 y 4.1; y Red Hat OpenStack Platform 6, 7, 8, 9, 10, 11, y 12

Fuente:https://www.muyseguridad.net/2018/01/04/reacciones-gigantes-computacion-spectre-meltdown/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad