Se ha descubierto una nueva vulnerabilidad en las redes inalámbricas Wi-Fi 802.11n que no tienen habilitado cifrado WPA o WPA2, es decir, todas aquellas redes Wi-Fi que utilicen el estándar 802.11n y estén abiertas, podrían estar afectadas. Este fallo tiene consecuencias graves como por ejemplo la desautenticación de clientes, ARP Spoofing o saltarse las reglas de un firewall.

Este fallo de seguridad encontrado es debido a que el estándar 802.11n especifica un nuevo tipo de trama MAC llamada MPDU. Este tipo de trama permite la agregación de tramas cuando se transmiten una gran cantidad de ellas. La finalidad es la de disminuir el tamaño de las cabeceras, por lo que nos permitiría conseguir más velocidad efectiva en las redes inalámbricas.

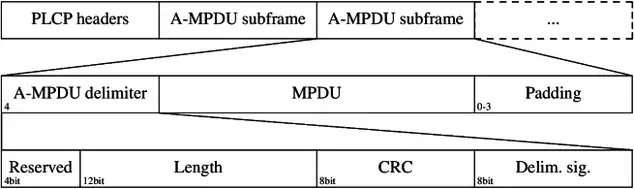

En esencia, lo que se hace es agregar múltiples MPDU en una simple trama PHY de esta forma:

Como se puede ver, cada subtrama se antepone con un delimitador de fin de trama para especificar tanto el inicio como el final de la propia trama. Cuando el receptor recibe la trama, se encargará de eliminar estos delimitadores y desagregar cada una de las tramas para posteriormente procesar los datos.

¿En qué consiste la vulnerabilidad?

El algoritmo de desagregación en el estándar tiene un fallo de seguridad porque los delimitadores de la MPDU son transmitidos junto a la carga útil. Esto permitiría a un atacante crear sus propias subtramas dentro de protocolos de capa superior como HTTP, FTP y otros, es decir, se podría incorporar una trama MAC maliciosa por ejemplo en una foto que nos descargamos vía web.

Consecuencias de este fallo

Las consecuencias de este fallo es que con una trama MAC maliciosa que se descargue en un equipo, se podría realizar una desautenticación del cliente, inyectar tramas maliciosas para que la tarjeta Wi-Fi interprete que hay otros SSID, permitir un escaneo de puertos, hacer un bypass a los cortafuegos e incluso un ARP spoofing.

Este ataque se podría realizar de manera remota sin necesidad de estar en la misma red inalámbrica, únicamente con alojar una foto específicamente modificada en una página web.

Recomendaciones para mitigar este fallo de seguridad

Actualmente la mayoría de tarjetas Wi-Fi modernas permiten la agregación de MPDU para mejorar la transferencia de datos, si queremos que este fallo no nos afecte deberemos deshabilitar la funcionalidad en los clientes y a ser posible también en los routers inalámbricos y puntos de acceso Wi-Fi. De esta forma deberemos deshabilitar A-MPDU en los equipos.

Otras recomendaciones es la utilización de WPA2-AES ya que en este caso las tramas no son enviadas en texto plano y un atacante no podría determinar donde se encuentra la carga útil.

Prueba de Concepto ya disponible

aggr-inject es la prueba de concepto que explota esta vulnerabilidad, os recomendamos acceder a la página de GitHub oficial donde el investigador de seguridad expone toda la información sobre este fallo. Asimismo os recomendamos la lectura de su paper donde encontraréis toda la información, también podéis ver la presentación PDF que presentó en la conferencia de seguridad ACM WiSec 2015.

Fuente:https://www.redeszone.net/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad