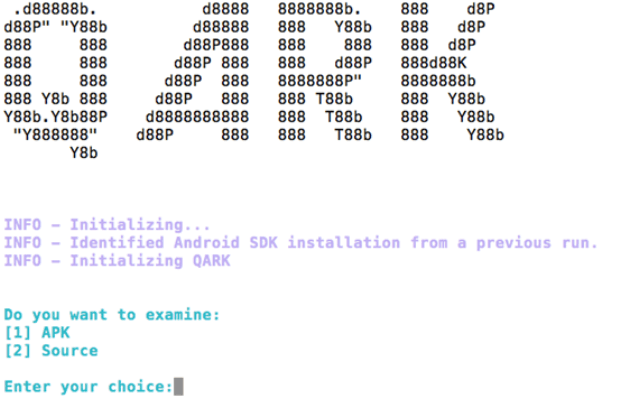

QARK (Quick Android Review Kit) es una herramienta que está diseñada para buscar varias vulnerabilidades de seguridad relacionadas con el funcionamiento de aplicaciones de Android, ya sea en código fuente o en archivos empaquetados en APKs. Con la particularidad de que esta herramienta también es capaz de crear APKs desplegables como prueba de concepto o comandos ADB, capaces de explotar muchas de las vulnerabilidades que encuentran en Android. No es necesario tener privilegios de root el dispositivo de prueba, ya que esta herramienta se centra en vulnerabilidades que pueden ser explotadas bajo condiciones de un usuario común.

QARK es una herramienta fácil de usar, capaz de encontrar vulnerabilidades de seguridad comunes en las aplicaciones de Android. A diferencia de los productos comerciales, es 100% libre bajo las condiciones de la licencia Apache versión 2.0. QARK también ofrece información educativa que permite a los que están dando sus primeros pasos en el análisis de seguridad en Android localizar explicaciones precisas y en profundidad de las vulnerabilidades. QARK automatiza el uso de decompiladores múltiples, aprovechando sus salidas combinadas, para producir resultados mas precisos, al decompilar APKs. Por último, la mayor ventaja que tiene QARK sobre las herramientas tradicionales, es que no sólo apuntan a posibles vulnerabilidades, si no, que puede producir comandos ADB, o incluso APKs totalmente funcionales, que convierten las hipotéticas vulnerabilidades en explotaciones operativas “POC”.

Los tipos de vulnerabilidades de seguridad que esta herramienta intenta encontrar son:

- Componentes exportados de forma inadvertida.

- Componentes exportados protegidos incorrectamente.

- Intentos que son vulnerables a la interpretación o escucha indebida.

- Validación incorrecta del certificado x.509.

- Creación de archivos legibles con permisos de lectura, escritura y ejecución, para todos.

- Actividades que pueden producir fugas de datos..

- El uso de mensajes “Sticky Intents”.

- Uso de teclas privadas incrustadas en el codigo fuente.

- Uso de criptografía débil o inadecuado.

- Configuraciones de navegadores web potencialmente explotables.

- Actividades de preferencia exportables.

- Tapjacking.

- Aplicaciones que permiten copias de seguridad.

- Aplicaciones que son depurables.

- Aplicaciones compatibles con versiones de API caducadas, con vulnerabilidades conocidas.

Fuente:https://www.gurudelainformatica.es

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad