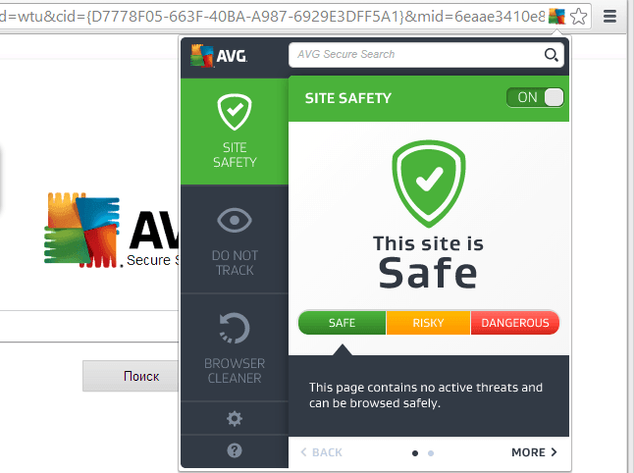

Hoy en día, la mayor parte de las suites de seguridad, además de proteger nuestro ordenador, también se encargan de proteger nuestro navegador web mediante la instalación de extensiones y complementos que nos aseguren una navegación segura. Aunque esto no suele suponer ningún problema, es posible que, si se encuentra un fallo de seguridad en uno de estos complementos, nuestra privacidad pueda verse comprometida, y así es como le ha ocurrido a AVG.

Un investigador de seguridad de Google Project Zero identificó una vulnerabilidad bastante grave en el complemento AVG Web TuneUp que se instalaba, a la fuerza, en el navegador Google Chrome de todos aquellos usuarios que instalaran en sus sistemas el antivirus. Este fallo de seguridad en el complemento podía permitir a usuarios malintencionados o piratas informáticos obtener el historial completo de navegación del usuario, las cookies, realizar un rastreo de actividad y otras acciones que comprometen la privacidad de los usuarios. Esta extensión está instalada en más de 9 millones de navegadores en todo el mundo, por lo que el alcance de la vulnerabilidad es digno de considerar.

Vulnerabilidades XSS y tráfico HTTPS deshabilitado gracias a AVG Web TuneUp

Cuando los usuarios instalaban el antivirus gratuito AVG, automáticamente se instalaba en su navegador la extensión AVG Web TuneUp que, además de “proteger”, optimizaba y limpiaba el mismo de archivos basura para mejorar el rendimiento del sistema. Sin embargo, sin que la compañía fuera consciente de ello estaba abriendo una vulnerabilidad del tipo XSS (cross-site scripting) a todos los usuarios.

Además, esta extensión deshabilitaba automáticamente, y sin que el usuario fuera consciente de ello, todas las conexiones HTTPS y SSL, pudiendo comprometer así la información que, en teoría, debería permanecer cifrada.

Los atacantes que intentaran aprovecharse de estas vulnerabilidades podrían acceder fácilmente a la información almacenada en el ordenador sobre otros sitios web, por ejemplo, correos electrónicos, tiendas o plataformas de banca online, entre otros. Lo único que debían hacer los piratas informáticos es convencer a los usuarios para acceder a una web maliciosa, nada más.

Durante el análisis de las vulnerabilidades, los expertos de seguridad de Project Zero pudieron descubrir que las responsables de las vulnerabilidades eran varias APIs de JavaScript copiadas por la extensión, las cuales estaban mal programadas y utilizaban técnicas muy pobres, lo que finalmente dio lugar a la brecha.

La nueva versión 4.2.5.169 de AVG Web TuneUp ya soluciona este problema y permite recuperar la privacidad a los usuarios. Google, por su parte, ha bloqueado la técnica utilizada por la empresa de seguridad para instalar extensiones en su navegador de forma automática, obligando a los usuarios que quieran hacerlo a pasar por la Chrome Store para instalarla manualmente en el navegador. Además, los responsables de la Chrome Web Store están investigando a AVG por una posible violación de los términos de uso de su tienda de aplicaciones.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad