Los sistemas operativos de Apple están basados en Linux. Esto supone que muchas de las características de este sistema operativo (por ejemplo, el superusuario “root”) están presentes en él. Root es un usuario con permisos globales en el sistema operativo el cual puede realizar cualquier modificación en todo el sistema, incluso en los propios ficheros del mismo, lo que abre la puerta a ataques informáticos en los que un atacante toma los permisos de “root” para tener acceso total a todo el sistema operativo y poder realizar modificaciones a su elección.

Con el fin de mejorar la seguridad de sus sistemas operativos y, de paso, intentar acabar con el pirateo, o “Jailbreak“, de sus sistemas, Apple desarrolló SIP (System Integrity Protection), una capa de seguridad también conocida como rootless mediante la cual se impide que cualquier proceso, archivo o carpeta del propio sistema operativo pueda ser modificado por otros procesos, incluso aunque estos se ejecuten como “root”.

Recientemente, investigadores de seguridad descubrieron una vulnerabilidad, registrada como CVE-2016-1757, que, al explotarla, un usuario es capaz de evadir la capa rootless y poder tomar el control de dichos procesos. Esta vulnerabilidad, que afecta por igual a Mac OS X y a iOS, es muy sencilla de explotar ya que puede hacerse incluso desde el propio navegador, engañando al usuario para que acceda a una determinada página web que, tras evadir esta medida de seguridad, podría ejecutar código libremente.

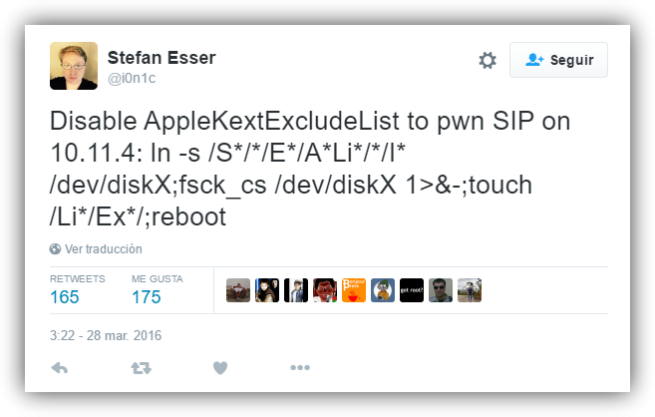

Hace dos semanas, Apple ha liberado las nuevas versiones de sus sistemas operativos: Mac OS X 10.11.4 y iOS 9.3.1, sin embargo, aunque una de las correcciones más importantes estaba relacionada con una vulnerabilidad bastante seria de la capa de protección de sus sistemas operativos, esta parece que no ha sido correctamente solucionada, y es posible seguir evadiendo la capa de seguridad utilizando un exploit que incluso cabe en un tweet, tal como ha demostrado Stefan Esser.

Mientras Apple soluciona el fallo de su capa rootless ¿Cómo podemos protegernos de esta vulnerabilidad?

Apple sigue trabajando en solucionar esta vulnerabilidad en sus sistemas operativos para que su capa “rootless” sea segura y cumpla con su cometido, sin embargo, por el momento cualquiera que implemente el exploit en una aplicación o un script que se procese en el sistema puede desactivarla para tomar el control casi total del equipo.

Es difícil protegernos de este fallo de seguridad ya que, como hemos explicado, es muy sencillo de explotar. Sin embargo, si evitamos descargar y ejecutar aplicaciones de terceros que no sean de confianza ni visitamos páginas webs extrañas o sospechosas las probabilidades de que un pirata informático consiga permisos de root en nuestro sistema Mac OS X o iOS son bastante reducidas.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad