Hay muchas razones para ocultar datos, pero más importante es evitar que personas no autorizadas puedan tomar conciencia de la existencia de un mensaje. En el mundo de los negocios, ocultación de datos de audio se puede utilizar para ocultar una fórmula química secreta o planes para un nuevo invento. Ocultación de datos de audio se puede utilizar también por las gentes normales para ocultar información que alguien quiere mantener en privado. Los terroristas también usan técnicas de ocultación de datos de audio para mantener sus comunicaciones en secreto y coordinar ataques. Cualquier persona puede mandar mensajes ocultos en fotos o mensajes de WhatsApp o facebook y twitter. En este artículo vamos a hablar sobre ocultación de datos la ayuda de expertos de soluciones de seguridad informática.

La ciencia de ocultar información secreta en un archivo portador tal que sólo el emisor y el receptor pueden detectar la existencia de la información secreta se llama la esteganografía. Confidencial información se codifica de tal manera que la existencia de la información se oculta. El objetivo principal de la esteganografía es comunicar de forma segura en una forma completamente indetectable y para evitar llamar la sospecha a la transmisión de un conjunto de datos ocultos. No sólo se evita que otros conocen la información oculta, sino que también evita que otros piensen que incluso existe la información. Si un método de esteganografía causa que alguien se sospeche que hay información secreta en un medio portador, entonces, el método ha fallado. El modelo básico de la esteganografía de audio consiste de carrier (archivo de audio), Mensaje y contraseña. Carrier también se conoce como un archivo portador, que oculta la información secreta. Mensaje puede ser texto plano, imagen, audio o cualquier tipo de archivo. Contraseña se conoce como una clave stego, que asegura que sólo el destinatario que conozca la clave de decodificación correspondiente será capaz de extraer el mensaje de un archivo portador. El archivo portador con la información secreta que se conoce como un archivo stego.

El proceso de ocultación de información consiste en seguir dos pasos

- Identificación de bits redundantes en un archivo portador. Bits redundantes son los bits que pueden ser modificados sin corromper la calidad o la destrucción de la integridad del archivo portador.

- Para incrustar la información secreta en el archivo portador, los bits redundantes en el archivo portador se sustituye por los bits de la información secreta.

MÉTODOS DE ESTEGANOGRAFÍA DE AUDIO

Mike Stevens, experto de formación de seguridad informática explica que hay muchas técnicas para ocultar información o mensajes de audio de una manera tal que las modificaciones introducidas en el archivo de audio son perceptivamente indiscernibles. Los comunes métodos incluyen:

LSB CODIFICACIÓN

Una metodología muy popular es el algoritmo LSB (bit menos significativo), que sustituye el bit menos significativo en algunos bytes del archivo portador para ocultar una secuencia de bytes que contienen los datos ocultos. Eso es por lo general una técnica eficaz en casos en que el LSB sustitución no causa una degradación significativa de la calidad. En la computación, el bit menos significativo (LSB) es la posición de bit en un entero binario que da el valor de unidades, es decir, determinar si el número es par o impar. Como usted puede darse cuenta, con esta técnica le permite ocultar un byte cada ocho bytes del mensaje portador. Tenga en cuenta que hay una posibilidad de cincuenta por ciento que el bit que está reemplazando es lo mismo que su reemplazo, es decir, la mitad del tiempo, el bit no cambia, lo que ayuda a minimizar la degradación de la calidad.

CODIFICACIÓN PARIDAD

Codificación de paridad es uno de la técnica esteganografía de audio robusta. En lugar de romper una señal en muestras individuales, este método rompe una señal en muestras separadas e incrusta cada bit del mensaje secreto en un bit de paridad. Si el bit de paridad de una región seleccionada no coincide con el bit secreto para ser codificado, el proceso se invierte el LSB de una de las muestras en la región según expertos en soluciones de seguridad informática. Por lo tanto, el remitente tiene más de una opción en la codificación de la información secreta.

CODIFICACIÓN DE FASE

La técnica de codificación de fase funciona mediante la sustitución de la fase de un segmento de audio inicial con una fase de referencia que representa la información secreta de acuerdo con profesores de formación de seguridad informática. Los segmentos restantes se ajustan a fin de preservar la fase relativa entre los segmentos. En términos de relación señal a ruido, fase de codificación es uno de los métodos de codificación más eficaces. Cuando hay un cambio drástico en la relación de fase entre cada componente de frecuencia, se producirá dispersión de fase notable. Sin embargo, siempre y cuando la modificación de la fase es suficientemente pequeña, una codificación inaudible se puede lograr. Este método se basa en el hecho de que los componentes de la fase de sonido no son tan perceptibles para el oído humano como un ruido.

AMPLIO ESPECTRO

En la esteganografía de audio, el método de propagación básica de espectro Spread spectrum(SS) intenta difundir información secreta a través del espectro de frecuencia de la señal de audio. Esto es similar a un sistema que utiliza una implementación de LSB que se propaga a los bits de mensaje al azar en todo el archivo de sonido. Sin embargo, a diferencia de LSB de codificación, el método Spread Spectrum se propaga la información secreta sobre el espectro de frecuencias del archivo de sonido usando un código que es independiente de la señal real. Como resultado, la señal final ocupa un ancho de banda que es más de lo que realmente se requiere para la transmisión.

ECHO OCULTA

Técnica de ocultación de echo incrusta información secreta en un archivo de sonido mediante la introducción de un eco en la señal discreta. Ocultación de echo tiene ventajas de proporcionar una velocidad alta de transmisión de datos y robustez superior en comparación con otros métodos. Sólo un bit de información secreta podría ser codificado si sólo un eco se produce a partir de la señal original. Por lo tanto, antes de que comience el proceso de codificación de la señal original se descompone en bloques. Una vez que el proceso de codificación se hace, los bloques se concatenan de nuevo juntos para crear la señal final.

Con ayuda de profesor de formación de hacking ético de IICS, vamos a ver algún software y aplicaciones móviles cuales ustedes pueden utilizar para codificar sus mensajes y enviar mensajes ocultos a través de correo electrónico, las redes sociales, el teléfono móvil o WhatsApp.

DeepSound

DeepSound es software estenografía de audio para Windows y puede ser utilizar para crear mensaje secreto a través de archivos de audio. Es gratuito y es compatible con todo tipo de archivos de audio.

1.1 Ocultar datos en archivo portador de audio

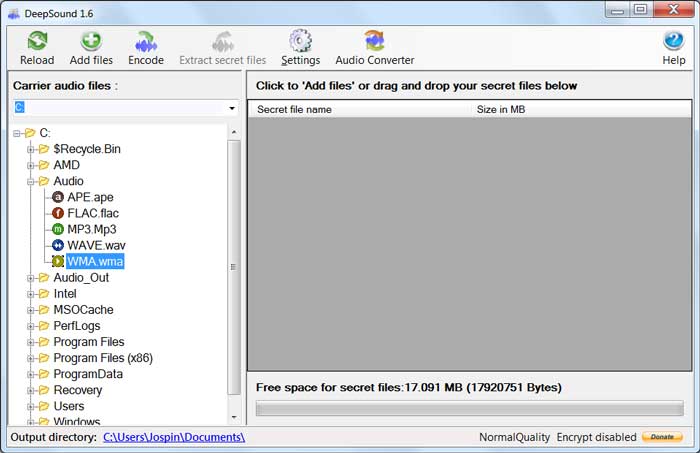

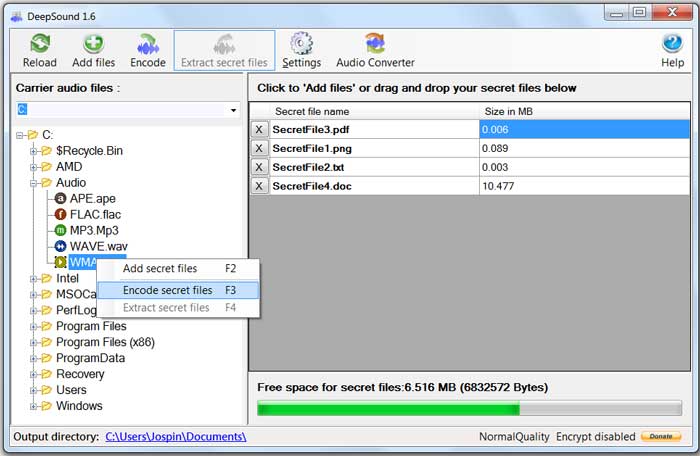

Para ocultar datos en archivo de audio, siga estos pasos:

- Seleccione el archivo portador de audio y asegura que su formato es uno de ellos flac, wav, wma, mp3, ape en el explorador de archivos.

- Haga clic en encode y el archivo será codifica y entonces usted puede hacer clic en “Add Archives” para añadir los archivos secretos en el panel en el lado derecho de la solicitud.

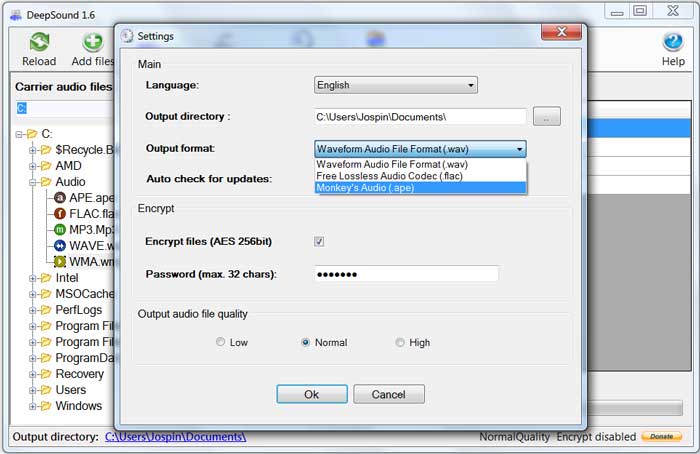

- Puede elegir el formato de archivo final de audio (wav, flac o ape). DeepSound no soporta el formato de archivo wma. Si desea ocultar datos en wma, oculta los datos secretos en un archivo wav y luego usar software externo como Windows Media Encoder para wav y convertira WMA Lossless archivo.

- En la configuración de programa puede encender / apagar la codificación y la contraseña establecida. Archivo de audio modificado se copiará en el directorio de resultado. Haga clic en Aceptar para comenzar a esconder archivos secretos en un archivo de audio portador.

Extraer datos secretos del archivo de audio o pista de CD de audio

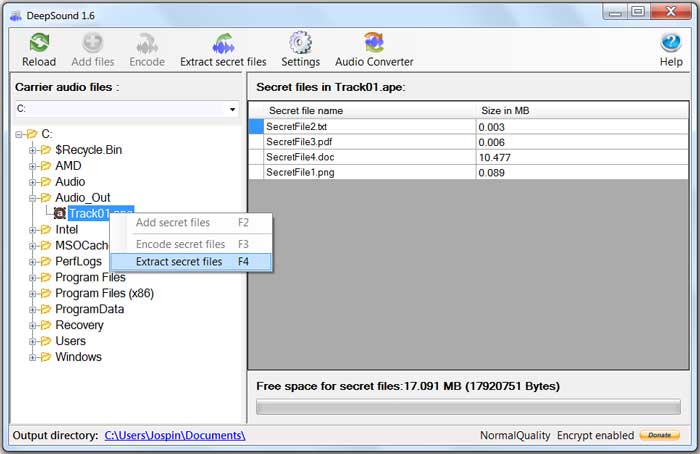

Según investigadores de soluciones de seguridad informática para extraer los datos secretos de archivo de audio, siga estos pasos:

- En el explorador de archivos, seleccionar el archivo de audio o pista de CD de audio, que contiene datos secretos. Si se cifran los archivos secretos, introduzca la contraseña.

- DeepSound analiza elemento seleccionado y visualiza archivos secretos. Haga clic en el botón derecho del mouse y pulse la tecla F4 o haga clic en para extraer los archivos secretos.

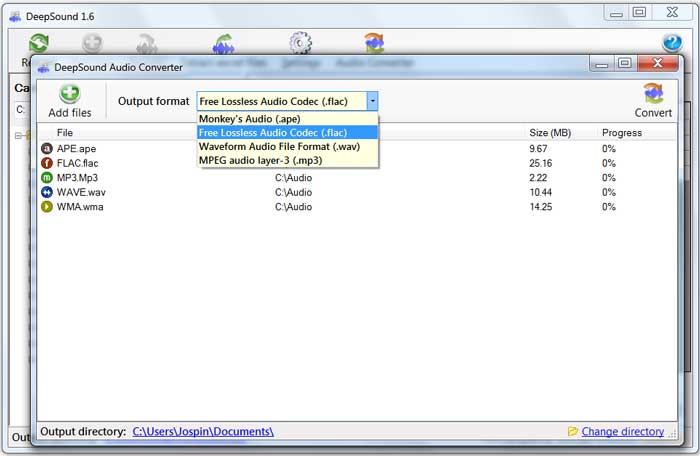

Cómo convertir archivos de audio

Abrir Audio Converter

Para agregar archivos de entrada de audio utilizan ‘Añadir archivos’ botón. Formatos de audio de entrada soportados son:

– Waveform Audio File Format (.wav)

– Free Lossless Audio Codec (.flac)

– Windows media audio lossless (.wma)

– MPEG audio layer-3 (.mp3)

– Monkey’s Audio (.ape)

Seleccione Formato de archivo final. Formatos de archivos final de audio soportados son:

– Waveform Audio File Format (.wav)

– Free Lossless Audio Codec (.flac)

– MPEG audio layer-3 (.mp3)

– Monkey’s Audio (.ape)

Usted puede aprender más sobre DeepSound en formación de seguridad informática de International Institute of Cyber Security.

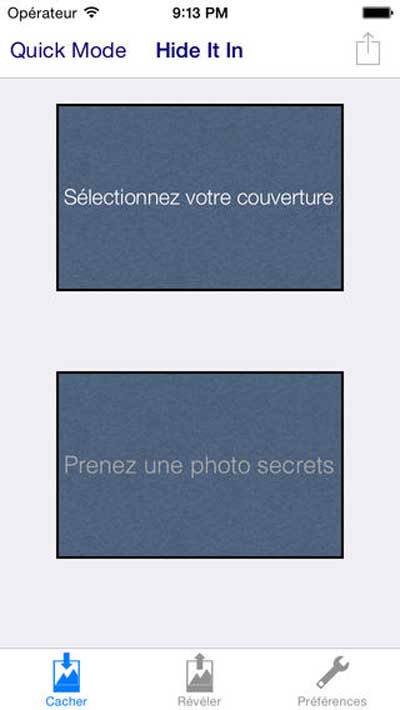

Hide It In

Hide It In es una aplicación que esconde una imagen tomada con la cámara del iPhone en otra imagen aparentemente inocua de su biblioteca de fotos que se pueden enviar por correo electrónico. Seleccione la imagen de la portada y tomar una foto con su teléfono. Hide It In características entre otras cosas, el cifrado AES para garantizar que, incluso si se sospecha la presencia de un mensaje secreto, sólo los titulares de contraseña podrán recuperar la imagen oculta.

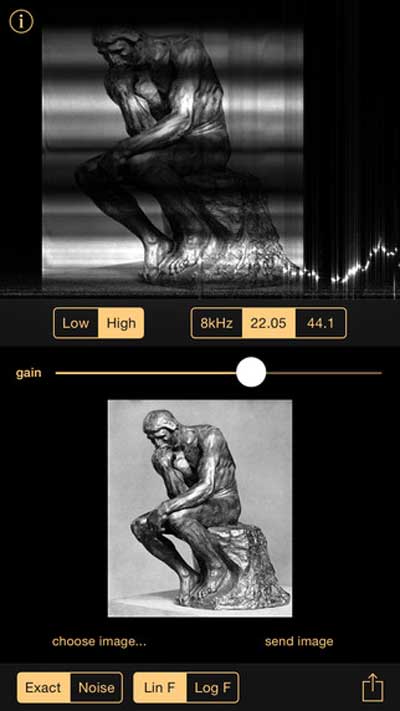

Acostic Picture Transmitter

Esta aplicación le permite transmitir y recibir imágenes acústicamente. En la aplicación cada columna del mensaje seleccionado se transforma por una transformada rápida de Fourier y emitida a través de altavoz de iPhone. En el iOS dispositivo que recibe el audio se visualiza mediante un espectrograma y las imágenes entrantes se hacen visibles. Usted puede utilizar esta aplicación, por ejemplo, para transmitir imágenes muy fácilmente sobre un teléfono o para poner imágenes en todo tipo de grabación de audio. Usted puede aprender más sobre Acostic Picture Transmitter en la formación de hacking ético.

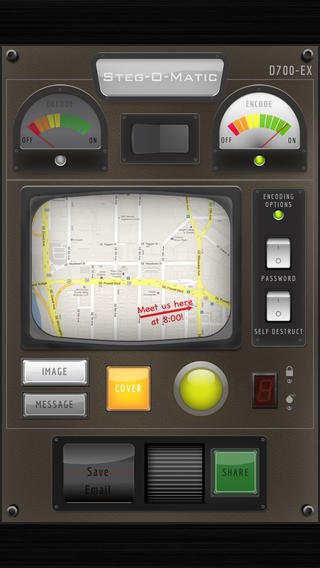

Steg-O-Matic

De acuerdo con experto de soluciones de seguridad informática la aplicación Steg-O-Matic oculta el mensaje secreto en una imagen y ofrece herramientas para enviar la imagen a través de correo electrónico, redes sociales o publicarlo en un blog público. Sólo los destinados sabrán buscar el secreto y sabrán cómo recuperarla.

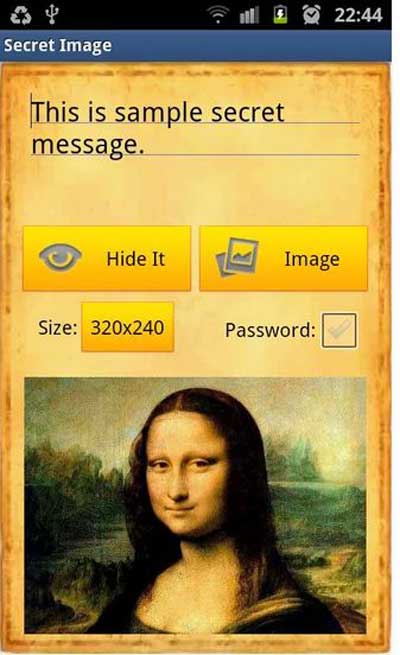

DaVinci Secret Message

Es una aplicación para Android, con esa app puede proteger con contraseña el mensaje oculto dentro de una imagen, dando otro nivel de seguridad. También da la opción de definir el tamaño de la imagen final, lo que hace más difícil sospechar si un portador de imagen contiene un secreto basándose en su diferencia de tamaño del archivo de imagen original.

Incognito

Esta aplicación de Android utiliza tanto la esteganografía y criptografía para ocultar diferentes tipos de información, tales como mensajes de texto, archivos pdf, imágenes, archivos de música, etc. dentro de las imágenes sin necesidad de cambiar la apariencia de la imagen. La formación de hacking ético recomienda para su uso por la gente de negocios preocupados por competidores y espionaje.

Fuente: https://www.iicybersecurity.com/audio-esteganografia.html

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad