Aunque se trata de un troyano ya conocido por los expertos en seguridad, han detectado nuevas versiones que se están distribuyendo a través de tiendas no oficiales. La diferencia de estas con respecto a las anteriores versiones de Xiny es que es capaz de infectar procesos legítimos pertenecientes al sistema operativo móvil de los de Mountain View.

Una vez llega al sistema, lo primero que intenta es adquirir privilegios de administrador en el sistema, y para ello se ayuda de procesos ya existentes en el sistema. La amenaza nunca creará procesos propios, sino que recurrirá a otros ya existentes para cumplir con su cometido. De esta forma, Xiny posee la potestad de instalar software no deseados en el terminal móvil o tableta sin que el usuario sea consciente. Lo realmente complicado de todo esto es que aunque el usuario busque en el Administrador de dispositivos una aplicación para eliminar, no se va a encontrar nada, ya que el peso recae sobre otros procesos del sistema, dificultando mucho la tarea de eliminación por no decir que es imposible.

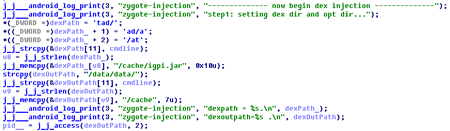

Aunque no posee procesos propios, podría decirse que existen tres muy diferenciados. El primero, denominado como Xiny.61 se encarga de inyectar el código de la librería igdld.so en el sistema de procesos. Esta última, a la que se la ha asignado el número 62 es la que se encarga de ejecutar las aplicaciones que se descarguen con posterioridad, denominadas utilizando el número 60.

Xiny y la información que se recopila

Los expertos en seguridad han tenido la oportunidad de observar el comportamiento de la aplicación malware, descubriendo que la información recopilada es la habitual en este tipo de troyanos. El IMEI, la dirección MAC de la interfaz de red utilizada o del modem, la versión del sistema operativo, el lenguaje del dispositivo y el nombre de las aplicaciones que se ejecutan en el sistema. Se espera descubrir más detalles relacionados, aunque por el momento la información recopilada no se envía a ningún dispositivo, solo se almacena en un archivo cifrado.

Lo que parece claro es que se trata de una versión incompleta, ya que las versiones anteriores en este aspecto eran mucho más completas y potentes, realizando el envío de la información a un servidor remoto y atacando también aquella información perteneciente a aplicaciones de entidades bancarias.

Por el momento se distribuye a través de tiendas de tiendas no oficiales pero se pide extremar las precauciones a la hora de descargar aplicaciones desde Internet.

Fuente:https://www.redeszone.net

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad