Apple precipitó una actualización de iOS de emergencia hace 2 días después de descubrir tres vulnerabilidades de día cero que utilizan los gobiernos para espiar las actividades de los defensores de los derechos humanos y periodistas.

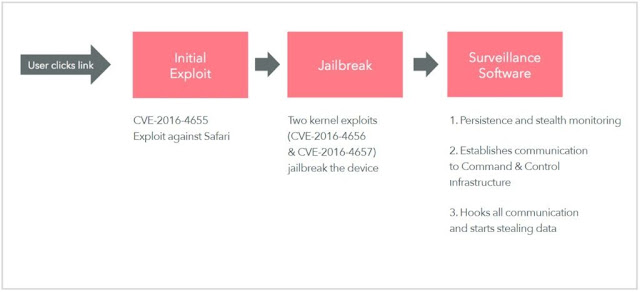

Los cero días, llamados Trident, permiten a un atacante tomar el control completo de un iPhone o iPad con un solo clic, tres distintas vulnerabilidades de día cero combinadas en Trident crean una cadena de ataque que puede poner en peligro incluso dispositivos con la ultima versión de iOS de Apple.

|

| Esquema del ataque |

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad